Бодрик Александр, ведущий консультант Центра информационной безопасности R-Style. Эксперт сертифицирован Certificate of Cloud Security Knowledge (CCSK)

Спрос на облачные сервисы со стороны российских компаний

Согласно последнему доступному отчету IDC, единственному авторитетному источнику количественной информации о рынке облачных сервисов, в 2012 г. российский рынок публичных облаков (в том числе услуги по подписке и «облачная интеграция») составил 68,98 млн долл.:SaaS, PaaSи IaaS– 42,5 (68,1%), 7,39 (8,0%) и 16,5 (23,9%) млн долл. соответственно.

SaaS

Стоит отметить, что сервисы SaaSособенно востребованы малым и средним бизнесом в силу ряда специфичных для сектора причин: во-первых, у СМБ обычно недостаточно средств для использования нестандартного ПО; во-вторых, у него нет причин применять нестандартное ПО – бизнес-требования достаточно стандартны, а управляемость бизнеса довольно высокая вследствие его небольшого размера; в-третьих, данный сектор, как правило, не занимается долгосрочным планированием, принимает более высокие риски в отношении информационных активов и менее обеспокоен вопросами ИБ. Среди SaaS-сервисов СМБиспользует пережде всего базовые для любого бизнеса (данные IDC, 2013 г.): CRM (9,4 млн долл. – 21,5%), ERP (8,04 млн долл. – 18,9%), в первую очередь налоговый и бухгалтерский учеты, коммуникативные (7,89 млн долл. – 18,6%) и офисные инструменты (6 млн долл. – 14,1%).

PaaS

Небольшую долю сервисов PaaSможно объяснить отсутствием инновационной составляющей в бизнес-моделях отечественных предприятий, большая часть которых так или иначе занята в сырьевой отрасли либо в сфере услуг – финансах и торговле. Голландский синдром не позволяет сферам с высокой добавленной стоимостью реализовать весь потенциал человеческого капитала в России. Ключевые позиции занимают западные вендоры (IDC, 2013 г.): Microsoft (1,18 млн долл. – 16%), Google (1,06 млн долл. – 14,3%), Salesforce.com (0,96 млн долл. – 13%), IBM (0,55 млн долл. – 7,4%). Среди западных игроков выделяется российский облачный консультант CTConsulting (предоставляет услуги на базе Salesforce, объем рынка 0,97 млн долл. – 13,2%) и облачный стартап Jelastic (0,3 млн долл. – 4,1%).

IaaS

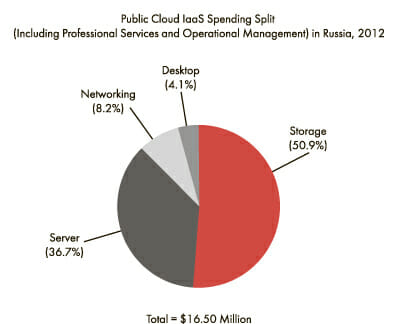

Наиболее интересными IaaS-сервисами для российского бизнеса являются дисковое пространство и серверы как сервис, скорее всего, в силу капиталоемкости инвестиций в такого рода ИТ-активы (рис. 1).

Рис. 1. Распределение IaaS-сервисов на российском рынке

По прогнозам IDC, спрос на облачные вычисления по итогам 2013 г. должен был возрасти на 70% и достигнуть 340 млн долл. В целом же рынок облачных вычислений (включая поставки оборудования и ПО, а также услуги в рамках проектов построений приватных облаков) достиг 202 млн долл. в 2012 г. С учетом последних громких государственных конкурсов на создание ЦОД для Единой государственной информационной системы здравоохранения на общую сумму 400 млн руб. сервисы IaaSи государственные инвестиции как минимум в ближайшие два года будут локомотивом роста рынка.

Риски использования облачных сервисов

Наиболее полный в индустрии список угроз облачным сервисам в составе референсной архитектуры ИБ частного облака от Microsoftнасчитывает 50 разнообразных угроз на девяти уровнях, полный анализ которых в рамках одной статьи невозможен. Тем не менее можно выделить ключевые угрозы, представляющие наибольший риск для потребителей облачных сервисов:

- потеря контроля над данными вследствие делегирования его провайдеру облачных сервисов, архитектура и организация информационной безопасности которого могут иметь существенные недостатки на уровнях инженерной и ИТ-инфраструктуры, гипервизора и др.;

- блокировка данных (lock-in) внутри инфраструктуры провайдера из-за отсутствия возможности экспорта данных, хранения в нестандартизированных форматах или потери криптографических ключей для расшифрования данных;

- неэффективная работа механизмов разграничения доступа между клиентскими данными, обусловленная ошибками в реализации гипервизоров (уязвимостей ПО);

- нарушение нормативных требований по защите данных или обеспечения достоверности финансовой отчетности, что обусловлено передачей данных между юрисдикциями или невыполнением требований по защите чувствительных с точки зрения конфиденциальности/целостности данных;

- компрометация административного доступа клиента вследствие успешного перебора паролей или компрометации рабочего места сотрудника клиента;

- злоупотребление административными привилегиями сотрудником провайдера, вызванное низкой эффективностью систем кадровой безопасности и производственного контроля;

- утечка клиентских данных, что обусловлено плохой организацией процедуры безопасного удаления данных с мест хранения;

- недоступность облачного сервиса вследствие изменения рыночной стратегии провайдера, покупки провайдера, плохой организации производственного процесса провайдера либо DDoS-атаки;

- непредвиденные затраты недопустимого уровня на оплату облачного ресурса в результате DDoS-атаки против клиента (economicalDDoS).

На текущий момент существует целый ряд примеров реализованных угроз и идентификации крайне опасных уязвимостей:

ü 12 июня 2012 г. ICS-CERTбыла опубликована уязвимость, позволяющая обойти изоляцию виртуальной машины от гипервизора и получить доступ к другим виртуальным машинам;

ü 21 апреля 2011 г. произошел сбой в предоставлении сервисов провайдером AmazonWebServicesиз-за ошибки в настройке сетевой инфраструктуры;

ü в апреле 2010 г. была закрыта XSS-уязвимость на сайте крупнейшего онлайн-магазина Amazon, позволяющая похищать учетные данные пользователей;

ü 14 марта 2014 г. была реализованауспешная массовая DDoS-атака на сайты государственных структур, в том числе ЦБ РФ, МИД РФ и Администрации Президента РФ;

ü в июле 2013 г. была зарегистрирована утечка из централизованной инфраструктуры Агентства национальной безопасности США вследствие злоупотребления административными привилегиями Эдварда Сноудена, ИТ-администратора внутренних сервисов АНБ;

ü в июне 2012 г. был взломан провайдер коммуникационного SaaS-сервиса Linkedin, утекло более 6 млн учетных записей пользователей (хэшей паролей).

Многообразие угроз облачным сервисам в первом приближении не позволяет обеспечить эффективную защиту в разумные сроки и бюджеты. Тем не менее каждая компания может «выбрать ботинки по размеру» и реализовать подходящую ей, адекватную ситуации и размеру компании стратегию ИБ облаков.

Выбор стратегии информационной безопасности облачных сервисов

Специфика обеспечения ИБ облачных сервисов заключается в том, что итоговый уровень информационной безопасности является суммой уровней ИБ провайдера и клиента, из чего следуют два практических тезиса:

- клиент никак не сможет закрыть проблемы в стратегии ИБ провайдера, поэтому выбор провайдера облачных услуг и работа над договором о предоставлении облачных услуг являются наиболее важным элементом;

- не имеющий специалистов и не обладающий ресурсами для обеспечения ИБ клиент может переложить операционные задачи по обеспечению ИБ на провайдера (при этом SaaSдает максимум контроля провайдеру, IaaS, наоборот, клиенту).

Исходя из этого, можно использовать одну из четырех стратегий обеспечения облачной безопасности для бизнеса разных размеров с разными требованиями к конфиденциальности.

| Размер бизнеса | Информация среднего уровня конфиденциальности | Чувствительная информация |

| Малый бизнес | Стратегия «Минимум ошибок» | Стратегия «Минимальные усилия» |

| Средний бизнес | Стратегия «Минимальные усилия» | Стратегия «Точечное внимание» |

| Крупный бизнес | Стратегия «Точечное внимание» | Стратегия «Многослойная оборона» |

Стратегия «Минимум ошибок» — П/Ж

Стратегия предполагает максимальное использование лидирующих SaaS-сервисов не обладающими необходимой экспертизой предприятиями малого бизнеса, поскольку они вряд ли достигнут сравнимого уровня ИБ самостоятельно.

Стратегия «Минимальные усилия» — П/Ж

Стратегия предусматривает максимальное использование лидирующих SaaS-сервисов и дополнительно тщательное изучение и использование доступных встроенных сервисов безопасности, например: двухфакторной аутентификации, защиты паролем загружаемых в GoogleDriveдокументов, аккаунта Googleна других сайтах («кустарная» реализация принципа SSO), хранение резервных учетных записей Google и удаление учетных записей сотрудников при их увольнении.

Стратегия «Точечное внимание» — П/Ж

Стратегия заключается в снижении общепризнанных рисков и активном противодействии базовым угрозам. Ключевой посыл – противодействие управляемому количеству угроз, концентрация ресурсов и экспертиз на самых важных направлениях. Как минимум девять указанных угроз ИБ облаков должны быть смягчены, по возможности интегрированы с платформой сервис-провайдера для снижения капитальных и операционных затрат. В случае отсутствия интегрированных мер необходимо внедрение выделенных решений/мер по ИБ облаков. При выборе мер можно использовать как лучшие практики от ENISA*****, так и описанные ниже продукты ИБ (в том числе интегрированные с платформами сервис-провайдеров).

Стратегия «Многослойная оборона» — П/Ж

Стратегия предполагает разработку целостной комплексной концепции обеспечения облачной безопасности на основе глубокого анализа рисков, тщательного выбора сервис-провайдера, с учетом вопросов обеспечения ИБ и соответствия требованиям законодательства, а также последующего проектирования и внедрения организационных и технических мероприятий по защите информации. Исходя из значимости и количества чувствительной информации, система защиты по возможности должна быть независима от провайдера облачных сервисов. Все средства защиты информации должны быть переданы в промышленную эксплуатацию и эксплуатироваться командой экспертов. В случае отсутствия внутренних ресурсов – сертифицированных специалистов по облачной безопасности, аудиту и контролю ИТ желательно привлекать внешних экспертов на постоянной основе – как через открытие новых позиций, так и путем аутсорсинга или аутстаффинга.

Архитектура информационной безопасности провайдера облачных сервисов

В отличие от корпоративной безопасности ИБ провайдера облачных сервисов должна учитывать следующие особенности:

- бизнес провайдера зависит не только от адекватного управления реальными рисками ИБ, но и от его способности демонстрировать снижение рисков ИБ, воспринимаемых клиентами как высокие;

- клиенты хранят много так называемых чувствительных данных, поэтому инфраструктура провайдера должна соответствовать большому количеству нормативных требований.

Определяющим элементом стратегии облачного провайдера должно быть выполнение нормативных требований, это позволит повысить уровень безопасности и сконцентрировать ресурсы на конкретных проектах по повышению защищенности. Классические меры по управлению рисками будут эффективны только с ростом бизнеса облачного провайдера, когда управление рисками будет направлено как на выбор контрмер и оптимизацию затрат, так и на повышение прозрачности и управляемости бизнес-инфраструктуры.

С технологической точки зрения защита облачного провайдера в целом похожа на защиту виртуализации в корпоративной секторе, при этом желательно использовать хорошо зарекомендовавшие себя практики уже построенных систем. Например, в общедоступных документах Amazonна 200 страницах приводятся лучшие примеры построения защищенной инфраструктуры, в том числе классические: сегментирование сети, отделение облачной инфраструктуры от сети внутренней деятельности провайдера (кадров, бухгалтерии и т.п.).

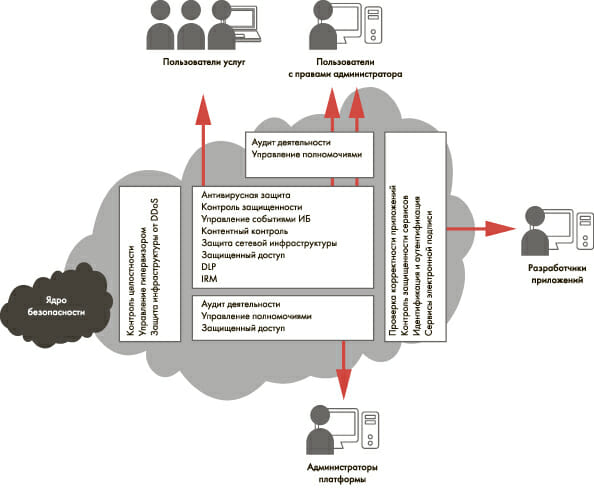

Примером реальной архитектуры провайдера облачных сервисов может являться архитектура ИБ национальной облачной платформы ОАО «Ростелеком» (рис. 2).

Рис. 2. Архитектура ИБ национальной облачной платформы ОАО «Ростелеком»

Конечно, далеко не всякому провайдеру по силам построить подобную систему безопасности, но в целом система ИБ облаков является индивидуальным решением. Стоит отметить, что даже диапазон облачных вычислений весьма широк – от промышленных решений от VmWare, Microsoftдо бесплатного решения OpenStack.

Рынок продуктов в области ИБ облачных сервисов

В силу молодости как направления облачной безопасности, так и всех продуктов по обеспечению ИБ облаков продукты в этой сфере (см. таблицу ИБ продуктов облаков) можно разделить на следующие высокоуровневые категории по бизнес-целям:

- продукты по защите виртуальной инфраструктуры – основы бизнеса облачных провайдеров;

- продукты по защите пользовательских данных для конкретных облачных инфраструктур – провайдеров;

- универсальные продукты (услуги) по защите пользовательских данных.

Категории по технологической функции защиты:

- управление доступом;

- безопасность виртуальных сетей;

- защита от вредоносного кода;

- другое (защита от DDoSи шифрование данных).

Отдельно стоит упомянуть развивающееся направление «комбайнов» («все в одном») для обеспечения ИБ на той или иной платформе, например: Catbirdдля MicrosoftHyper-V; CloudLockдля SalesForce; CloudLockдля Google+; CloudLockдля GoogleApps.

Таким образом, большинство продуктов ИБ предназначено для защиты инфраструктуры частного облака на базе VmWareили публичного на сервисах Amazon. Разнообразие и функциональность продуктов для других платформ на текущий момент не позволяют в общем случае рекомендовать использовать другие платформы для систем, содержащих «чувствительную» информацию. Кстати, обе платформы являются лидерами в соответствующих квадрантах Гартнер. Для максимальной защиты рекомендуется применять широко обсуждаемое в среде практиков ИБ «голоморфное шифрование» (с разделяемым ключом) на основе технологий Porticor (есть как на VmWare, так и на Амазон).Понятно, что построение ИБ IaaSсервиса для клиента является более сложной задачей, чем SaaS, – продуктов и ответственности гораздо больше.

Будущее ИБ облачных сервисов

Развитие ИБ облачных сервисов, с одной стороны, идет в ногу с развитием облачных вичислений, с другой – с развитием ИБ в целом, поэтому определяющими рынок событиями являются знаковые для мира в целом.

ü Наиболее важным событием 2013 г. в сфере ИБ был Сноуден-гейт, соответственно стоит ожидать реализации на основных облачных платформах ключевых технологий по контролю деятельности привилегированных пользователей (Balabit, Cyber-Ark, Wallix).

ü Вторым ключевым событием является стагнация экономического роста в РФ, что стимулирует предприятия к поиску новых источников снижения издержек, таковым может быть терминальный доступ, когда 100% ИТ-инфраструктуры и приложений переносится в облако и бизнес освобождается от капитальных затрат на ИТ, что также повышает непрерывность и гибкость ведения бизнеса.

ü По мере распространения облачных вычислений и появления первых кейсов переноса всего бизнеса или наиболее критичной части в облако в полный рост встает проблема интеграции дисциплины ИБ облаков с безопасностью мобильных технологий, позволяющей выстроить комплексную систему ИБ в условиях, когда на стороне заказчика остаются, по сути, ноутбуки и смартфоны, а все остальное приобретается по подписке (облака) либо берется в аренду (ЛВС в офисе).

ü Со временем доверие к облачным сервисам будет возрастать, отчасти вследствие отсутствия других источников экономии, отчасти из-за того же Сноуден-гейта, когда внутренние сервисы были скомпрометированы внутренним ИТ-администратором, хотя в отличие от правительства США российские заказчики не в состоянии преследовать своих ИТ-администраторов с привлечением спецслужб.

ü Полный перенос инфраструктуры и приложений в облако потребует интеграции разнородных сервисов, в первую очередь в области безопасности – реализации единого входа, управления доступом, что приведет к распространению облачных сервисов безопасности.

ü В долгосрочной перспективе, по мере выноса инфраструктуры и приложений за периметр компаний, вероятна и трансформация служб информационной безопасности, деятельность которых изменит фокус борьбы с инфраструктурными угрозами (утечками, вирусами и хакерами) и внедрения СЗИ и станет более бизнес-ориентированной, обеспечивая бизнес набором инструментов контроля для внедрения и использования новой, основанной на широком использовании облаков бизнес-модели:

– безопасность приложений (accessgovernance и ИБ облаков);

– безопасность людей (securityawareness);

– сервисная интеграция (аутсорсинг и мобильная безопасность).

Таблица продуктов ИБ облаков

| Бизнес-цели/Технологические функции | Управление доступом | Антивирусная защита | Сетевая безопасность | Другое |

| Защита виртуальных инфраструктур | VmWare

OpenStack PrivateCore vCage |

VmWare

Hyper-V\Oracle\Citrix Bitdefender GravityZone |

FW + IPSVmWare

|

ШифрованиеVmWare

Hyper-V Microsoft BitLocker |

| Защита инфраструктур отдельных провайдеров | AmazonAWS MFAAWS IDMSSOGoogle AppsSecureAuth IdP thru Google™

Intel Cloud Access 360 Centrify for Google Apps |

Amazon

|

AmazonFW+IPS

VM

|

Защита от DDoSAmazonaiProtect Denial of Service ProtectionШифрованиеAmazon

|

| Универсальные продукты | IDM

SSO

Многофакторная аутентификация Symplified |

Web security

Email Security

|

VMaaS

NAC as a Service

|

Защита от DDoS

|