По оценкам отечественных специалистов в области ИБ, в настоящее время уровень информационной безопасности в российских компаниях по сравнению с западными не очень высок, но темпы развития в разы выше. Это обусловлено не только новыми нормативными актами и законами, такими как 152-ФЗ, PCI DSS, СТО БР, но и осознанием того, что информационной безопасностью нужно заниматься серьезно, системно выстраивая процессы. Иначе есть риск не только потерять инфраструктурные элементы, но и понести реальные финансовые убытки. Так, например, практически в каждой организации можно наблюдать ситуацию, когда доступ пользователей к финансовой информации и транзакциям в базах данных не журналируется. И в случае несанкционированного доступа либо утечки информации из БД невозможно отследить, кто внес изменения в таблицы, откуда был осуществлен доступ и кто скопировал критичные данные.

Реальные угрозы ИБ

Согласно отчету Ponemon Institute 2015 Cost of Cyber Crime Study: Russian Federation, убытки российских организаций за 2015 г. увеличились на 29% по сравнению с 2014 г. Все отрасли становятся жертвами киберпреступлений, но в разной степени. Средняя годовая стоимость

киберпреступности варьируется в зависимости от сегмента промышленности. Организации в сфере энергетики, промышленности и финансовых услуг несут более высокие расходы на киберпреступности, чем в организациях розничной торговли и общественного сектора.

Самыми дорогостоящими киберпреступлениями для организаций являются атаки, связанные с внедрением вредоносного кода, отказом в обслуживании (DOS), злонамеренными действиями инсайдеров, а также атаки на веб-сервисы. Обнаружение подобных атак и своевременная реакция для их устранения требуют использования решений класса SIEM, систем предотвращения вторжений и систем анализа кода веб-приложений на наличие уязвимостей.

В стремительно развивающейся инфраструктуре теперь уже не десятки устройств, а сотни и даже тысячи. Одних маршрутизаторов или межсетевых экранов может быть несколько десятков. Все они пропускают через себя огромный объем информации, все события, происходящие на устройствах, записываются во внутренние журналы. Но они, по сути, бесполезны, ибо невозможно централизованно следить за таким количеством событий, делать аналитику и выявлять инциденты, нарушающие политику ИБ. Соответственно, несмотря на огромное количество антивирусов, межсетевых экранов и других активных средств защиты информации, нет единой картины происходящего в инфраструктуре. Все элементы защиты по отдельности настроены и работают, но между ними нет единого связующего звена, которое бы позволило эффективно использовать комплекс средств защиты, максимально быстро выявлять инциденты и учиться действовать проактивно. Как же можно повысить эффективность имеющегося комплекса средств защиты информации, сетевого оборудования и приложений? Решением многих проблем обеспечения ИБ и повышения эффективности корпоративной защиты является построение центра управления информационной безопасностью.

Концепция SOC

Давайте определим, какие элементы могут входить в классический SOC, как добиться эффективности в выявлении и устранении инцидентов, связанных с информационной безопасностью. Центр оперативного управления ИБ представляет собой набор связанных и работающих процессов управления ИБ (мониторинг, управление инцидентами ИБ, управление уязвимостями, инвентаризация активов, управление изменениями, контроль политик безопасности) и их автоматизацию посредством внедрения тесно взаимосвязанных и дополняющих друг друга соответствующих технических систем:

- мониторинга состояния ИБ (мониторинг событий ИБ, аудит действий пользователей, управление уязвимостями/контроль конфигураций);

- управления инцидентами ИБ;

- контроля соответствия требованиям законодательства, международных и отраслевых стандартов, внутренних корпоративных политик.

SOC отражает полную картину текущего состояния ИБ в компании, что позволяет оперативно устранять выявляемые отклонения и обеспечивать заданный уровень ИБ. С его помощью можно отслеживать происходящие в информационной системе события, связанные с ИБ, анализировать и сопоставлять их с другими данными, контролировать имеющиеся уязвимости, осуществлять контроль конфигураций, отслеживать степень выполнения требований законодательства, нормативных актов и корпоративных политик, а также оперативно реагировать на выявленные инциденты ИБ. Ключевыми факторами, обеспечивающими эффективность подобных центров, являются:

- внедрение процессов мониторинга, управления уязвимостями и инцидентами;

- правильное разграничение ответственности между сотрудниками внутри компании;

- разработка и внедрение регламентов реагирования на инциденты ИБ и их последующего разбора.

Таким образом, SOC состоит из трех основных компонент:

Специфика SOC для госкорпораций и силовых структур

Концепция построения SOC одинакова как для компаний коммерческого сегмента, так и для государственных корпораций и силовых структур. Но отличия, безусловно, присутствуют.

Первой особенностью является назначение SOC. Для компаний коммерческого сектора характерна ориентация SOC на борьбу с мошенничеством, снижение каких-либо финансовых рисков, связанных с компрометацией информации о клиентах, инфраструктуре компании и т. д. Если говорить о государственных корпорациях, то в данном случае акцент будет направлен на защиту интеллектуальной собственности, различной конфиденциальной информации, связанной с различными объектами производства и эксплуатации. Для силовых структур характерны профилактика правонарушений, связанных, в частности, с киберпространством, а также защита государственных интересов и информации, попадающей под гриф «государственная тайна». Следует отметить, что необходимость наличия SOC часто спускается по линии министерств и корпоративных центров в виде приказов или внутренних стандартов ИБ. Для ряда организаций наличие SOC является необходимым и достаточным условием для подключения к CERT. Для банков это Fin CERT, для организаций госсектора – ГосСОПКА. А зачастую подключение к CERT носит приказной порядок.

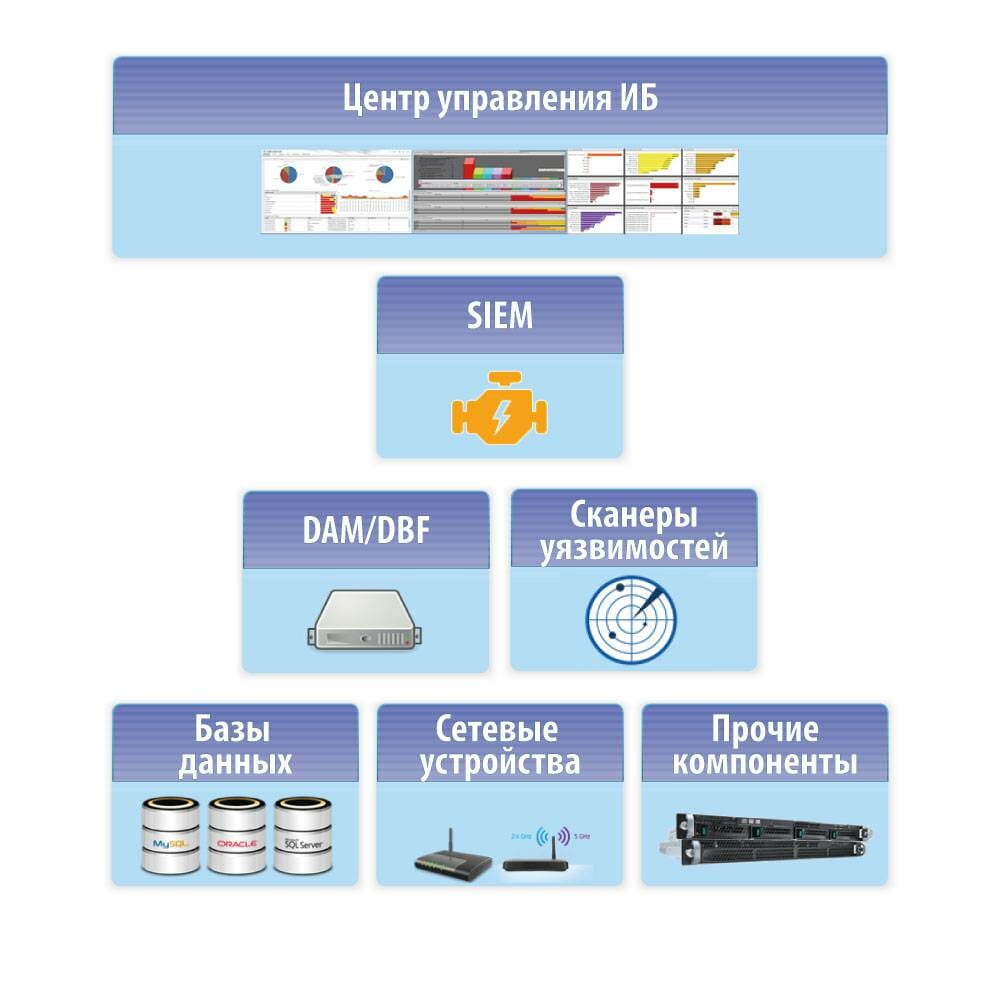

Что касается технических средств, используемых при построении SOC, зачастую не обходится без следующих решений:

- SIEM;

- Database Activity Monitoring/Database Firewall (DAM/DBF);

- cканеры уязвимостей (Vulnerability Management).

Схема взаимодействия компонентов приведена на рисунке.

Технические средства для автоматизации части функций SOC нередко подбираются исходя из назначения SOC. Сердцем любого SOC является система класса SIEM. Решения этого класса существуют довольно давно и постоянно эволюционируют. Появляются новые вендоры, предоставляющие решения данного класса. При выборе технических средств можно столкнуться еще с одной особенностью представителей государственных корпораций и силовых структур. Эти организации в приказном порядке обязаны использовать в инфраструктуре программное обеспечение и программно-аппаратные комплексы для защиты информации, реализованные исключительно отечественными производителями.

Как показывает опыт, большая часть решений, представленных отечественными производителями, находится на ранней стадии развития. Это касается, в частности, решений класса SIEM. В сегменте SMB подобные решения использовать можно и нужно, поскольку они реализуют все необходимые задачи. Но в случае государственных корпораций и силовых структур предлагаемый функционал оказывается скудным. Крупные организации подразумевают большой объем данных, с которым придется работать. Характерные для таких организаций правила корреляции требуют зрелого механизма, которого, к великому сожалению, пока нет в отечественных решениях. Отечественные производители прекрасно это понимают и стараются усовершенствовать свои решения в короткие сроки. Но они не приближают результат 15-летней работы зарубежных коллег. Корреляционная логика отечественных решений не позволяет построить сложные правила корреляции, в связи с чем настройка критичных для организации инцидентов не представляется возможной. Более того, у ряда производителей не так давно при настройке правила корреляции и ввода его в действие ядро SIEM требовало перезагрузки. Если правило одно, это не столь критично. А если их 50?

Похожая ситуация и в классе DAM/DBF. Эти решения применяются в SOC по ряду причин.

Базы данных являются одним из наиболее уязвимых компонентов инфраструктуры. Данные о реализованных угрозах публикуются регулярно в отчетах компании Verizon. Для обеспечения полноценной защиты баз данных требуется применение наложенных средств защиты DAM/DBF.

Помимо обеспечения защиты баз данных подобные решения позволяют обогатить инциденты в SIEM дополнительной информацией о транзакциях к базам данных и действиях пользователей, в том числе и привилегированных. Поскольку такие решения часто используются для работы с зеркальным трафиком и ведут собственный журнал событий, дополнительной нагрузки на базы данных не возникает. Все прекрасно знают, что при включении внутреннего аудита на базе данных ее производительность может резко упасть на 15–30% в зависимости от глубины аудита и логгируемых атрибутов. Отечественные решения в этом классе существуют и дорабатываются из года в год, но по функционалу они пока не доросли до зарубежных представителей. Есть явные проблемы с поддерживаемыми версиями СУБД. Некоторое время назад в качестве поддерживаемых СУБД были СУБД Oracle, причем не самой последней версии. Также не были реализованы механизмы по идентификации конечного пользователя, что порой бывает довольно критично. Пользователь из-под одной учетной записи заходит в приложение, а само приложение из-под единственной учетной записи обращается к базе данных, таким образом невозможно определить, кто же из конкретных людей внес изменения в базу.

Еще одним техническим средством, используемым в SOC, являются решения класса Vulnerability Management. Эти решения, представленные отечественными производителями, не только хорошо зарекомендовали себя на российском рынке, но и активно распространяются за пределами нашей страны. Решения данного класса используются в SOC для получения оперативной информации об актуальных для инфраструктуры уязвимостях. Интеграция этих решений с SIEM позволяет оперативно отслеживать нелегитимные открытия портов, инсталляцию нового программного обеспечения и т. д. Кроме того, одной из важных функций этих решений является автоматизация процесса инвентаризации ресурсов ИТ-инфраструктуры.

Что касается процессов SOC, то для различных организаций они будут примерно одинаковы, с той лишь разницей, что для организаций госсектора и силовых структур процессы должны быть детально задокументированы. Особенно это касается взаимодействия между отделами, подразделениями. В организациях коммерческого сектора исполнение большей части процессов держится на «честном слове», поскольку у сотрудников коммерческих организаций совершенно другая мотивация.

Анализ тенденции, наметившейся в госкорпорациях и силовых структурах, позволяет сделать вывод, что для представителей этих организаций SOC должен представлять собой ситуационный центр. Гораздо удобнее, когда вся информация централизованно стекается в единый командный центр, в котором 100 и более сотрудников смотрят на видеостену, каждый отвечает за свою четко выделенную часть. В то же время есть возможность оперативно получать информацию в режиме онлайн обо всем, что происходит, и принимать взвешенные, а главное, своевременные решения.

Тема SOC в нашей стране обсуждается сравнительно давно. Необходимость построения подобных центров коммерческие организации осознали лет семь назад. Сейчас это осознание дошло до госкорпораций и силовых структур. С каждым годом все больше организаций берутся за построение SOC, повышая уровень зрелости своих подразделений ИБ и не только своих. Несмотря на продолжающийся процесс развития отечественных решений, госкорпорации и силовые структуры вынуждены внедрять именно эти решения, становясь своего рода полигоном для тестов. С одной стороны, имеются негативные моменты, с другой – подобный подход способствует быстрому развитию отечественных решений. Есть надежда, что в ближайшем будущем ситуация с отечественными решениями кардинально поменяется, и они не только догонят западных конкурентов, но и опередят их.