Протокол TLS (пришедший на смену протоколу SSL) — один из кубиков системы защиты данных в глобальном интернете. Шифрование информации, которая передается между веб-ресурсами и устройствами пользователей, а также подтверждение подлинности веб-ресурса основаны на работе этих протоколов. Использование https-соединения (которое защищает информацию по протоколу TLS/SSL) вместо http (в котором никакой защиты нет) в принципе стало мировым трендом. Браузеры помечают сайты, не поддерживающие https, как небезопасные, а поисковики ранжируют их ниже в своей выдаче.

По этим принципам «жили» все онлайн-ресурсы, однако в 2022 году зарубежные центры сертификации стали отзывать TLS-сертификаты сайтов российских компаний. И вопрос безопасного доступа в Рунете оказался под большим вопросом. Почему так произошло и что делать пользователям дальше.

Инфраструктура и риски

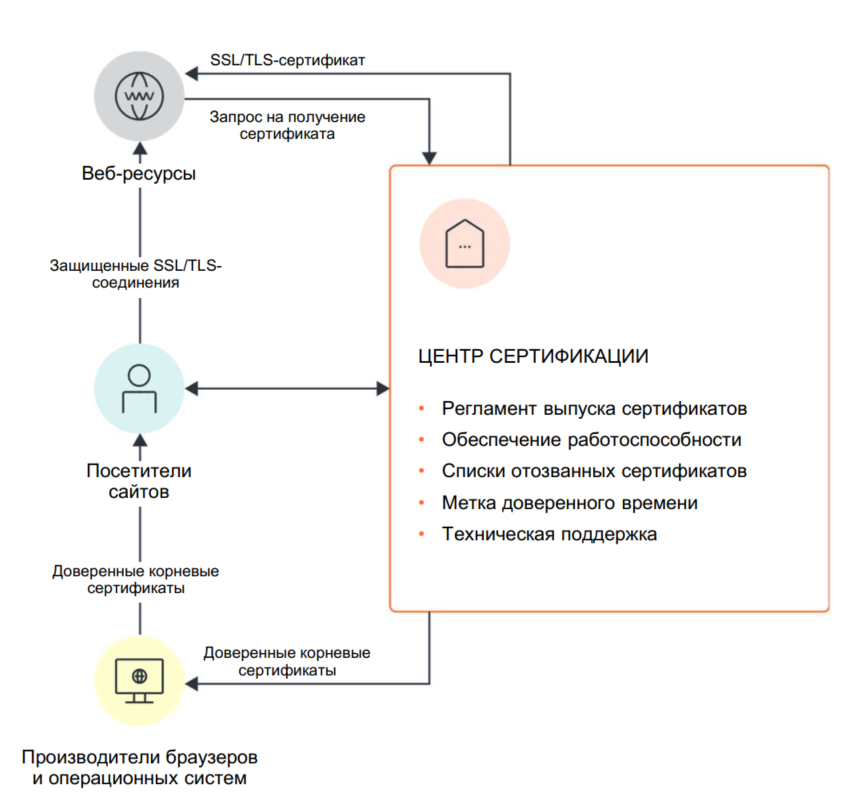

Массовый сегмент интернета один для всех (не даром это «всемирная паутина»). TLS-сертификаты долгие годы были универсальным инструментом, который позволял проверить, что браузер связывается с запрашиваемым сайтом, а не с подменным. Полномочия по выдаче сертификатов возложены на специальные центры сертификации. Последних в мире не так много и до недавнего времени в России не было ни одного. У каждого центра есть собственный корневой сертификат, с помощью которого можно проверить сертификат, выданный сайту. Для этого корневые сертификаты центров должны быть встроены в ПО на устройстве (например, в браузер). Весь процесс выглядит так:

Массовый сегмент интернета один для всех (не даром это «всемирная паутина»). TLS-сертификаты долгие годы были универсальным инструментом, который позволял проверить, что браузер связывается с запрашиваемым сайтом, а не с подменным. Полномочия по выдаче сертификатов возложены на специальные центры сертификации. Последних в мире не так много и до недавнего времени в России не было ни одного. У каждого центра есть собственный корневой сертификат, с помощью которого можно проверить сертификат, выданный сайту. Для этого корневые сертификаты центров должны быть встроены в ПО на устройстве (например, в браузер). Весь процесс выглядит так:

Система работала до 2022 года, пока зарубежные центры не начали отзывать сертификаты российских сайтов. В этот момент выяснилось, что компенсирующих мер, по сути, нет. Во-первых, в России не было собственных центров сертификации для выпуска сертификатов для сайтов. Во-вторых, большинство операционных систем и браузеров зарубежные, и в них уже «зашиты» корневые сертификаты зарубежных центров, и добавить к ним российские в современных условиях весьма затруднительно.

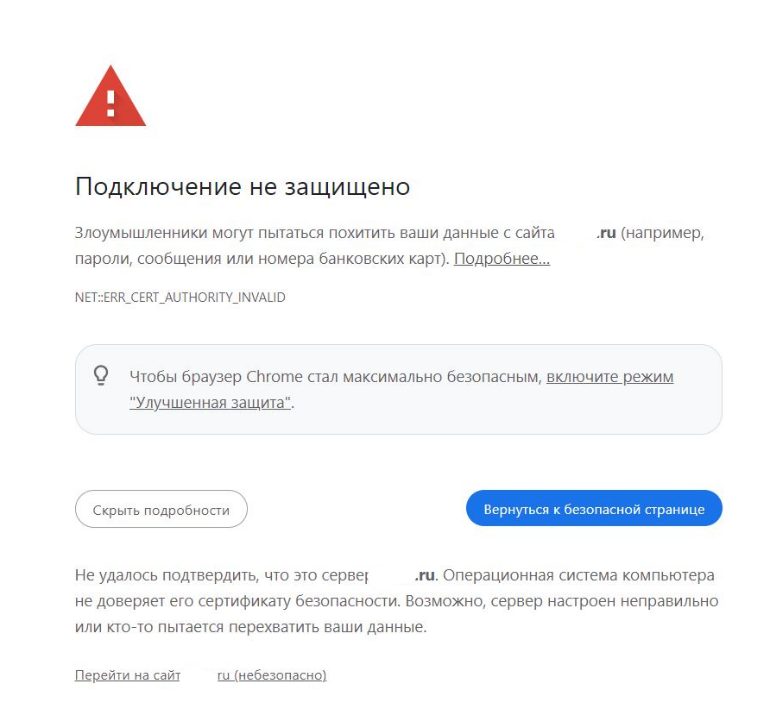

Тогда Минцифры России оперативно создало Национальный Удостоверяющий Центр (НУЦ), который обеспечил выпуск TLS-сертификатов для сайтов с применением зарубежных (а в ближайшей перспективе и российских) криптографических алгоритмов. В то же время легитимный статус НУЦ не признается мировым сообществом – его сертификат не считает доверенным. Из-за «недоверия» этот сертификат не встроен в зарубежные операционные системы и браузеры, поэтому пользователям нужно установить его дополнительно. В противном случае вы увидите это:

В российских браузерах (например, Яндекс.Браузере, Атом или Луна) отечественный сертификат добавлен «по умолчанию».

Создание российского центра сертификации действительно помогло остановить массовый отзыв зарубежных сертификатов безопасности. Но, с другой стороны, российские сертификаты особой популярностью пока не пользуются – слишком мало сайтов получили сертификат НУЦ.

Итак, курс на независимую инфраструктуру как с зарубежными алгоритмами, так и с отечественными уже взят. Однако использование российских ГОСТ сложнее в реализации для обычного пользователя. Как «обучить» свое устройство ГОСТу – расскажем ниже.

Что делать?

Чтобы ваш компьютер (или телефон) смог «договориться» с сайтом, получившим гостовый TLS-сертификат, в него требуется установить специальное программное обеспечение, у которого есть два варианта реализации.

Первый – это криптопровайдер, например КриптоПро CSP. Он реализует ГОСТ-криптографию и позволяет другим приложениям (в том числе и браузеру) использовать её в своей работе. Сертификат российского центра сертификации уже зашит в этот программный комплекс.

Второй вариант – специальный клиент, который, пропуская «через себя» трафик, обеспечивает построение защищенного соединения по ГОСТ-алгоритмам. Клиент может также иметь и другие функции – работу с электронной подписью и проверку защищенности рабочего места пользователя (например, это ViPNet PKI Client, ZTNA Client).

Какой вариант выбрать, зависит от вашего браузера, операционной системы и готовности платить за софт (или использовать бесплатный вариант).

Яндекс.Браузер и Chromium—Gost

Если вы пользуетесь этими браузерами, то вам подойдет вариант с криптопровайдером. После его загрузки на компьютер, нужно будет сделать пару простых манипуляций непосредственно в браузере.

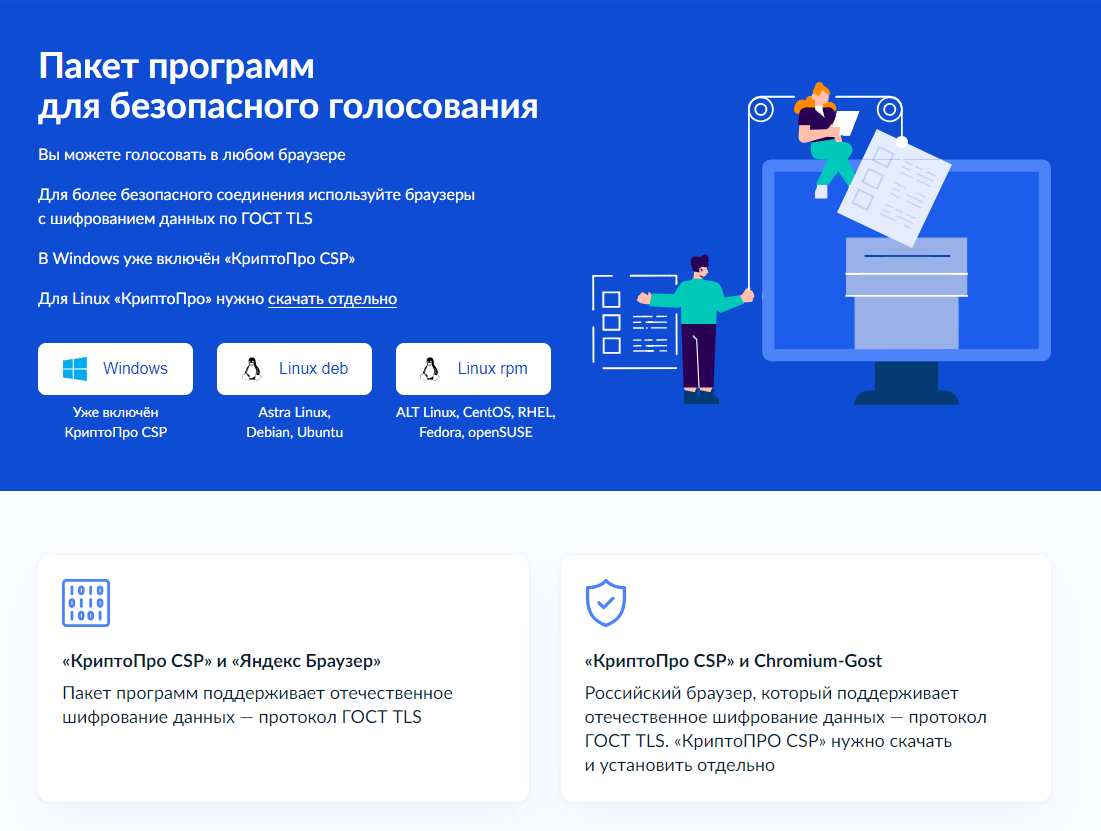

В преддверии голосования (которое, как мы помним, можно было осуществлять дистанционно) на портале Госулуг https://www.gosuslugi.ru/browser появились следующие комплекты для реализации шифрования:

- Для Windows: «КриптоПро CSP» + Яндекс.Браузер единым комплектом;

- Для Linux: «КриптоПро CSP» + Яндекс.Браузер как отдельные сущности.

Для пользователей Windows и Яндекс.Браузера процесс установки довольно простой, справится обычный пользователь – необходимо просто поставить галочку в разрешении использования шифрования по ГОСТ. Для Linux процесс выглядит чуть сложнее, но и пользователи обычно более квалифицированные.

Также упоминается Chromium-Gost, который может использоваться, например на устройствах c macOS. Windows и Linux также поддерживаются. Требуется установка и Chromium-Gost, и КриптоПро CSP.

Пользователи этих браузеров могут выбрать и второй вариант, то есть клиента. Манипуляций с настройками браузера не потребуется, но настройка самого клиента потребует больше сил. Каких именно – расскажем далее.

Любимый браузер

Многие из нас все-таки пользуются популярными зарубежными браузерами Chrome, Safari, Opera и т.д. В них опций для настройки криптопровайдера нет. Но пользователи к ним привыкли и устанавливать дополнительный браузер ради поддержки ГОСТа не готовы. Решение в такой ситуации – установка клиента с поддержкой ГОСТ-алгоритмов. По сути это локальный прокси, который работает для определенных сайтов.

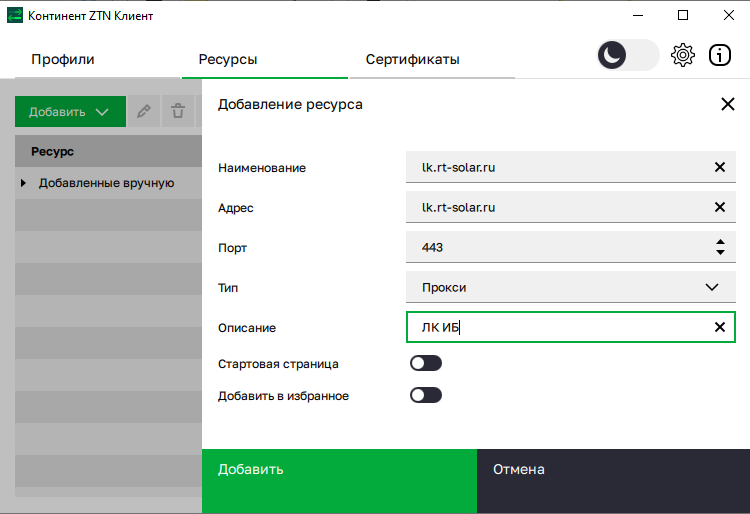

По такой логике работает ViPNet PKI Client с модулем TLS Unit и Континент ZTNA Клиент. Из нюансов: модуль TLS Unit для ViPNet PKI Client платный.

Клиенты поддерживают большинство популярных ОС – Windows, Linux, Android, MacOS, iOS. Как мы говорили выше, установка и настройка клиента сложнее, чем аналогичные действия с криптопровайдером. Может потребоваться ручная загрузка сертификатов и указание доменов сайтов, на которые нужно подключаться по ГОСТу. Но бонусом получаем возможность работы с любимым браузером.

Рисунок 3 Пример настройки ZTNA Клиент Кода Безопасности

Мобильные ОС

С мобильными устройствами тоже есть свои сложности. У большинства мобильных браузеров (даже Яндекс.Браузера) нет возможности использовать криптопровайдер (исключение – Chromium-Gost, но только для Android). Здесь на помощь придет клиент – все по аналогии с десктопным браузером.

Также в отдельные мобильные приложения могут быть встроены российские алгоритмы. Например, можно сделать специальный браузер с поддержкой ГОСТ-алгоритмов (бесплатная бизнес-идея).

Особняком стоит ОС Аврора, которая доступна для бизнеса и госструктур как проектное решение, ГОСТ-криптография там изначально «на борту».

Итого

Подключение к сайтам, которые используют для https только российскую инфраструктуру, требует от пользователя дополнительных действий. При использовании сайтом сертификата НУЦ с зарубежными алгоритмами, действия минимальны – нужно установить корневые сертификаты на своё устройство.

Если речь идет о российских криптоалгоритмах, то потребуется установка дополнительно ПО, реализующего ГОСТ.

Ниже таблица с возможными вариантами:

Иллюстрации предоставлены: Группа компаний «Солар»