Открытый во всех смыслах

Компания Synopsys опубликовала отчет под названием Open Source Security and Risk Analysis (OSSRA), в котором проанализировала безопасность кодов в открытых проектах. По данным компании, до 60% открытого кода, который используется в корпоративных информационных системах, имеет как минимум одну уязвимость. В свое время, когда открытые коды прокладывали себе путь в корпоративные системы, одним из аргументов сторонников свободы было то, что эти коды якобы более безопасны, поскольку их всегда можно проверить. Они демонстрировали, как активно идет процесс устранения уязвимостей в проектах с открытыми кодами. Однако точных оценок безопасности открытых кодов не давал никто. Компания Synopsys решила восполнить пробел. Коммерческим компаниям, прежде чем использовать открытую кодовую базу, следует провести исследование ее на уязвимости и желательно исправить их в основном проекте.

Компания Synopsys опубликовала отчет под названием Open Source Security and Risk Analysis (OSSRA), в котором проанализировала безопасность кодов в открытых проектах. По данным компании, до 60% открытого кода, который используется в корпоративных информационных системах, имеет как минимум одну уязвимость. В свое время, когда открытые коды прокладывали себе путь в корпоративные системы, одним из аргументов сторонников свободы было то, что эти коды якобы более безопасны, поскольку их всегда можно проверить. Они демонстрировали, как активно идет процесс устранения уязвимостей в проектах с открытыми кодами. Однако точных оценок безопасности открытых кодов не давал никто. Компания Synopsys решила восполнить пробел. Коммерческим компаниям, прежде чем использовать открытую кодовую базу, следует провести исследование ее на уязвимости и желательно исправить их в основном проекте.

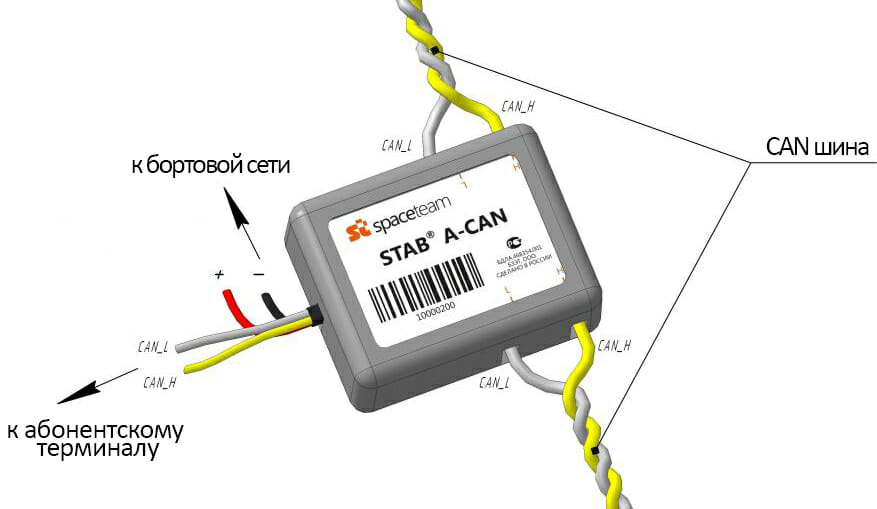

Уязвимости малой авиации

Департамент внутренней безопасности США выпустил предупреждение [2] о том, что бортовая сеть контроллеров (CAN-шина) в малой авиации уязвима для постороннего вмешательства. Для этого достаточно подключить к шине устройство, которое будет вносить искажения в показания датчиков. Уязвимость изначально была найдена специалистами компании Rapid7. Предполагается, что с ее помощью злоумышленники могут контролировать телеметрию двигателей, навигационную информацию, скорость и высоту движения самолета и другие показатели, причем не только считывать их, но и модифицировать так, что пилот не сможет определить подделки. Правительственная структура рекомендует разработчикам самолетов исключить возможность подключения сторонних устройств к CAN-шине и разработать протоколы аутентификации устройств внутренней шины, чтобы к ним невозможно было подключать сторонние устройства.

«Операция Триполи»

Компания Check Point обнаружила в Facebook целую сеть распространения вредоносного кода, нацеленную на посетителей из Ливии. В частности, на странице Facebook Халифа Хафтара, главнокомандующего ливийской армией, которая была создана в апреле этого года и уже имеет 11 тыс. подписчиков, обнаружились ссылки на загрузку шпионских вредоносных кодов и средств удаленного управления. Компания выявила более 30 подобных страниц, часть их существует с 2014 г. На некоторых из них число подписчиков достигает 140 тыс. По данным Check Point, около 50 тыс. посетителей Facebook перешли по вредоносным ссылкам в течение года, но сколько из них было заражено, неизвестно.

Российский «Наутилус»

В июле были обнародованы сведения о якобы произошедшей утечке из недр подрядчика ФСБ компании SyTech [4]. Хакер с ником 0v1ru$ объявил о дефейсе сайта SyTech и воровстве из компании 7,5 Тбайт данных. Правда, сведений о секретных разработках для ФСБ там не обнаружилось. Достоянием общественности в основном стали сведения о проектах, к которым вроде бы приложила руку SyTech. Упоминаются следующие проекты: «Наутилус» – инструмент для деанонимизации пользователей браузера Tor; «Наутилус-С» – инструмент для анализа данных в социальных сетях MySpace, Facebook и LinkedIn; «Вознаграждение» (Reward) – эксплойт для проникновения в одноранговые сети типа торрентов; «Такс-3» – инструмент для удаления из Интернета сведений о высокопоставленных государственных и гражданских деятелях России; «Надежда» (Hope) – средство для создания изолированного российского Интернета. В общем, ничего похожего на EthernalBlue хакерам украсть не удалось. Да и перечисленные выше проекты не являются откровениями, аналогичными утечке Эдварда Сноудена, – сведения о них можно было сгенерировать и по открытым источникам. Впрочем, и названия проектов какие-то не характерные для российских спецслужб, – никаких «цветочков» и «птичек». Таким образом, не будет ничего удивительного в том, если эти сообщения окажутся фейкньюс.

В июле были обнародованы сведения о якобы произошедшей утечке из недр подрядчика ФСБ компании SyTech [4]. Хакер с ником 0v1ru$ объявил о дефейсе сайта SyTech и воровстве из компании 7,5 Тбайт данных. Правда, сведений о секретных разработках для ФСБ там не обнаружилось. Достоянием общественности в основном стали сведения о проектах, к которым вроде бы приложила руку SyTech. Упоминаются следующие проекты: «Наутилус» – инструмент для деанонимизации пользователей браузера Tor; «Наутилус-С» – инструмент для анализа данных в социальных сетях MySpace, Facebook и LinkedIn; «Вознаграждение» (Reward) – эксплойт для проникновения в одноранговые сети типа торрентов; «Такс-3» – инструмент для удаления из Интернета сведений о высокопоставленных государственных и гражданских деятелях России; «Надежда» (Hope) – средство для создания изолированного российского Интернета. В общем, ничего похожего на EthernalBlue хакерам украсть не удалось. Да и перечисленные выше проекты не являются откровениями, аналогичными утечке Эдварда Сноудена, – сведения о них можно было сгенерировать и по открытым источникам. Впрочем, и названия проектов какие-то не характерные для российских спецслужб, – никаких «цветочков» и «птичек». Таким образом, не будет ничего удивительного в том, если эти сообщения окажутся фейкньюс.

Голосование от Microsoft

Компания Microsoft представила свой проект с открытым кодом под названием ElectionGuard [5], который размещен на платформе GitHub. Проект предназначен для защиты систем голосования с возможностью участникам проверять правильность учета голоса. Компания сама не собирается разрабатывать систем электронного голосования, но рассчитывает на сотрудничество с разработчиками подобных систем. Предполагается, что разработанная система защиты позволит обезопасить электорат от воздействия со стороны внешних нападающих. В качестве наиболее опасных государств, со стороны которых могут последовать атаки, представители Microsoft называют Ирак, Северную Корею и Россию. Загрузка исходного кода ElectionGuard на HitHub, по мнению Microsoft, позволит проверить систему защиты независимыми экспертами. Интересно, а можно ли к этому проекту отнести результаты исследования Synopsys?

Компания Microsoft представила свой проект с открытым кодом под названием ElectionGuard [5], который размещен на платформе GitHub. Проект предназначен для защиты систем голосования с возможностью участникам проверять правильность учета голоса. Компания сама не собирается разрабатывать систем электронного голосования, но рассчитывает на сотрудничество с разработчиками подобных систем. Предполагается, что разработанная система защиты позволит обезопасить электорат от воздействия со стороны внешних нападающих. В качестве наиболее опасных государств, со стороны которых могут последовать атаки, представители Microsoft называют Ирак, Северную Корею и Россию. Загрузка исходного кода ElectionGuard на HitHub, по мнению Microsoft, позволит проверить систему защиты независимыми экспертами. Интересно, а можно ли к этому проекту отнести результаты исследования Synopsys?

[1] https://www.synopsys.com/software-integrity/resources/analyst-reports/2019-open-source-security-risk-analysis.html

[2] https://www.us-cert.gov/ics/alerts/ics-alert-19-211-01

[3] https://www.darkreading.com/document.asp?doc_id=1335104&_mc=rss_x_drr_edt_aud_dr_x_x-rss-simple

[4] https://www.hackread.com/hackers-steal-data-from-russian-intel-agency-fsb-contractor/

[5] https://www.theregister.co.uk/2019/07/18/microsoft_demos_electionguard_system_will_publish_code_on_github/