Представители компании «АйТи Бастион» в рамках вебинара, посвященного возможностям PAM-платформы (Privileged access management) СКДПУ НТ, рассказали об уникальных параметрах решения и его отличиях от доступных на рынке аналогов. На примере одного из привилегированных пользователей компании эксперты продемонстрировали возможности платформы.

Уязвимая точка

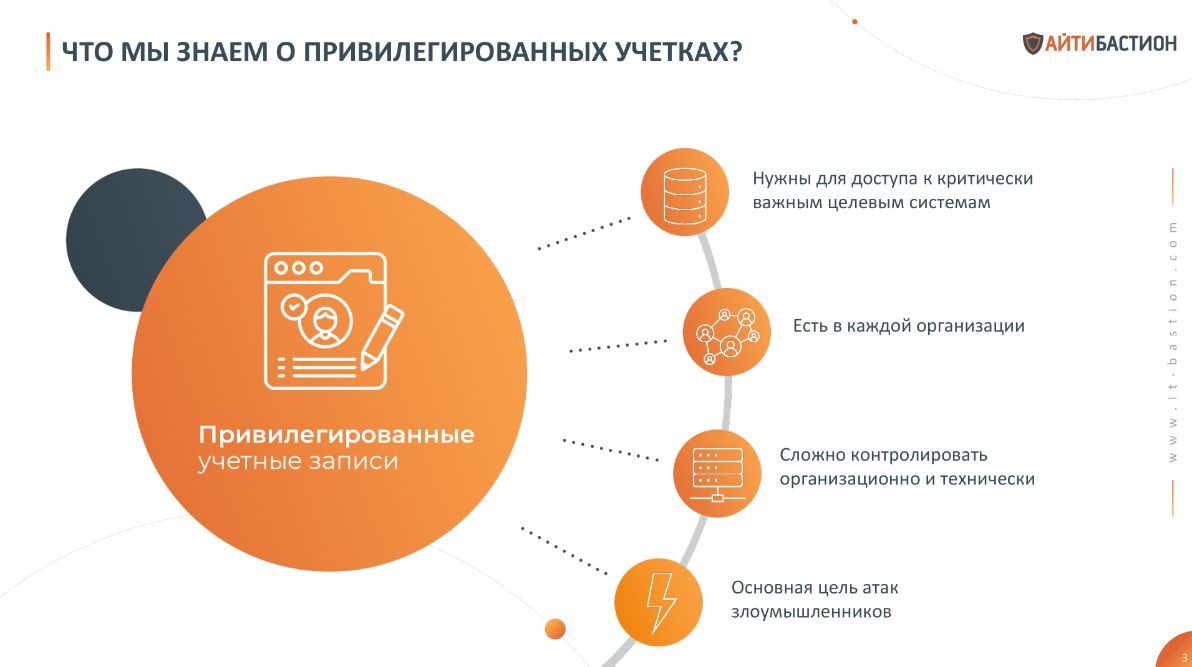

В начале вебинара менеджер продукта СКДПУ НТ Дмитрий Симак перечислил проблемы, характерные для сегмента привилегированных учетных записей как точки притяжения для злоумышленников. Учетные записи используются при работе с сетевыми устройствами и приложениями, базами данных, в виртуальных и облачных средах. Они предоставляют полный доступ к конфиденциальной информации в критически важных системах, что делает их особенно привлекательными для кибератак.

В начале вебинара менеджер продукта СКДПУ НТ Дмитрий Симак перечислил проблемы, характерные для сегмента привилегированных учетных записей как точки притяжения для злоумышленников. Учетные записи используются при работе с сетевыми устройствами и приложениями, базами данных, в виртуальных и облачных средах. Они предоставляют полный доступ к конфиденциальной информации в критически важных системах, что делает их особенно привлекательными для кибератак.

Пользователи таких учетных записей обладают широкими административными правами. В частности, могут выполнять действия сверх непосредственных обязанностей или от имени обычных пользователей, а нередко действуют анонимно.

Пользователи таких учетных записей обладают широкими административными правами. В частности, могут выполнять действия сверх непосредственных обязанностей или от имени обычных пользователей, а нередко действуют анонимно.

Злоумышленникам ничего не мешает масштабировать атаку, поскольку одна учетная запись может дать доступ ко многим системам, позволяет правонарушителю действовать скрытно.

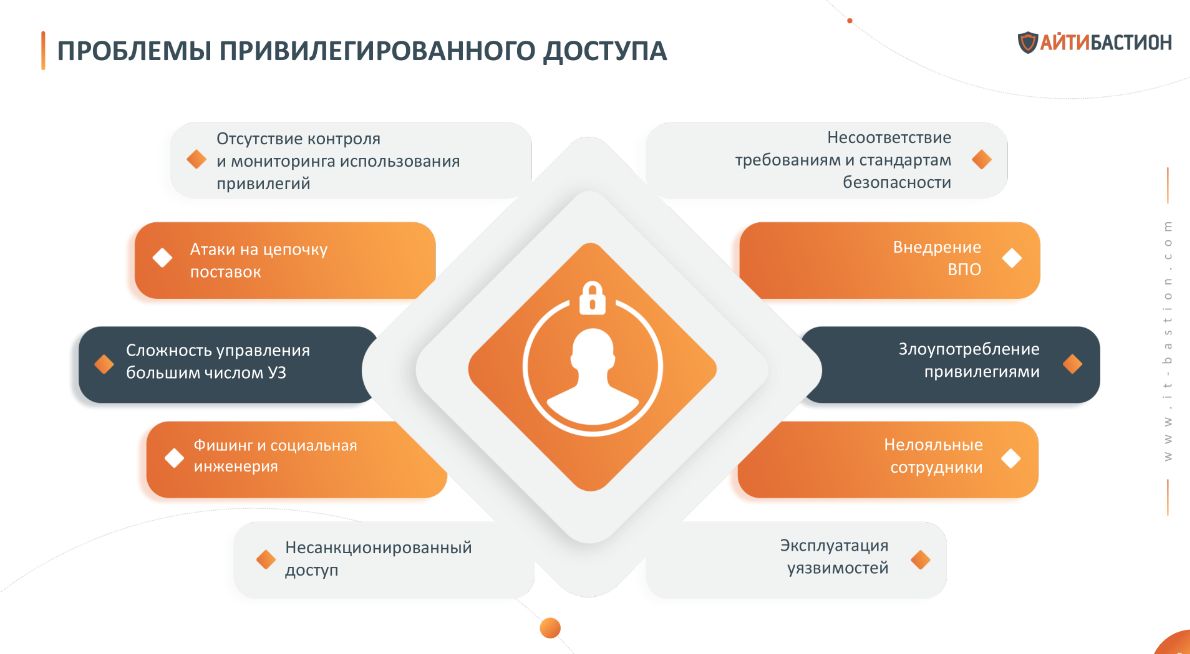

Проблемы, характерные для привилегированного доступа, эксперт сгруппировал по нескольким критериям: внутренний злоумышленник (системный администратор – нелояльный сотрудник) и внешний, который стоит за целевой атакой (совершаемой при помощи фишинга, социальной инженерии). Последствиями недостаточного контроля за привилегиями может быть все что угодно – от неработающей инфраструктуры, шифрования дисков с данными до кражи собственности и т. д., что оборачивается финансовыми потерями.

Проблемы, характерные для привилегированного доступа, эксперт сгруппировал по нескольким критериям: внутренний злоумышленник (системный администратор – нелояльный сотрудник) и внешний, который стоит за целевой атакой (совершаемой при помощи фишинга, социальной инженерии). Последствиями недостаточного контроля за привилегиями может быть все что угодно – от неработающей инфраструктуры, шифрования дисков с данными до кражи собственности и т. д., что оборачивается финансовыми потерями.

По данным компании Positive Technologies, с конца прошлого года и в течение первой половины 2024 г. зафиксирован аномальный рост утечек именно учетных данных. Злоумышленники пошли по пути наименьшего сопротивления и обратили свой взор на недостаточно защищенные учетные записи.

Классика с дополнением

Можно ли защитить механизм привилегированного доступа без PAM-решения? По мнению эксперта, да, если соблюдать базовые принципы администрирования, связанные с наименьшим использованием привилегий (правда, не от всех атак срабатывает такая защита). Можно применять вариант доступа только к определенным системам, в установленное время и на выполнение конкретных действий.

Предпочтительным считается вариант применения классической PAM-системы с ее контролем доступа, фиксацией событий, записью и логированием действий привилегированных пользователей, управлением паролями. Это давно сложившаяся на рынке технология. Но на фоне текущей ситуации в сфере безопасности (статистика взломов и проникновений весьма красноречива) такого подхода уже недостаточно, утверждает Дмитрий Симак.

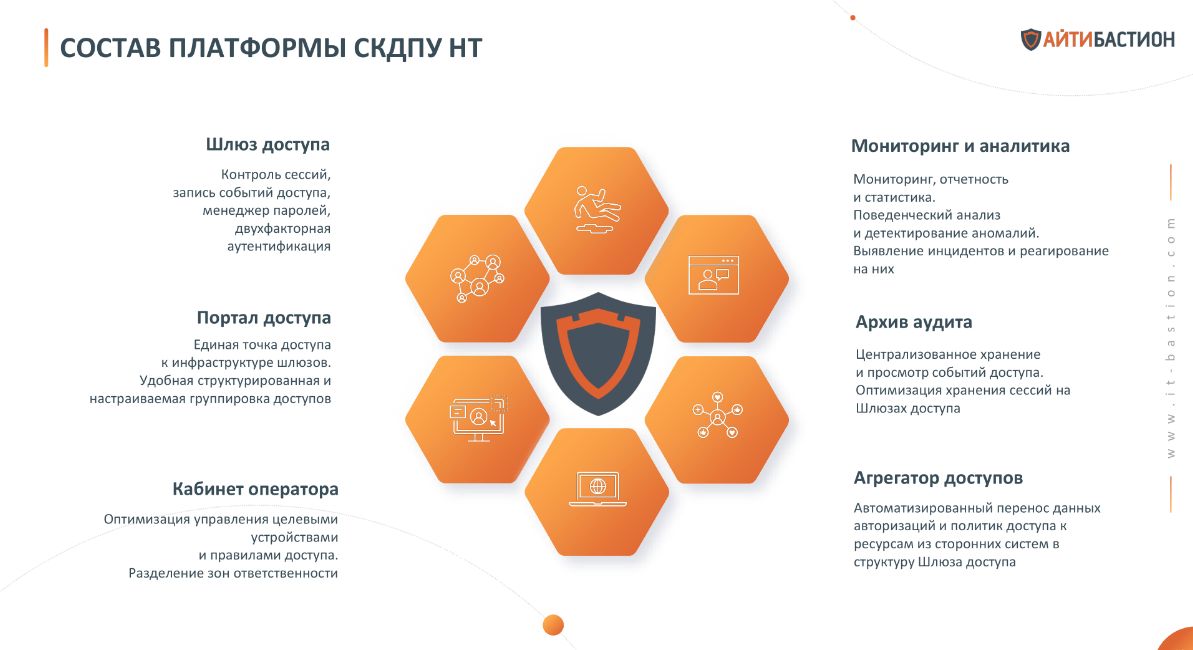

Компания «АйТи Бастион» предлагает подходить к решению данной задачи комплексно – на основе принципа расширенного контроля доступа не только к целевым устройствам, но и с использованием дополнительных мер защиты. Стандартные методы защиты расширяются за счет инструментов мониторинга, управления секретами, выявления и обработки инцидентов, поиска и обнаружения аномалий, а также реагирования на инциденты. В то время как функциональность классической PAM-системы значительно скромнее: контроль доступа, фиксация событий доступа и управление паролями.

Компания «АйТи Бастион» предлагает подходить к решению данной задачи комплексно – на основе принципа расширенного контроля доступа не только к целевым устройствам, но и с использованием дополнительных мер защиты. Стандартные методы защиты расширяются за счет инструментов мониторинга, управления секретами, выявления и обработки инцидентов, поиска и обнаружения аномалий, а также реагирования на инциденты. В то время как функциональность классической PAM-системы значительно скромнее: контроль доступа, фиксация событий доступа и управление паролями.

Расширенный вариант защиты реализуется на основе флагманского решения компании – PAM-платформы обеспечения защищенности привилегированного доступа СКДПУ НТ. Платформа состоит из двух основных компонентов – шлюза доступа (обеспечивающего контроль сессий, запись событий, менеджер паролей, двухфакторную аутентификацию) и модуля мониторинга и аналитики, отвечающего за поведенческий анализ, детектирование и анализ событий, инцидентов, их обработку и реагирование.

Специалист отдела развития продуктов компании «АйТи Бастион» Виталий Колесников продемонстрировал функциональность системы. В частности, было показано, как аудитор в режиме реального времени может наблюдать за действиями, совершаемыми привилегированным пользователем, а при необходимости и прервать сессию. В системе предусмотрена возможность настройки ограничений для пользователей, например, запрета смены любых паролей на любых серверах.

Цифровой профиль и уровень доверия

Особое внимание эксперты уделили возможностям модуля мониторинга и аналитики. Сбор данных, поступающих со шлюзов доступа, позволяет анализировать активность действий пользователей в каждой сессии. На основе этих сведений строятся математические модели, и в случае отклонения от нормы в рамках сессии детектируются аномальные действия. Их наличие – повод для оформления инцидентов информационной безопасности.

В систему встроены детекторы, предусмотрены шаблоны различных политик, паттернов поведения, опасных команд. Есть детекторы, связанные с привычным поведением пользователей, которое характеризуется, например, обычным временем работы, традиционными адресами, стандартными командами и т. п. Система умеет как самообучаться, так и кастомизироваться, т. е. в нее можно добавить «серые» списки команд, чтобы еще тщательнее следить за действиями пользователя.

Еще одна способность системы – формировать цифровой профиль пользователя на основании собранных событий и действий, выстроить график уровня доверия. После каждого отклонения от нормы формируется инцидент, что приводит к понижению данного показателя. И это дополнительный повод для аналитика, аудитора или офицера ИБ присмотреться к действиям такого пользователя.

Гибкая система отчетности – дополнительное преимущество СКДПУ НТ. Сводные отчеты формируются по различным критериям (учетным записям, активности на целевых устройствах и системах, выполненным командам, действиям и т. д.). Запуск настраиваемых отчетов можно запланировать в определенное время. Такой подход к работе с отчетностью позволяет расширить контекст для расследования и предотвращения инцидентов ИБ.

По мнению экспертов компании «АйТи Бастион», будущее PAM-систем связано с комплексной реализацией в одном решении такой функциональности, как непрерывный мониторинг, детектирование аномальных явлений и немедленное реагирование на возникающие инциденты в автоматическом режиме.