На вебинаре «Регуляторика при ИТ- и ИБ-аутсорсинге», организованном Академией информационных систем, представители компаний RTM Group и Deiteriy рассказали, как выстроить взаимодействие с подрядчиком, чтобы обеспечить выполнение задач и свести к минимуму риски в сфере информационной безопасности.

Аутсорсинг по-прежнему актуален. Немногие компании могут рассчитывать только на свои силы – сказываются нехватка ресурсов, необходимость оптимизации расходов, кадровая проблема, накладывающая дополнительные ограничения, и т. д. Огромное количество задач, при выполнении которых приходится полагаться на возможности поставщиков услуг. Любое взаимодействие со сторонними исполнителями порождает объективные риски, которые могут обернуться ИБ-инцидентами.

Аутсорсинг по-прежнему актуален. Немногие компании могут рассчитывать только на свои силы – сказываются нехватка ресурсов, необходимость оптимизации расходов, кадровая проблема, накладывающая дополнительные ограничения, и т. д. Огромное количество задач, при выполнении которых приходится полагаться на возможности поставщиков услуг. Любое взаимодействие со сторонними исполнителями порождает объективные риски, которые могут обернуться ИБ-инцидентами.

При выборе компании-аутсорсера недостаточно внимания уделяется информационной безопасности – чаще всего отмахиваются со словами: «Они и будут отвечать, а не мы». Однако репутационные и иные риски, связанные, например, с утечкой, несоблюдением регуляторных требований, несет не тот, кто предоставляет услуги, а тот, у кого произошел инцидент.

Учиться на чужих ошибках

О том, насколько важно правильно учитывать подобные риски, на конкретных примерах показал директор технического департамента RTM Group Федор Музалевский. Для презентации он выбрал, в частности, кейс аутсорсинга сайта партнера (широко распространенная практика). Один из заказчиков прошел пентест, а через полгода с корпоративного сайта утекла база клиентов, которые пользовались формой обратной связи, при этом аутсорсер перестал отвечать на запросы. Специалисты RTM Group подключились к расследованию и установили, что компания-заказчик сэкономила на услугах подрядчика, не было разграничения прав, не использовались средства защиты, отсутствовало полноценное тестирование по «белому ящику».

О том, насколько важно правильно учитывать подобные риски, на конкретных примерах показал директор технического департамента RTM Group Федор Музалевский. Для презентации он выбрал, в частности, кейс аутсорсинга сайта партнера (широко распространенная практика). Один из заказчиков прошел пентест, а через полгода с корпоративного сайта утекла база клиентов, которые пользовались формой обратной связи, при этом аутсорсер перестал отвечать на запросы. Специалисты RTM Group подключились к расследованию и установили, что компания-заказчик сэкономила на услугах подрядчика, не было разграничения прав, не использовались средства защиты, отсутствовало полноценное тестирование по «белому ящику».

А началось все с того, что на компьютере дизайнера на удаленке завелся вирус, затем оказалась зараженной инфраструктура веб-студии. Примечательно, что до старта массированной атаки на клиентов веб-студии зловред провел в спящем режиме почти три месяца. Иными словами, все было заражено давно, а поскольку ничего на проверялось на стороне компании, которая предоставляет услуги, вирус распространился так широко, как только смог.

Исключить подобную ситуацию можно при наличии собственной команды разработчиков, которые трудятся по правилам ГОСТ 57580, подчиняются внутренним регламентам и за все отвечают. Но такой вариант могут позволить себе не все, иначе бы не обращались к подрядчикам. Поэтому, по словам эксперта, важно, чтобы такие компании прошли аудит по указанному ГОСТу («хотя бы самооценку и задекларировали, что у них нет удаленных сотрудников, у которых отсутствует на компьютере антивирус»). Обязательным является регулярное тестирование по «белому ящику». Обычный пентест, который многие проходят по требованию Банка России, показывает, что активных вредоносов нет, а что лежит на хостинге, не совсем понятно. Поэтому неразумно экономить на «белом ящике».

Еще одна рекомендация эксперта: учетные данные, необходимые для нейтрализации инцидента (ключи от хостинга и админки сайта), должны быть в доступе у заказчика (пользователя услугами аутсорсинга). В случае инцидента исправлять ситуацию придется силами другой компании, поэтому стоит заранее позаботиться о доступах, чтобы не пришлось их искать в спешном порядке.

Второй представленный кейс – хищение с корреспондентского счета организации, осуществлявшей депозитарную деятельность. Вирус проник через ПК брокера – подрядчика банка (работает в его инфраструктуре). Затем вредонос попал в платежный сегмент (сетевая изоляция была недонастроена) и закрепился в АРМ КБР-Н. Внутренние взаимодействия подразделений также не были отрегулированы с точки зрения ИБ. Вследствие этого удалось подменить в файлах назначение платежа еще до первой подписи.

Избежать такого развития событий можно, если обеспечить нормальную сетевую изоляцию, соблюдение регламентов Банка России (о защите инфраструктуры), провести полную оценку по ГОСТ 57580.

Третий кейс – атака на систему «1С», через которую сдается отчетность. Произошло это в результате смены криптопровайдера на АРМ бухгалтера силами приглашенного инженера. С сомнительного сайта он скачал дистрибутив, для установки которого потребовалось отключить антивирусную защиту (АВЗ) на компьютере главного бухгалтера. В поисках дистрибутива этот «специалист» подцепил вирус, о чем даже не догадывался.

В этом кейсе букет нарушений. И подобные случаи – не редкость, так как для поддержки и обновления офисных систем предприятия все чаще пользуются услугами аутсорсинга. При этом квалификация приглашаемых сотрудников никем не проверяется. А принцип «если что, им и отвечать», как уже отмечалось, работает из рук вон плохо.

Не допустить такой ситуации можно, если обеспечить разграничение прав доступа к операционной системе. Не стоит давать главному бухгалтеру и приглашенному сотруднику права на установку непроверенного ПО. Согласно упомянутому ГОСТу, в компании должен быть перечень разрешенного к установке программного обеспечения. Сначала следует получить и проверить дистрибутив, добавить в «белый лист» и только затем устанавливать.

Приглашенные на условиях аутсорсинга сотрудники должны быть ознакомлены с внутренними правилами по ИБ. И, конечно, нельзя отключать антивирус – даже когда устанавливается легальное ПО. «Есть ПО, которое просит это сделать, но в данном случае надо бороться с таким программным обеспечением, а не с антивирусом», – советует эксперт.

Как вести себя с подрядчиком до и после инцидента

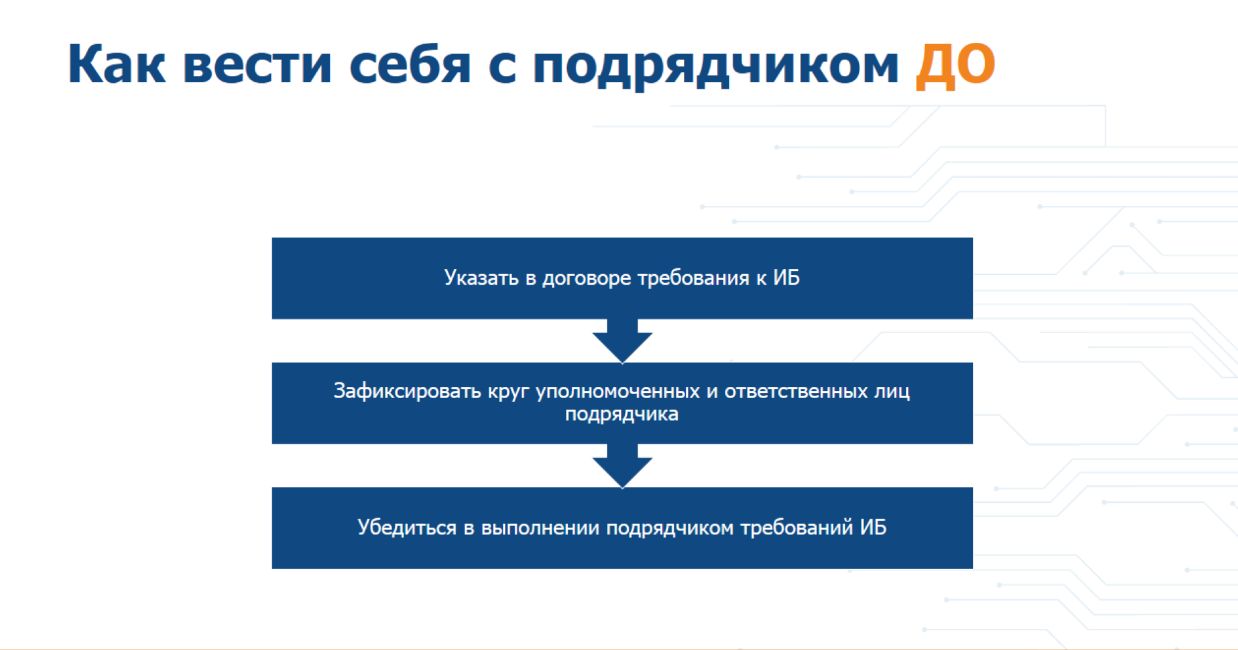

Специалисты рекомендуют усвоить ряд правил поведения с подрядчиком до того, как произошел инцидент. Прежде всего следует указать в договоре на получение услуг аутсорсинга требования к информационной безопасности. Финансовой организации логично требовать от подрядчика соблюдения положений ГОСТ 57580. Кроме того, в договор необходимо включить нормы антивирусной защиты и межсетевого экранирования, разграничения доступа. В противном случае нарушение этих правил аутсорсером не будет признано таковым, а претензии не будут приняты.

На практике с трудом реализуется требование зафиксировать круг уполномоченных и ответственных лиц подрядчика (сотрудников пофамильно). Хотя эксперты рекомендуют оформить приложением к договору перечень лиц, которые будут допущены к инфраструктуре и конфиденциальной информации.

Еще одно пожелание специалистов – убедиться в том, что подрядчики действительно соблюдают требования ИБ. Сделать это можно с помощью добровольной сертификации, внешнего аудита, интервью. По словам Федора Музалевского, если заказчики не начнут проверять подобные факты, будут существовать недобросовестные подрядчики, желающие сэкономить. Но экономят они, как правило, на информационной безопасности своих заказчиков.

Если инцидент все же произошел, то правила поведения с подрядчиком заключаются в следующем. Прежде всего нужно потребовать включения своего сотрудника в группу расследования инцидента (данную норму стоит предусмотреть в договоре, в противном случае настоять на словах). Кроме того, надо получить копии логов и протоколов вирусного кода (пригодятся в случае проверки регуляторами). Но самое главное после инцидента – грамотное восстановление. Важно убедиться, что восстановление проведено корректно, а не просто развернут бэкап.

Если инцидент все же произошел, то правила поведения с подрядчиком заключаются в следующем. Прежде всего нужно потребовать включения своего сотрудника в группу расследования инцидента (данную норму стоит предусмотреть в договоре, в противном случае настоять на словах). Кроме того, надо получить копии логов и протоколов вирусного кода (пригодятся в случае проверки регуляторами). Но самое главное после инцидента – грамотное восстановление. Важно убедиться, что восстановление проведено корректно, а не просто развернут бэкап.

При выборе компании-аутсорсера следует учитывать ряд критериев. У компании должна быть лицензия на защиту информации, соответствующий опыт работы, наличие компетентных сотрудников в штате, документ, подтверждающий добровольную сертификацию.

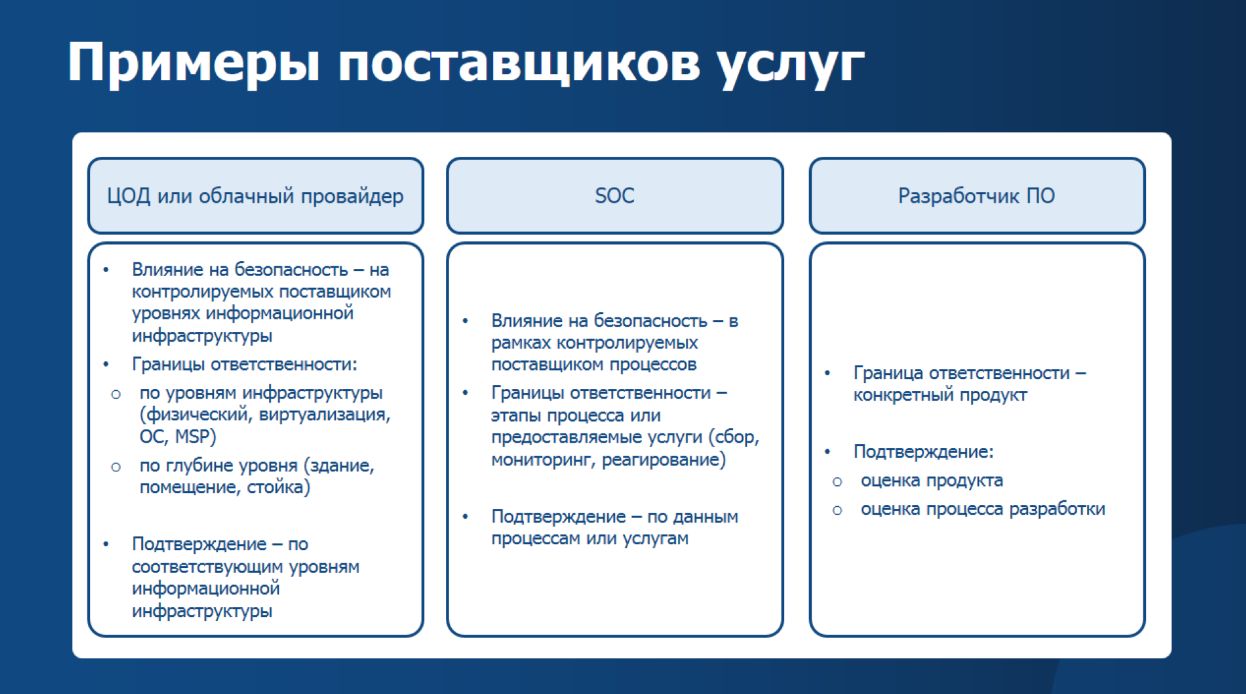

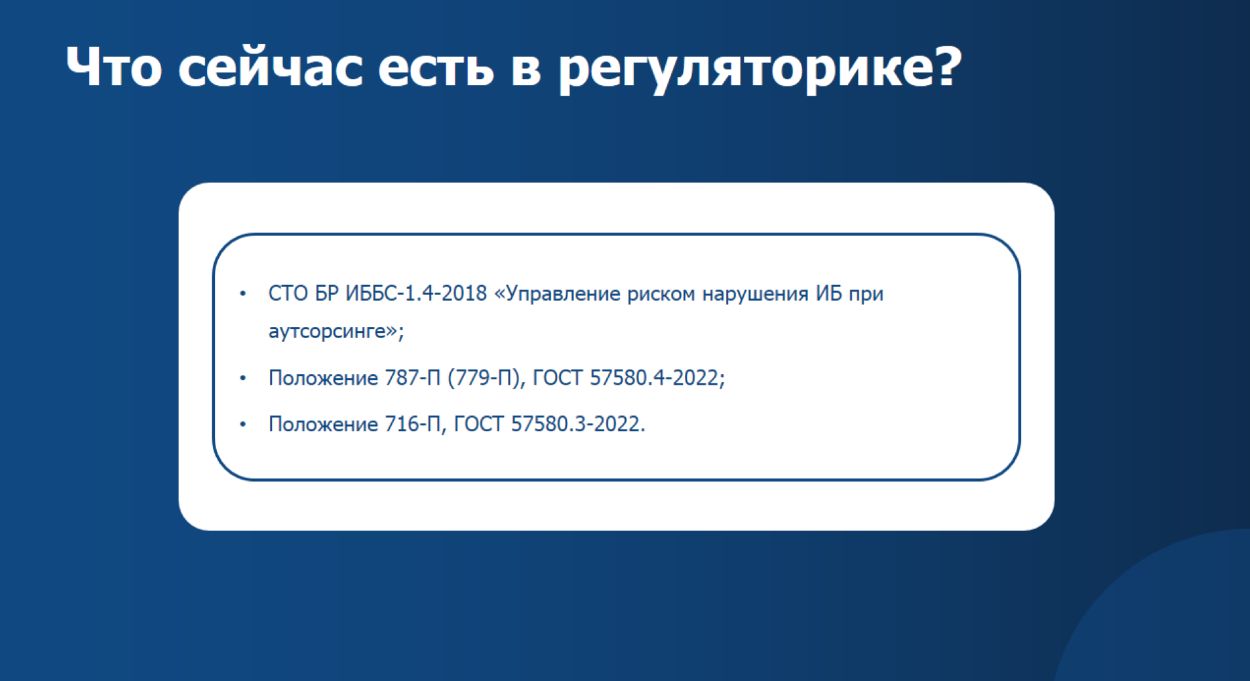

Нормы с дефектом

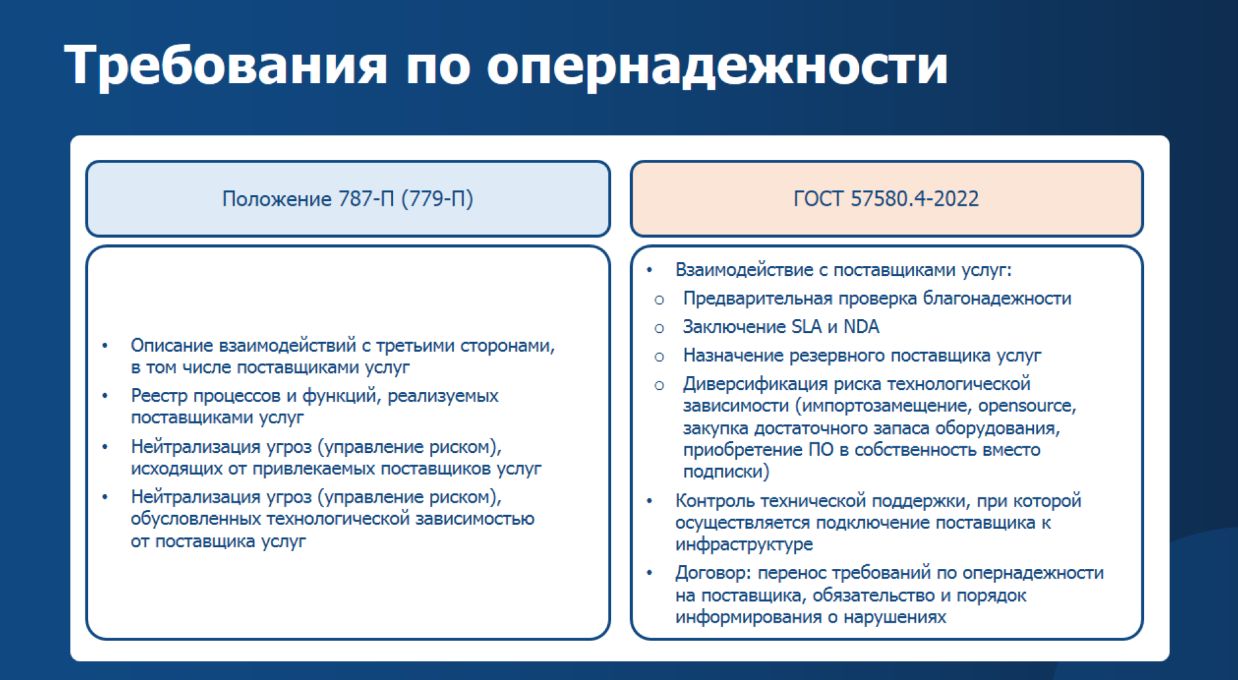

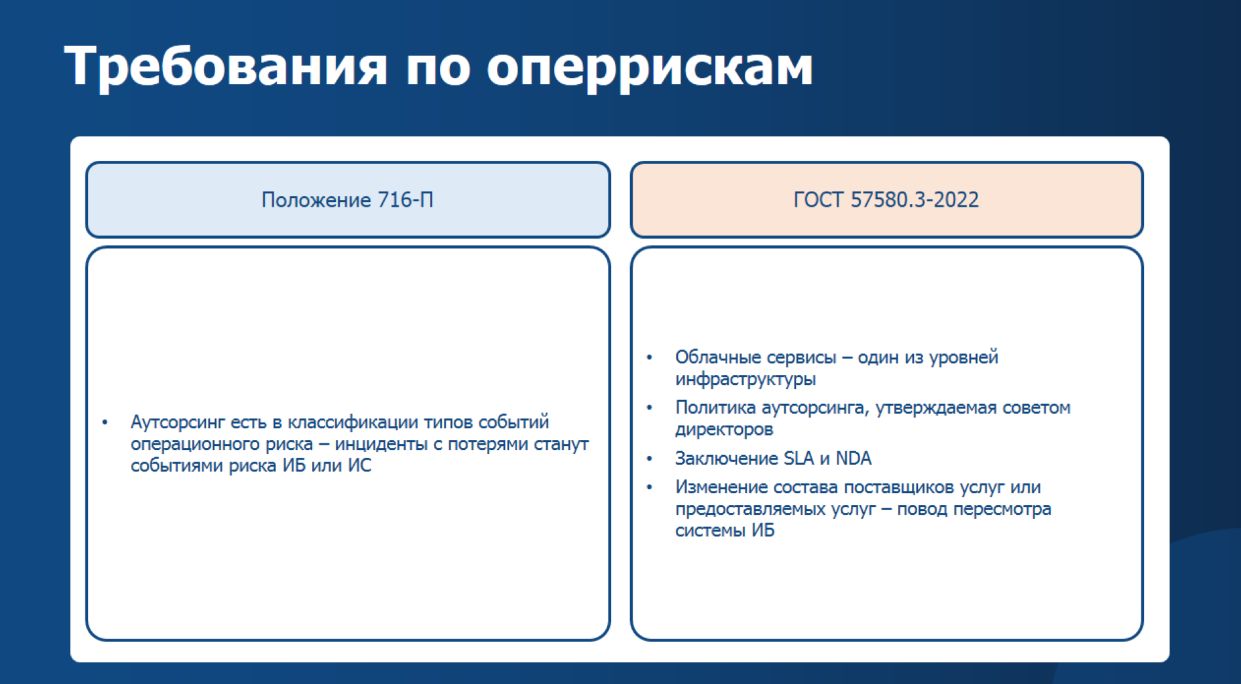

В процессе регулирования вопросов ИБ при аутсорсинге специалисты руководствуются рекомендательным стандартом Банка России 2018 г. «Управление риском нарушения ИБ при аутсорсинге», положениями ЦБ 787-П (для кредитных организаций) и 789-П (для некредитных), рекомендательным ГОСТ 57580.4-2022. В этом же списке Положение 716-П (регулирующие требования, связанные с операционными рисками) и ГОСТ 57580.3-2022, который также носит рекомендательный характер.

Широкое применение в нынешних условиях стандарта Банка России ИББС-1.4-2018 «Управление риском нарушения ИБ при аутсорсинге» сопряжено с рядом трудностей. На это обратил внимание участников вебинара старший инженер по защите информации Deiteriy Александр Иванцов. В частности, он привел несколько спорных требований.

Широкое применение в нынешних условиях стандарта Банка России ИББС-1.4-2018 «Управление риском нарушения ИБ при аутсорсинге» сопряжено с рядом трудностей. На это обратил внимание участников вебинара старший инженер по защите информации Deiteriy Александр Иванцов. В частности, он привел несколько спорных требований.

Первое – документом предусмотрена возможность мониторинга и контроля обеспечения информационной безопасности поставщиком услуг. Предполагается, что можно «погрузиться» в процессы поставщика, и он предоставит такую возможность. Едва ли реализуемое на практике положение.

Первое – документом предусмотрена возможность мониторинга и контроля обеспечения информационной безопасности поставщиком услуг. Предполагается, что можно «погрузиться» в процессы поставщика, и он предоставит такую возможность. Едва ли реализуемое на практике положение.

Второе требование – проведение оценки с привлечением внешнего аудитора, выбираемого клиентом. Речь о том, что заказчик определит организацию, которая проверит подрядчика. Такой подход рассматривается как инструмент доверия к результатам проверки. По словам эксперта, исполнение этой нормы возможно только теоретически и лишь при наличии индивидуального поставщика услуг. Если клиентов несколько, получается, все они должны выбрать одного аудитора. А как быть, если их желания не совпадут? Проводить несколько аудитов?

Второе требование – проведение оценки с привлечением внешнего аудитора, выбираемого клиентом. Речь о том, что заказчик определит организацию, которая проверит подрядчика. Такой подход рассматривается как инструмент доверия к результатам проверки. По словам эксперта, исполнение этой нормы возможно только теоретически и лишь при наличии индивидуального поставщика услуг. Если клиентов несколько, получается, все они должны выбрать одного аудитора. А как быть, если их желания не совпадут? Проводить несколько аудитов?

Третье спорное требование – предусмотрена возможность проведения проверок поставщика услуг в рамках надзорных мероприятий. Например, текущая надзорная проверка может охватить, в частности, процессы поставщика услуг (должна иметь такую возможность).

После анализа этих положений напрашивается вывод о том, что указанные требования недостаточно проработаны. Кроме того, ГОСТ 57580 не имеет интерфейса для использования результатов оценки поставщика.

В соответствии с ГОСТ 57580.3-2022 изменение состава поставщиков услуг или предоставляемых услуг служит поводом для пересмотра системы ИБ. Политика аутсорсинга (что отдавать, на каких условиях и т. п.) должна утверждаться советом директоров.

В соответствии с ГОСТ 57580.3-2022 изменение состава поставщиков услуг или предоставляемых услуг служит поводом для пересмотра системы ИБ. Политика аутсорсинга (что отдавать, на каких условиях и т. п.) должна утверждаться советом директоров.

На вебинаре эксперт сообщил, что ЦБ готовит новый ГОСТ, связанный с аутсорсингом. На актуальность данной темы для Центрального Банка указывает и то, что регулятор проводит опрос среди кредитных организаций. ЦБ заинтересован в получении обратной связи относительно того, как выстроены процессы работы с поставщиками, что представляют собой лучшие практики. Не исключено, что собранная информация поможет сформировать новые подходы к регулированию этой сферы деятельности.

На вебинаре эксперт сообщил, что ЦБ готовит новый ГОСТ, связанный с аутсорсингом. На актуальность данной темы для Центрального Банка указывает и то, что регулятор проводит опрос среди кредитных организаций. ЦБ заинтересован в получении обратной связи относительно того, как выстроены процессы работы с поставщиками, что представляют собой лучшие практики. Не исключено, что собранная информация поможет сформировать новые подходы к регулированию этой сферы деятельности.