Group-IB, международная компания, специализирующаяся на предотвращении кибератак, приняла участие в операции Интерпола «Falcon» по пресечению деятельности киберпреступников из Нигерии. Группа, названная специалистами Group-IB TMT, несколько лет совершала массовые взломы корпоративной почты и похищала аутентификационные данные пользователей из браузеров, электронной почты и FTP-серверов, в том числе на продажу. Об успешной операции сегодня сообщил Интерпол.

Преступники, действующие как минимум с 2017 года, скомпрометировали не менее 500 тысяч государственных и частных компаний в более чем 150 странах, в том числе России. В результате трансграничной операции, в которой участвовали Управление по борьбе с киберпреступностью Интерпола, полиция Нигерии и компания Group-IB (отдел по расследованию международных киберпреступлений, Сингапур) в Лагосе были арестованы три киберпреступника. Расследование продолжается, некоторые участники преступной группы до сих остаются на свободе.

OC, IO и OI

Группа занималась BEC-атаками (от англ. business email compromise — компрометация деловой почты) — это тип фишинг-атаки, основанный на социальной инженерии. Фишинговые электронные письма могут быть нацелены на определенных сотрудников организации или рассылаться массово. Они часто маскируются под запросы денежных переводов, сообщения от HR-департамента или коммерческие предложения и предназначены для кражи конфиденциальных данных.

Три члена группы, известные под инициалами «OC» (32 года), «IO» (34 года) и «OI» (35 лет), личности которых были установлены благодаря использованию технологий слежения за киберпреступниками Group-IB, а также оперативной работе международной команды расследований Group-IB и Центра реагирования на инциденты кибербезопасности CERT-GIB, были арестованы в Лагосе нигерийским отделом киберполиции в рамках операции «Falcon». По сообщению представителей нигерийской полиции, сведения, обнаруженные на устройствах арестованных членов группы TMT, подтвердили их причастность к преступной схеме и содержали данные, принадлежащие, как минимум, 50 тысячам пострадавших.

Фото: INTEPROL

Эксперты Group-IB отслеживали активность группировки с 2019 года и установили, что члены TMT могли скомпрометировать около 500 тысяч государственных и частных компаний. Проанализировав инфраструктуру и техники злоумышленников, специалисты смогли установить, что группа состоит из нескольких подразделений, а ряд ее членов до сих пор находится на свободе. Информация о предполагаемых злоумышленниках, которых Group-IB смогла отследить, была передана в Управление по борьбе с киберпреступностью Интерпола.

Фишинг без вакцины

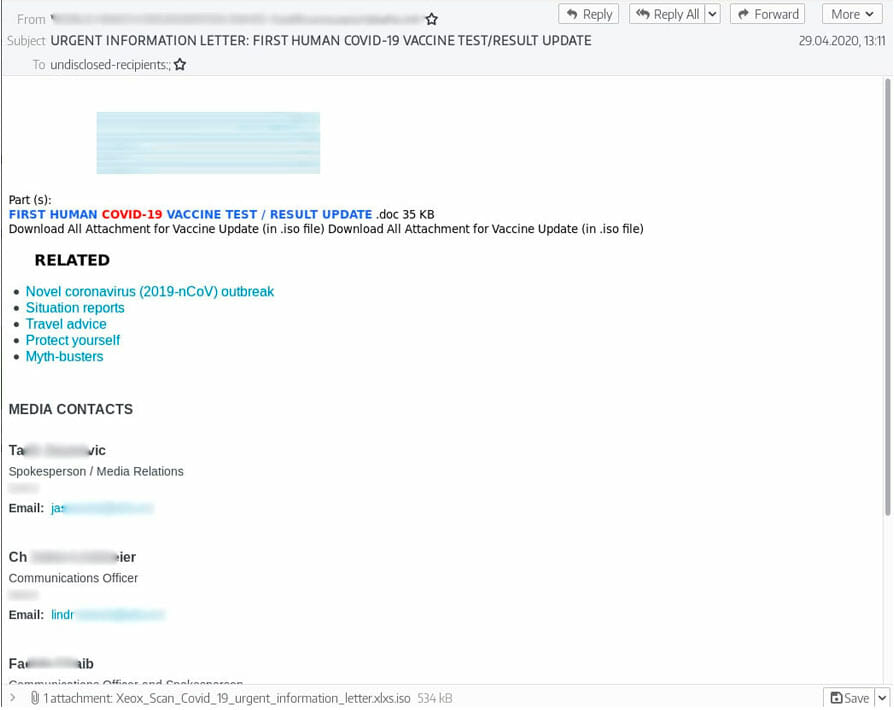

Анализ деятельности киберпреступников показал, что группа, маскируяся под бренды различных организаций, использовала массовые фишинговые рассылки для доставки популярных вредоносных программ под видом заказов на закупку, запросов данных о товарах и даже предложений помощи в борьбе с коронавирусом:

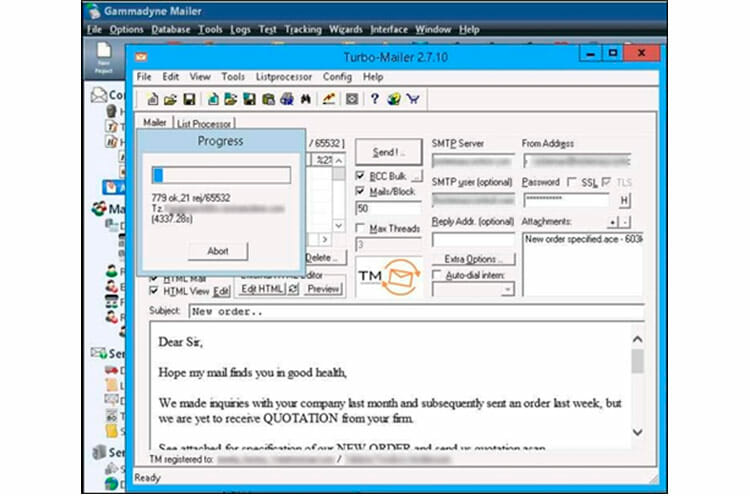

Для рассылки фишинговых писем злоумышленники использовали инструменты Gammadyne Mailer и Turbo-Mailer. Кроме того, они пользовались платформой MailChimp, чтобы узнать, открыла ли жертва полученное сообщение.

Специалисты Group-IB отмечают, что группа использовала ранее взломанные почтовые аккаунты для новых фишинговых атак. Образцы электронных писем, обнаруженные и&nbs;проанализированные системой Group-IB Threat Hunting Framework, были написаны на английском, русском, испанском и других языках, в зависимости от атакуемых целей.

Исследователи Group-IB считают, что киберпреступники, стоящие за этими кампаниями, используют исключительно общедоступные шпионские программы и трояны удаленного доступа (RAT), такие как AgentTesla, Loky, AzoRult, Pony, NetWire. Чтобы избежать обнаружения и отслеживания традиционными системами безопасности, группа использует публичные крипторы. Для коммуникации с командным сервером злоумышленники, в частности, применяли протоколы SMTP, FTP, HTTP.

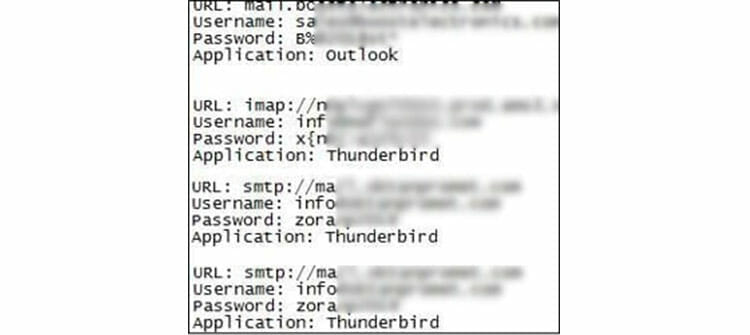

Цель группы — кража аутентификационных данных из браузеров, электронной почты и FTP-клиентов. Как отмечают Group-IB, в ходе своей деятельности злоумышленникам удалось скомпрометировать организации по всему миру, в том числе в США, Великобритании, Сингапуре, Японии, России и даже у себя «дома» в Нигерии. Хотя специалисты продолжают изучать методы монетизации украденных данных, уже известно, что киберпреступники скорее всего продавали доступ к аккаунтам, а также конфиденциальные данные, извлеченные из электронных писем, на хакерских форумах тем, кто предлагал самую высокую цену.

Директор по расследованию киберпреступлений Интерпола Крейг Джонс подчеркнул роль сотрудничества между всеми участниками расследования и отметил важность государственно-частных отношений в борьбе с преступностью. «Эта группа использовала устоявшуюся криминальную бизнес-модель. Начиная с компрометации и до обналичивания, они использовали множество инструментов и методов для извлечения максимальной прибыли. Мы с нетерпением ждем дальнейших результатов совместной операции», — отмечает Крейг Джонс.

Эта трансграничная операция еще раз продемонстрировала, что только эффективное сотрудничество между частными компаниями в сфере кибербезопасности и международными правоохранительными органами позволяет привлекать преступников к ответственности. Подобный подход позволяет преодолеть различия в законодательстве стран, которые мешают обмену криминалистически значимыми данными. Расследование еще продолжается, но мы довольны теми результатами, которых удалось достичь благодаря скоординированным усилиям Интерпола при поддержке киберполиции Нигерии».