К Интернету вещей можно относить любое устройство, умеющее передавать данные о своем состоянии и принимать команды извне. Мы давно пользуемся ими в быту. Взять хотя бы к примеру скороварку, которую вы можете включить незадолго до того, как вернетесь домой, чтобы обед был свежим и горячим к вашему приходу. Неудивительно, что такая полезная технология находит широкое применение в бизнесе. Современные силовые установки, насосные станции, системы управления электроэнергией – все имеет интерфейс для удаленного мониторинга и управления. На волне цифровизации старые устройства также оснащают блоками телеметрии превращая их из «глупых» в «умные».

Опасности «поумнения»

Однако новые возможности удаленного управления всегда открывают новые возможности для злоумышленников. Чтобы понять, как обеспечить безопасность вашего «умного» устройства, следует внести некоторую ясность в то, что понимается сегодня под таким общим термином, как Интернет вещей.

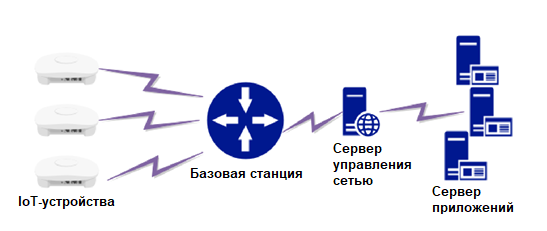

Рис. 1. Общая модель Интернета вещей

Наиболее полно модель взаимодействия интеллектуальных устройств описана в документе «Концепция построения и развития узкополосных беспроводных сетей связи «Интернета вещей» на территории Российской Федерации». В настоящей статье мы сконцентрируемся на коммуникационном компоненте (рис. 1), т. е. рассмотрим ту часть модели, которая отвечает за передачу данных от «умного» устройства до приложения IoT, которое нередко располагается в облаке.

В состав коммуникационного компонента входят:

- беспроводная среда передачи данных;

- базовые станции;

- серверы управления сетью;

- серверы приложений – шлюз, через который данные из сети Интернета вещей передаются в приложения заказчика. Часто он совмещен с сервером управления сетью.

Информационный обмен данными между компонентами Интернета вещей происходит так, как показано на рис. 2.

Рис. 2. Схема информационного обмена в сетях Интернета вещей

В упрощенном виде коммуникационный компонент можно представить как транспортную магистраль, соединяющую источник данных (Devices) и потребителя (Applications). Такую архитектуру имеют популярные IoT-протоколы (LoRa WAN, NB-IoT), на базе которых сейчас в России разворачиваются сети Интернета вещей.

Рассмотрим, каким угрозам подвержен каждый компонент сети Интернета вещей и какие меры противодействия нарушителю необходимо использовать, чтобы обеспечить безопасность устройств и данных.

Беспроводная среда передачи данных

Беспроводная среда передачи данных подвержена следующим угрозам:

- искусственное создание помех в целях ухудшения качества сигнала;

- перехват и подмена передаваемых данных.

Снизить вероятность реализации указанных угроз можно двумя путями:

- обеспечить избыточность при организации беспроводной среды;

- применить встроенные средства аутентификации устройств и шифрования передаваемых данных.

Базовые станции необходимо располагать как можно ближе к IoT-устройству. Хорошим решением будет планирование сети, при котором самое удаленное устройство будет находиться в зоне действия как минимум двух базовых станций. При этом станции не должны располагаться в низинах, чтобы местность не мешала прохождению радиосигнала.

Перехват и подмена передаваемых данных обычно является меньшей из проблем, поскольку шифрование уже встроено во многие IoT-протоколы. Например, в LoRa WAN используется двойное шифрование данных при помощи алгоритма AES-128: одним ключом шифруется информационный обмен между базовой станцией и сервером приложений, другим ключом шифруются сами данные. Это делает невозможным перехват и расшифровку данных из сети LoRa WAN. Аналогичным образом обеспечивается безопасность передаваемых данных в протоколе NB-IoT.

Базовые станции

О безопасности базовых станций стоит думать только в том случае, если вы строите автономную, независимую от провайдера сеть Интернета вещей. В случае если вы пользуйтесь услугами провайдера, вся ответственность ложится на него. Последний вариант мы, по понятным причинам, рассматривать не будем.

Итак, вы приняли решение строить свою сеть. Вы можете столкнуться со следующими угрозами.

- Взлом консоли управления базовой станцией.

- Зомбирование базовой станции вредоносом.

- DDoS-атаки.

- Отключение электропитания.

- Кража оборудования.

Что делать в таких случаях? Прежде всего, не подключайте базовые станции напрямую к Интернету. Если есть техническая возможность, подключите устройства друг к другу по проводной сети. Если такой возможности нет (например, вы располагаете базовую станцию в поле, где есть только 4G/LTE), лучше арендовать у провайдера выделенные каналы APN или MPLS/VPN. Это не так дорого, но этим вы существенно снизите риск взлома.

Также необходимо настроить соответствующим образом операционную систему самой базовой станции.

- Использовать защищенные протоколы удаленного управления.

- Выделить интерфейсы управления базовыми станциями в отдельный сегмент сети с контролируемым доступом (при наличии технической возможности).

- Отключить неиспользуемые протоколы и функции.

- Обеспечить своевременную установку обновлений.

- Обеспечить резервное копирование файлов конфигураций.

- Обеспечить бесперебойное электропитание базовой станции.

Если вы устанавливаете базовые станции на не подконтрольной вам территории (поле, крыши домов), то рекомендуем использовать антивандальные шкафы, а кабели для антенн прокладывать в броне.

Серверы управления сетью и приложений

Наверное, это самая сложная и самая уязвимая часть Интернета вещей. Если все предыдущие компоненты представляют собой или не IP-устройства или устройства, работающие в закрытой сети на специализированной версии Linux, то серверы работают на стандартных версиях ОС (правда зачастую все же это Linux) и в довершении всего имеют графический интерфейс и API для взаимодействия с пользователями и приложениями соответственно.

При этом они являются ключевой частью сети Интернета вещей. Они управляют подключением устройств и базовых станций, принимают и декодируют данные с датчиков, передают их на верхний уровень для использования в управлении технологическим процессом и расчетах. Кроме того, сервер приложений может хранить в себе исторические данные за все время работы сети Интернета вещей. Например, значения каждого замера дебета нефтяной скважины за все время работы. Такие данные обычно ложатся в основу внутренних финансовых расчетов компании и не предназначены для посторонних глаз. Именно на них обычно ставят гриф «коммерческая тайна».

Обычный сервер в отличие от специализированных устройств, которые мы рассматривали выше, подвержен всем известным на сегодняшний день угрозам:

- вирусы;

- таргетированные атаки

- атаки нулевого дня;

- перехват данных посредником;

- DDoS-атаки;

- нарушение конфигурации из-за несогласованных действий обслуживающего персонала;

- потеря данных без резервирования.

Список угроз очень длинный, и в общем и целом все и так с ним знакомы.

Итак, все применяемые на данном уровне средства можно разделить на два класса:

- встроенные механизмы безопасности;

- наложенные средства защиты.

Встроенные механизмы – это настройки операционной системы и прикладного ПО: защищенные протоколы управления, отключение неиспользуемых служб, разделение доступа к управлению по ролям, использование SSL. Например, на уровне приложений нужно применять протокол SSL при обмене данных с внешними системами или пользователями, чтобы избежать кражи или подмены данных.

В случае если вы разрабатываете свой сервер приложений для IoT, лучше использовать операционные системы с интегрированной безопасностью. Например, это может быть Astra Linux (АО «НПО РусБИТех») или KasperskyOS («Лаборатория Касперского»).

Внешних средств защиты сейчас великое множество. В целом их можно объединить в два класса: традиционные, которые зачастую являются первым эшелоном защиты, и средства безопасности следующего поколения – второй эшелон защиты. К первому эшелону защиты относится стандартный набор средств безопасности, который уже есть у большинства компаний:

- антивирус;

- контроль целостности (файловой системы и исполняемых файлов ППО);

- межсетевые экраны;

- системы обнаружения и предотвращения вторжения;

- средства резервного копирования;

- бесперебойное электропитание;

- средства защиты среды виртуализации;

- сканеры защищенности;

С учетом специфики Интернета вещей ко второму эшелону защиты относятся:

- экран уровня веб-приложений (Web application firewall – WAF);

- контроль конечных точек (Endpoint Detection and Response – EDR);

- инструменты сетевого расследования (Network Forensics – NF);

- управление угрозами (Threat intelligence – TI);

- центр управления безопасности (Security Operation Center – SOC).

Зачем нужен второй эшелон? Приведу пример. Сервер приложений – это обычный веб-сервер, подверженный множеству специализированных угроз: SQL-инъекции, удаленное выполнение кода (RCE), удаленное включение файла (RFI), локальное включение файла (LFI), перебор паролей, переполнение буфера. Эти атаки пропустит МЭ и не выявит IPS. Но WAF эти атаки остановит. Однако вы можете столкнуться с атакой нулевого дня. В этом случае у WAF не будет сигнатур для ее блокировки. Тут на помощь придет комплекс TI-, EDR- и NF-систем – по индикаторам компрометации, полученным от TI, средства EDR и NF остановят угрозу на уровне сервера и сетевого окружения. SOC, как и в случае обычной сети, нужен для того чтобы устранить последствия угрозы и принять компенсирующие меры для прекращения атаки на сеть.

Заключение

Подводя итоги, следует выделить три ключевых момента.

- Данные, циркулирующие в сетях Интернета вещей, используются критичными бизнес-процессами, потому нужно уделять внимание не только безопасности, но и высокой доступности. Каждый компонент инфраструктуры IoT может быть как непосредственной целью, так и элементом составной атаки на вашу организацию.

- Современные стандарты обеспечения информационной безопасности требуют, чтобы помимо технических средств у организаций была экспертиза в предметной области. В идеальном случае это SOC (свой или по подписке).

- Подходить к вопросу обеспечения безопасности Интернета вещей нужно в комплексе с обеспечением безопасности IT-инфраструктуры.