IoT убьет Интернет?

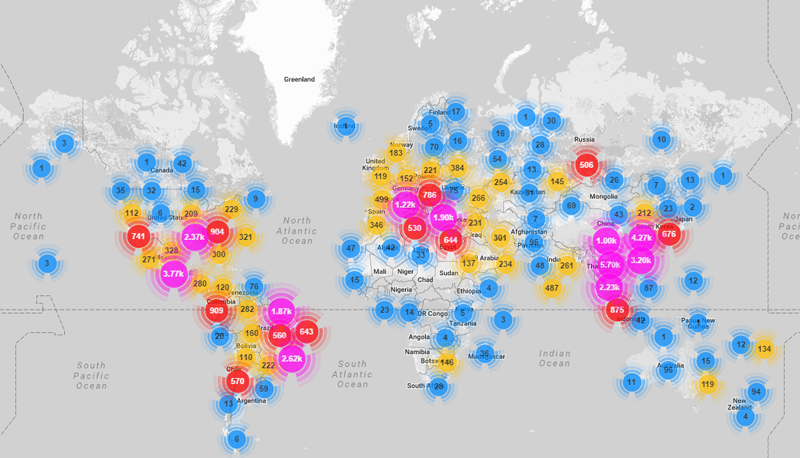

В начале октября международный институт по безопасности SANS выпустил отчет [1], в котором указывал потенциальную опасность IoT-устройств для безопасности всего Интернета. В отчете анализировались уязвимые видеомагнитофоны (DVR), в которых можно было подменить прошивку и объединить их в мощную зомби-сеть. Собственно, на тот момент такая сеть уже была организована и даже получила название – Mirei. Она была задействована в конце сентября в двух крупных DDoS-атаках: против сайта Брайана Креббса (мощностью 600 Гбит/с) и французского провайдера OVH (1 Тбайт/с). Специалисты SANS попросили администраторов помочь в обнаружении уязвимых устройств, установив специальные эмуляторы соответствующих DVR, чтобы можно было получить информацию о том, где они располагаются.

Однако за месяц выявить все уязвимые устройства и сделать их безопасными не удалось, и в пятницу, 21 октября эта же зомби-сеть атаковала уже инфраструктуру интернет-регистратора доменных имен Dyn [2], одного из крупных, поскольку в его регистратуре оказались такие ресурсы, как Twitter, Reddit, Spotify, Etsy, Box, Shopify, SoundCloud, Github, Airbnb, Freshbooks, Heroku и множество других. Естественно, что все они оказались недоступны. Атака была проведена двумя волнами: первая началась в 14:10 по московскому времени и закончилась в 16:36, вторая – в 18:52 и продолжалась 40 минут. Изначально в атаке заподозрили зомби из сети Mirai. Хорошо, что владельцы зомби-сети не атаковали серверы доменной «точки» – тогда бы перестала работать вся DNS-инфраструктура.

Китайский производитель DVR компания Hangzhou Xiongmai Technology признала, что ее устройства являются частью зомби-сети Mirei и участвовали в атаке на Dyn [3]. Однако компания еще в сентябре выпустила исправления для своих устройств и рекомендовала своим пользователям поменять пароль по умолчанию – именно его использовали злоумышленники для проникновения на устройства и замены прошивки. Понятно, что пользователи могут даже и не знать, что их устройство атакует Интернет – для решения этой проблемы SANS и планировал установить ловушки в различных сетях. Во всяком случае, не все 500 тыс. пользователей смогли обезопасить свои устройства – именно так оценивают эксперты численность зомбированных DVR. В результате компании пришлось отозвать уязвимые продукты, т. е. все модели DVR.

Эта история имела продолжение в инициативе сенатора от штата Вирджиния Марка Уорнера [4], который предложил либо принять стандарт по безопасности IoT-устройств, либо организовать рейтинг безопасности. Сенатор, в частности, поддержал инициативу Питера Затко (известного как хакер Mudge) по исследованию безопасности подключаемого к Интернету оборудованию, которое Затко уже провел в своей лаборатории Cyber Independent Testing Lab. Будем надеяться, что это послужит стимулом для производителей IoT, и они станут уделять больше внимания проблемам информационной безопасности.

Yahoo! Как скинуть миллиард

Yahoo! Как скинуть миллиард

В октябре с Yahoo! случился скандал – мир узнал, что компания занимается текстовым поиском в письмах своих пользователей по заказу специальных служб США [5]. Выяснило этот факт агентство Reuters. Как отмечается, система была построена в рамках законодательных требований Foreign Intelligence Surveillance Act (FISA секция 702). Правда, на запросы прессы остальные владельцы аналогичных систем – Microsoft и Google – ответили, что у них подобных систем мониторинга корреспонденции пользователей нет, и правительственные чиновники не направляли им соответствующих запросов. Правозащитники в шоке: как могла компания, которая обслуживает более 500 млн почтовых ящиков, делиться информацией о их содержании с правоохранительными органами?!

Впрочем, официально Yahoo! тут же отказалась от наличия такой системы поиска, но ей не поверили. «Как же нет? – удивились правозащитники. – Yahoo! уже ловили на чтении писем для таргетирования рекламы. Система-то одна, а для рекламы она используется или для поиска террористов – это уже нюансы». Но мы-то с вами знаем, что нет перлюстрации писем, а есть технология MapReduce, которая вырезает из писем ключевые слова (Map) и направляет сведения об этом куда следует (Reduce), нет никакого поиска по письмам – их содержание не пересылается в АНБ. Вопросы возникли и у европейских правозащитников, которые обратили свой гнев против ирландского представительства компании – оно же должно соблюдать европейские законы о персональных данных, а не какой-то там секции FISA.

Пикантность ситуации была подчеркнута компанией Verizon, которая еще в июле собиралась купить Yahoo! за 4,8 млрд долл. Предполагалось, что в результате сделки Yahoo! будет объединена с AOL, чтобы создать конкуренцию Google. Так вот, после скандала с перлюстрацией электронной корреспонденции в Yahoo! руководство Verizon объявило [6], что из денег, которые ранее оно собиралось потратить на покупку компании, планирует создать фонд в 1 млрд долл. и использовать его на компенсацию рисков, связанных с сотрудничеством Yahoo! со спецслужбами. В результате бывшим владельцам компании должно достаться на 1 млрд долл. меньше.

Идентификация по селфи – защита и нападение

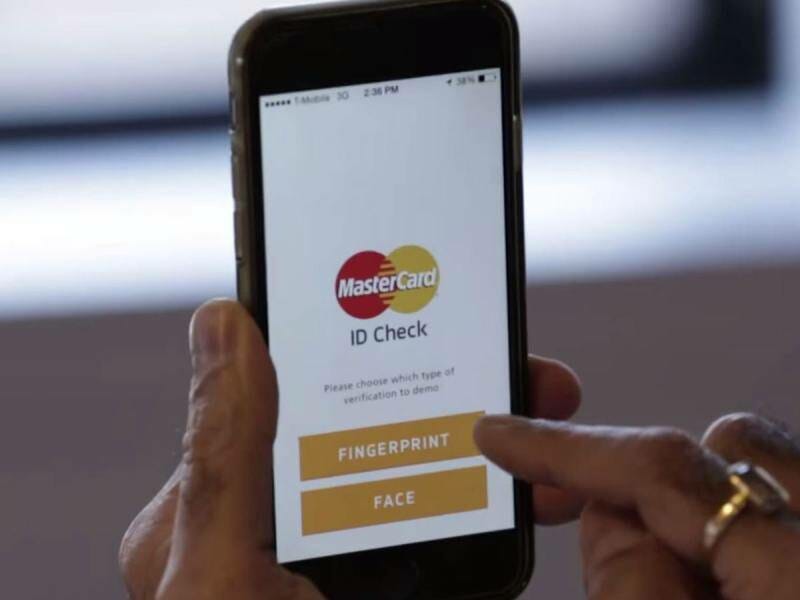

Компания Mastercard объявила [7], что в 12 странах Европы запущена технология распознавания лиц клиентов по селфи. Она получила название pay-by-selfie («плати по селфи») и включена в Identity Check Mobile – программу работы с картами Mastercard на смартфонах. Правда, кроме собственно распознавания лица клиента по селфи приложение будет проверять и камеру, которой сделан снимок, – она должна соответствовать камере смартфона, в котором приложение устанавливается. Альтернативным способом биометрический аутентификации является отпечаток пальца, сканеры есть в некоторых моделях смартфонов.

Изначально технология тестировалась в трех странах – США, Нидерландах и Канаде. Технология зарекомендовала себя положительно – согласно исследованиям Mastercard, 92% пользователей пластиковых карт доверяют технологии Identity Check Mobile больше, чем используемым до этого паролям, а около 83% считают ее более безопасной. В результате Mastercard решила официально запустить услугу в Великобритании, Австрии, Бельгии, Чешской республике, Дании, Финляндии, Германии, Венгрии, Нидерландах, Норвегии, Испании и Швеции. Планируется, что в следующем году технология будет запущена по всему миру, возможно, станет доступна и для российских пользователей.

Объявление Mastercard было опубликовано 4 октября, а уже 12 октября в блоге McAfee [8] появилась запись об обнаружении троянской программы, которая занимается воровством селфи. Троянец распространяется как модуль для видеоплеера и после установки собирает информацию о хранящихся фотографиях. Когда программа обнаруживает селфи, то спрашивает у владельца устройства, он ли изображен на фотографии. Как интерпретируется ответ – пока непонятно. Сообщается, что вредонос распространяется в Гонконге и Сингапуре, т. е. в странах, где Identity Check Mobile официально еще не запущена. Естественно, когда-нибудь ареалы распространения этих технологий пересекутся.

Финансы под защитой

Страны «большой технологической семерки» подготовили рекомендательный документ под названием G7 Fundamental elements of cybersecurity for the financial sector («Фундаментальные элементы кибербезопасности для финансового сектора стран “большой семерки”») [9], который описывает рекомендации для стран – участников по обеспечению защиты инфраструктуры финансового сектора. Документ был принят как реакция на атаки против системы SWIFT, которые происходят с начала этого года (мы об этом писали в предыдущих выпусках дайджеста).

Страны «большой технологической семерки» подготовили рекомендательный документ под названием G7 Fundamental elements of cybersecurity for the financial sector («Фундаментальные элементы кибербезопасности для финансового сектора стран “большой семерки”») [9], который описывает рекомендации для стран – участников по обеспечению защиты инфраструктуры финансового сектора. Документ был принят как реакция на атаки против системы SWIFT, которые происходят с начала этого года (мы об этом писали в предыдущих выпусках дайджеста).

Рекомендации представляют собой документ на трех страницах, описывающий наиболее важные компоненты защиты финансового сектора. Их восемь: наличие стратегии киберзащиты и построения защищенной среды; формирование соответствующего регулирования; обеспечение управления и контроля рисков в финансовой сфере; построение систем мониторинга; реагирование на инциденты; восстановление работоспособности после атак и сбоев; распространение информации об инцидентах; обучение безопасным практикам. Предполагается, что эти элементы позволят создать культуру безопасного использования финансовых инструментов и обеспечить совершенствование системы финансовой безопасности стран.

В то же время атаки на международную систему обмена финансовыми сообщениями SWIFT продолжаются. Symantec опубликовала в своем блоге [10] сообщение об обнаружении другого троянца, который интересуется сведениями из SWIFT, – Odinaff. Кампания по распространению этого вредоноса началась в январе текущего года. Способов загрузки несколько – через макрос в офисном документе, через защищенный паролем архив или через другие троянцы (Andromeda и Snifula). Далее троянец «осматривается» в зараженной системе и подгружает дополнительные модули. Один из таких моделей предназначен для контроля программного обеспечения SWIFT, если оно установлено на компьютере. В основном троянец собирает сведения о транзакциях жертвы, но может и посылать свои сообщения в SWIFT. При этом, по словам исследователей Symantec, взлома программного обеспечения SWIFT не происходит. Эксперты Symantec связывают этого троянца с группировкой, эксплуатирующей другого популярного банковского троянца – Carbanak. Группа, которая ранее ограбила с помощью SWIFT банк Бангладеш, называется ими как Lazarus – связи между этими двумя преступными группами эксперты не обнаружили. Таким образом, можно отметить, что как минимум две группы киберпреступников разработали инструменты вмешательства в работу системы SWIFT.

Стратегическое планирование безопасности

Идея, заложенная в рекомендациях G7 по стратегическому планированию защиты от киберугроз, пошла в народ, и теперь страны, даже не относящиеся к «большой семерке» просто будут вынуждены разработать свои стратегии. В частности, в октябре на сингапурской неделе киберсотрудничества SICW о разработке такой стратегии для Сингапура объявил премьер-министр этой страны Ли Сянь Лун [11].

Стратегия предполагает, что правительство Сингапура обеспечивает создание отказоустойчивой критической информационной инфраструктуры (CII) и принимает меры по ее защите от киберугроз. Для этого правительство рассчитывает запустить процесс системного управления киберрисками, создать планы по реагированию на нападения через киберпространство и по восстановлению повреждений инфраструктуры, а также обеспечить развитие инфраструктуры на принципах «встроенной безопасности» за счет контроля всей цепочки поставок оборудования и программного обеспечения. В стратегии предусмотрено четыре базовых элемента: отказоустойчивая инфраструктура, безопасное киберпространство, экосистема кибербезопасности и международное партнерство.

Уже в октябре Microsoft объявила [12] о создании на территории Сингапура своего Transparency and Cybersecurity Center, который формируется в рамках стратегии компании по взаимодействию с правительствами GSP. Такие центры у компании есть в Редмонде, Вашингтоне и Брюсселе. В России взаимодействие по GSP организовано через НТЦ «Атлас» в рамках договора с компанией. Центр в Сингапуре будет обслуживать еще десять азиатских стран. Всего в программе GSP участвует 40 государств.

О пересмотре своих стратегий в области кибербезопасности задумались и другие страны. В частности, в Канаде, входящей в «большую семерку», пошли разговоры о пересмотре концепции информационной безопасности [13], которая не обновлялась с 2010 г. И если министр общественной безопасности Ральф Гудэйл говорит о новых киберрисках для финансовой системы, то министр иностранных дел Стефан Дион больше боится киберугроз, исходящих от России, Сирии и Северной Кореи. Так или иначе, но идея пересмотра стратегии кибербезопасности овладела умами канадских политиков.

Источники:

- https://isc.sans.edu/forums/diary/The+Short+Life+of+a+Vulnerable+DVR+Connected+to+the+Internet/21543/

- https://www.dynstatus.com/incidents/nlr4yrr162t8

- http://www.reuters.com/article/us-cyber-attacks-manufacturers-idUSKCN12O0MS

- http://www.reuters.com/article/us-usa-cyber-ratings-idUSKCN10D2EO

- http://www.reuters.com/article/us-yahoo-nsa-exclusive-idUSKCN1241YT

- http://www.infosecurity-magazine.com/news/verizon-wants-a-1-billion-discount/

- http://newsroom.mastercard.com/press-releases/mastercard-makes-fingerprint-and-selfie-payment-technology-a-reality/

- https://blogs.mcafee.com/consumer/everyone-loves-selfies-including-malware/

- https://www.ecb.europa.eu/paym/pol/shared/pdf/G7_Fundamental_Elements_Oct_2016.pdf

- https://www.symantec.com/connect/blogs/odinaff-new-trojan-used-high-level-financial-attacks

- http://www.businesstimes.com.sg/government-economy/pm-lee-launches-singapores-new-cybersecurity-strategy

- http://www.enterpriseinnovation.net/article/new-transparency-and-cybersecurity-center-launched-singapore-1630027051

- http://globalnews.ca/news/3011891/canadas-cybersecurity-strategy-is-anemic-expert/