За пароли не пороли

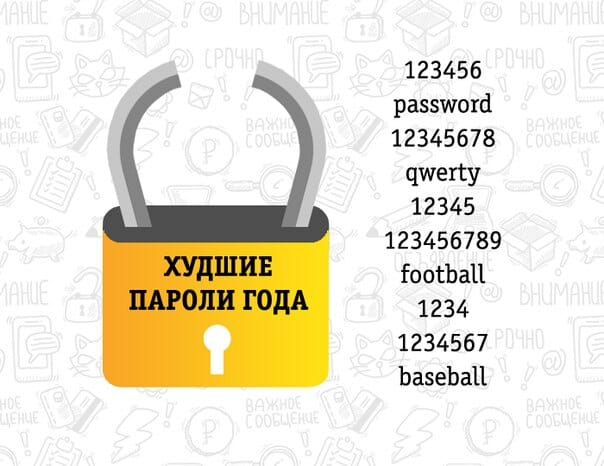

Компания SplashData опубликовала список худших паролей 2019 г. [1] – ежегодно эксперты компании анализируют утекшие в сеть базы данных паролей от различных сервисов или информационных систем и создают своеобразный рейтинг наиболее встречающихся в них паролей. Обычно первые два места занимают либо «123456», либо «password» («пароль»). В 2019 г. лидером по популярности стал пароль «123456», а вот «password» опустился аж на четвертое место, уступив пальму первенства паролям «123456789» и «qwerty». В прошлом году в список паролей попал «donald», который занял 23-е место рейтинга, но в 2019-м на 23-м месте оказалось другое слово – «dragon» («дракон»). Если исключить вариант, что что-то нехорошее случилось с президентом США, то приходит в голову только версия о сериале «Игра престолов». Среди нецифровых паролей можно также отметить «iloveyou» (девятое место), «lovely» (18-е) и «princess» (22-е). Впрочем, среди русскоязычных пользователей, скорее всего, подобных осмысленных паролей не очень много.

Компания SplashData опубликовала список худших паролей 2019 г. [1] – ежегодно эксперты компании анализируют утекшие в сеть базы данных паролей от различных сервисов или информационных систем и создают своеобразный рейтинг наиболее встречающихся в них паролей. Обычно первые два места занимают либо «123456», либо «password» («пароль»). В 2019 г. лидером по популярности стал пароль «123456», а вот «password» опустился аж на четвертое место, уступив пальму первенства паролям «123456789» и «qwerty». В прошлом году в список паролей попал «donald», который занял 23-е место рейтинга, но в 2019-м на 23-м месте оказалось другое слово – «dragon» («дракон»). Если исключить вариант, что что-то нехорошее случилось с президентом США, то приходит в голову только версия о сериале «Игра престолов». Среди нецифровых паролей можно также отметить «iloveyou» (девятое место), «lovely» (18-е) и «princess» (22-е). Впрочем, среди русскоязычных пользователей, скорее всего, подобных осмысленных паролей не очень много.

Энергоэффективная уязвимость

В процессорах Intel обнаружилась уязвимость [2], позволяющая злоумышленникам нарушать работу системы защиты Software Guard Extensions (SGX), которая обеспечивает выполнение чувствительных вычислений в защищенных областях памяти. Однако при использовании энергосберегающего режима с низкой производительностью система дает сбой и дает возможность восстановить ключ шифрования вне защищенной зоны. Это позволяет злоумышленникам вводить процессор в энергосберегающий режим, вызывать его сбой и получать доступ к ключу шифрования. Подтверждена возможность данного типа атак на процессорах с шестого по десятое поколение Intel Core, Xeon E3 версий v5 и v6, а также E-2100 и E-2200. Компания уже выпустила программное обеспечение, которое блокирует функции управления энергопотреблением при использовании защищенных вычислений в режиме SGX.

Текущий Facebook

В компании в декабре зафиксировано как минимум две утечки персональных данных. В первом случае [4] данные своровал злоумышленник из автомобиля сотрудника, начисляющего заработную плату. Данные о 29 тыс. сотрудников компании были записаны на жесткий диск и не были зашифрованы. Они содержали финансовые данные, включающие имена сотрудников, номера их банковских счетов и последние четыре цифры SSN (номера социального страхования). Однако через некоторое время были обнаружены в сети [5] попытки продать базу данных пользователей Facebook с заявленным количеством 267 млн записей. Впрочем, в этой утечке не было ни домашнего адреса, ни пароля от сервисов Facebook. Однако в утекшей базе данных были имена пользователей, связанные с ними номера телефонов, полное имя пользователя и уникальный facebook-идентификатор для каждого пользователя. Большинство утекших данных относится к жителям США. Сейчас уязвимость, через которую удалось скачать базу, закрыта.

В компании в декабре зафиксировано как минимум две утечки персональных данных. В первом случае [4] данные своровал злоумышленник из автомобиля сотрудника, начисляющего заработную плату. Данные о 29 тыс. сотрудников компании были записаны на жесткий диск и не были зашифрованы. Они содержали финансовые данные, включающие имена сотрудников, номера их банковских счетов и последние четыре цифры SSN (номера социального страхования). Однако через некоторое время были обнаружены в сети [5] попытки продать базу данных пользователей Facebook с заявленным количеством 267 млн записей. Впрочем, в этой утечке не было ни домашнего адреса, ни пароля от сервисов Facebook. Однако в утекшей базе данных были имена пользователей, связанные с ними номера телефонов, полное имя пользователя и уникальный facebook-идентификатор для каждого пользователя. Большинство утекших данных относится к жителям США. Сейчас уязвимость, через которую удалось скачать базу, закрыта.

Таможня распознает по лицам

Пограничная служба США обсудила ограничения на использование технологии распознавания лиц путешественников, которую ей поручил внедрить Конгресс США. Предполагаются следующие правила: фотографии путешественников хранятся в пограничной службе не более 12 дней; для оборудования, занимающегося распознаванием, установлены жесткие требования по защите от сохранения биометрических данных; путешественники будут предупреждаться о возможности их биометрической идентификации; правила работы с биометрической информацией путешественников строго регламентируются. При этом граждане США могут отказаться от биометрической идентификации и проводить ее стандартным способом с помощью предъявления паспорта – правда, об этом нужно предупреждать заранее. Биометрическая идентификация вводится только для ускорения процесса идентификации, чтобы не создавать очередей при пересечении границы, но с сохранением надежности контроля.

Ключи от облаков

Google приступила к тестированию системы Google Cloud External Key Manager (Cloud EKM), которая позволяет хранить данные и ключи их шифрования в различных системах. Данные, используемые компанией в сервисах BigQuery и Compute Engine, можно будет зашифровать с помощью ключей, которые будут помещены во внешнюю систему управления ключевой информацией. Такое разделение позволит клиентам быстро удалить данные на сервере, просто удалив ключи их дешифрования, и контролировать доступ к своим данным, поскольку каждое обращение к облачным сервисам требует обращения к ключевой информации, без которой хранящиеся в облаке данные не могут быть расшифрованы. Насколько подобные сервисы защиты данных, хранящихся в облаке, повысят доверие к облачным хранилищам, покажет время – Google начала эксперименты в этом направлении.

[1] https://www.hackread.com/list-of-top-25-worst-passwords-of-2019/

[2] https://www.darkreading.com/vulnerabilities—threats/intel-issues-fix-for-plundervolt-sgx-flaw/d/d-id/1336589

[3] https://www.hackread.com/unencrypted-hard-drives-facebook-employees-stolen/

[4] https://www.hackread.com/names-phone-numbers-of-facebook-users-exposed/

[5] https://www.cbp.gov/newsroom/national-media-release/cbp-and-privacy-groups-discuss-biometric-entry-exit-mandate

[6] https://www.darkreading.com/cloud/google-cloud-external-key-manager-now-in-beta/d/d-id/1336669