EternalBlue все еще актуален

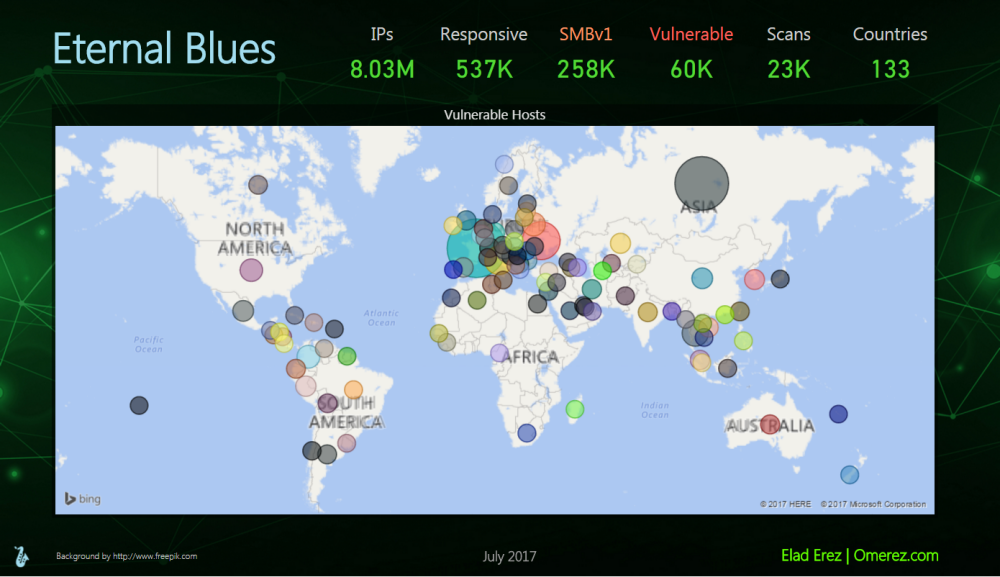

Директор по инновациям компании Imperva Элад Эрез пожаловался [1], что в Сети по-прежнему остаются доступны компьютеры, которые может успешно атаковать эксплойт АНБ под названием EternalBlue. Он создал специальный сканер, который простым перебором обнаруживает подобные уязвимые компьютеры. С помощью этого инструмента удалось выявить более 50 тыс. доступных из Интернет IP-адресов, где обновления до сих пор не установлены. И это после двух эпидемий – WannaCry и NotPetya, которые как раз и использовали названный эксплойт для своего распространения.

Директор по инновациям компании Imperva Элад Эрез пожаловался [1], что в Сети по-прежнему остаются доступны компьютеры, которые может успешно атаковать эксплойт АНБ под названием EternalBlue. Он создал специальный сканер, который простым перебором обнаруживает подобные уязвимые компьютеры. С помощью этого инструмента удалось выявить более 50 тыс. доступных из Интернет IP-адресов, где обновления до сих пор не установлены. И это после двух эпидемий – WannaCry и NotPetya, которые как раз и использовали названный эксплойт для своего распространения.

Впрочем, удивляться этому факту не стоит – атакованные этими вредоносами компьютеры не разблокировали после шифрования, поскольку такой функции в составе вредоноса предусмотрено не было. Они были восстановлены из резервной копии. Понятно, что и восстанавливали без установки исправлений, т. е. на момент до нападения вредоноса, следовательно, без установленных исправлений. Фактически это говорит о том, что подобные эпидемии могут повторяться ежемесячно.

Вредоносам все ОС покорны

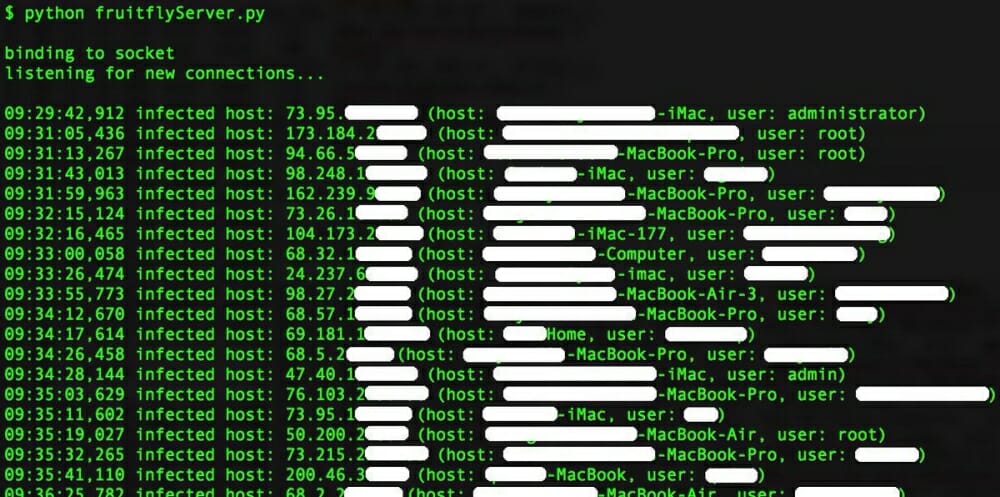

Исследователь Патрик Вардли из компании Synack обнаружил вредоносную программу для macOS [2], которая была очень похожа на детектированую в январе этого года Fruitfly. Правда, новый вредонос распространен был значительно шире. Оба вредоноса позволяли злоумышленнику удаленно получать контроль над камерами, клавиатурами, экранами, сетевыми взаимодействиями и другой важной информацией компьютера с macOS, что давало возможность злоумышленникам удаленно шпионить за пользователями. Следует отметить, что ни встроенная защита, ни установленный антивирус не детектировали программу как вредоносную – только 19 из 56 антивирусов из пула VirusTotal посчитали ее опасной.

Исследователь Патрик Вардли из компании Synack обнаружил вредоносную программу для macOS [2], которая была очень похожа на детектированую в январе этого года Fruitfly. Правда, новый вредонос распространен был значительно шире. Оба вредоноса позволяли злоумышленнику удаленно получать контроль над камерами, клавиатурами, экранами, сетевыми взаимодействиями и другой важной информацией компьютера с macOS, что давало возможность злоумышленникам удаленно шпионить за пользователями. Следует отметить, что ни встроенная защита, ни установленный антивирус не детектировали программу как вредоносную – только 19 из 56 антивирусов из пула VirusTotal посчитали ее опасной.

Если первоначальная версия Fruitfly, выявленная компанией Malwarebytes, была обнаружена всего на четырех устройствах, то новый вредонос – уже на 400. Эти сведения были получены благодаря тому, что исследователь нашел в коде вредоноса список контрольных серверов, один из доменов которого оказался свободен для делегирования. Исследователь зарегистрировал его на собственное имя и получил обращения по крайней мере от 400 устройств, однако в основном из домашних сетей. При этом некоторые домены, «вшитые» в код вредоноса, были зарегистрированы уже в течении пяти лет, что говорит о длительном цикле разработки этого шпиона. Исследование вредоноса было опубликовано на конференции Black Hat, прошедшей в июле в Лас-Вегасе.

Контроль NTLM-домена? Не проблема

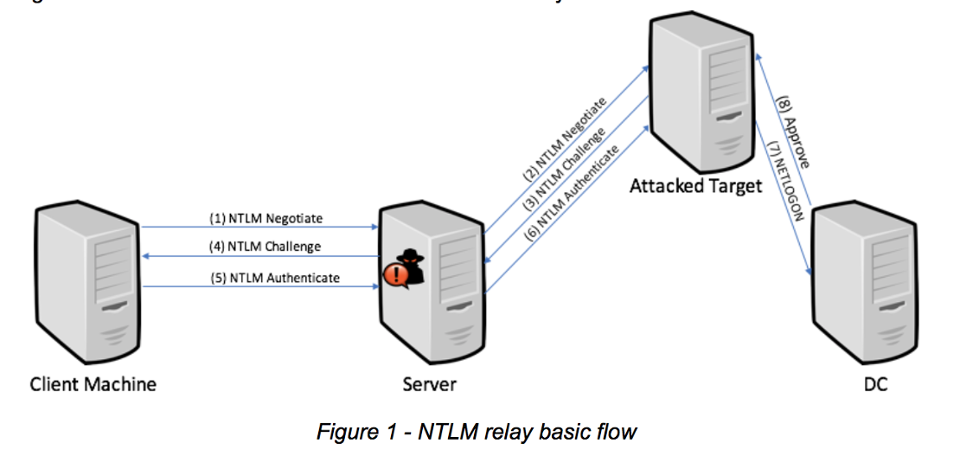

Исследователь Ярон Зинер обнаружил [3] две уязвимости в протоколе управления Windows NT LAN Manager (NTLM), одна из которых была исправлена производителем в июльском наборе патчей, а другая – нет. Уязвимость, которая получила наименование CVE-2017-8563, позволяет постороннему обмануть систему аутентификации и завести в домене NTLM аккаунт администратора. Это дает злоумышленнику возможность захватить контроль над доменом корпоративной сети, где данная технология развернута. Вторая не исправленная уязвимость позволяет в режиме RDP Restricted-Admin получить контроль над любым компьютером с поддержкой NTLM, не вводя пароля, – с помощью хеша, который может быть украден или перехвачен. Эти уязвимости совместно дают возможность злоумышленнику захватить полный контроль над корпоративной сетью предприятия, где развернута NTLM.

Исследователь Ярон Зинер обнаружил [3] две уязвимости в протоколе управления Windows NT LAN Manager (NTLM), одна из которых была исправлена производителем в июльском наборе патчей, а другая – нет. Уязвимость, которая получила наименование CVE-2017-8563, позволяет постороннему обмануть систему аутентификации и завести в домене NTLM аккаунт администратора. Это дает злоумышленнику возможность захватить контроль над доменом корпоративной сети, где данная технология развернута. Вторая не исправленная уязвимость позволяет в режиме RDP Restricted-Admin получить контроль над любым компьютером с поддержкой NTLM, не вводя пароля, – с помощью хеша, который может быть украден или перехвачен. Эти уязвимости совместно дают возможность злоумышленнику захватить полный контроль над корпоративной сетью предприятия, где развернута NTLM.

Ярон Зинер обнаружил уязвимости в апреле и сообщил о них в Microsoft, но только в июле одна из них была исправлена. Казалось бы, при чем здесь TheShadowBrokers? А дело в том, что аналогичный сценарий уже имелся: в январе этого года только после публикации TheShadowBrokers была исправлена уязвимость в SMB, которая сейчас используется в составе EternalBlue. Как мы уже писали, в июле планировалась рассылка информации по закрытому «клубу любителей TheShadowBrokers». Возможно, такая рассылка состоялась и там был инструмент, эксплуатирующий уязвимость в NTLM. В результате в Microsoft поняли, что нужно исправлять свои ошибки иначе будет поздно. Теперь ждем ответный ход TheShadowBrokers.

Информационная атака на «Лабораторию Касперского»

Против российской антивирусной компании «Лаборатория Касперского» в июле этого года в США была проведена классическая информационная атака. Летом [4] еженедельник Bloomberg Businessweek опубликовал информацию о тесных связях этой компании с ФСБ РФ, что немедленно вызвало реакцию американской общественности. В частности, тут же появилось сообщение в ABC News, что Белый дом может исключить «Лабораторию Касперского» из списка компаний, которым разрешено работать с правительственными структурами.

Конечно, представители «Лаборатории Касперского» тут же написали опровержение. Сам глава компании Евгений Касперский в Твиттере назвал Bloomberg «профессором банной журналистики», обвинив в публикации «фейкньюс». Но информационная атака пошла своим чередом, и уже через некоторое время пришло подтверждение, что компания была исключена из списка «приближенных» к правительству США компаний. Антироссийская истерия продолжается, и ее трудно назвать импортозамещением и технологическим суверенитетом. Здесь больше подходит определение «нечестная конкуренция».

Ядерная кибератака

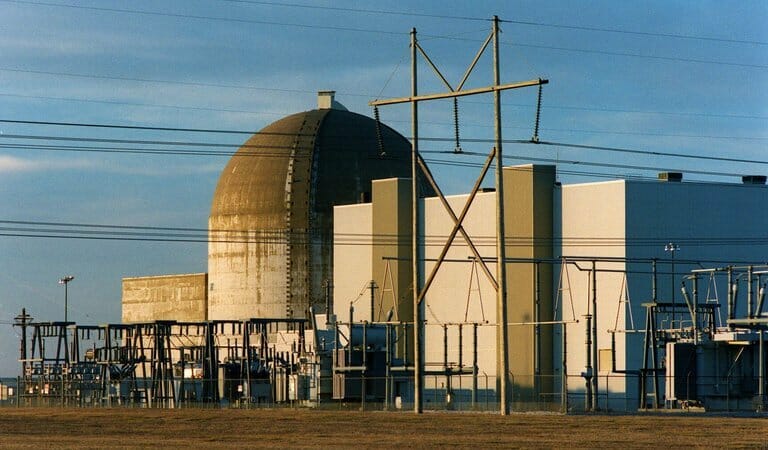

В июле Департамент собственной безопасности США и ФБР опубликовали сведения [5] об обнаруженной ими кибератаке на ядерные объекты. В частности, по сообщениям прессы, были атакованы сотрудники ядерной электростанции компании Wolf Creek Nuclear Operating Corporation, расположенной близ городка Берлингтон штата Канзас. У инженерного персонала на домашних компьютерах было обнаружено вредоносное ПО, с помощью которого хакеры, вероятно, собирались проникнуть в информационные системы самого ядерного объекта. Впрочем, правоохранительные органы утверждают, что признаков проникновения в промышленные системы обнаружить не удалось. Информационные системы электростанции защищены «воздушным зазором», но сейчас такая защита уже может не сработать.

В июле Департамент собственной безопасности США и ФБР опубликовали сведения [5] об обнаруженной ими кибератаке на ядерные объекты. В частности, по сообщениям прессы, были атакованы сотрудники ядерной электростанции компании Wolf Creek Nuclear Operating Corporation, расположенной близ городка Берлингтон штата Канзас. У инженерного персонала на домашних компьютерах было обнаружено вредоносное ПО, с помощью которого хакеры, вероятно, собирались проникнуть в информационные системы самого ядерного объекта. Впрочем, правоохранительные органы утверждают, что признаков проникновения в промышленные системы обнаружить не удалось. Информационные системы электростанции защищены «воздушным зазором», но сейчас такая защита уже может не сработать.

Вредоносное ПО, возможно, проникло на компьютеры сотрудников с помощью фишинговых резюме в формате Microsoft Word или через параллельную загрузку со специализированных сайтов. Указывается, что стиль проникновения похож на использованный ранее русскоязычной хакерской группировкой Energetic Bear, деятельность которой была выявлена в 2012 г. При этом Джон Веллингхофф, бывший председатель Федеральной комиссии по регулированию энергетики, отметил: хотя безопасность критически важных инфраструктурных систем США в последние годы улучшилась, они по-прежнему уязвимы для целенаправленных атак, особенно тех, которые используют украденные у АНБ инструменты.

[5] https://www.nytimes.com/2017/07/06/technology/nuclear-plant-hack-report.html?_r=0