Навыки кибербезопасности

Журналист Брайан Кребс в своем блоге [1] проанализировал ситуацию на рынке труда в ИБ. Он взял результаты опроса SANS Institute 500 практикующих безопасников и сравнил их компетенции с теми, которые есть у претендентов на эту должность. По данным опроса SANS, 85% ИБ-специалистов разбираются в сетевых технологиях, 77% – в операционной системе Linux, 73% – в Windows, также 73% знают общие практики поиска уязвимостей, программированием овладели только 39% специалистов. Чаще всего к соискателям на должность ИБ-специалиста предъявляются несколько иные требования. Самыми популярными являются поиск уязвимостей (его требуют в 66% случаев), знание компьютерных архитектур – в 47% случаев, знание сетей – 46% случаев. В то же время только 14% соискателей могут продемонстрировать знание Linux, 12,5% – общих архитектур и 11,5% – навыки программирования. Продемонстрировать знания работы сетей могут лишь 4% соискателей. Таким образом, наблюдается явная разница между тем, какие навыки нужны ИБ-специалистам, какие навыки требуют работодатели от них, и реальными навыками соискателей. Очевидно, что всем участникам рынка подготовки кадров в области ИБ стоит согласовать наборы компетенций для практикующих ибешников и в соответствии с этим формировать программы обучения специалистов.

Журналист Брайан Кребс в своем блоге [1] проанализировал ситуацию на рынке труда в ИБ. Он взял результаты опроса SANS Institute 500 практикующих безопасников и сравнил их компетенции с теми, которые есть у претендентов на эту должность. По данным опроса SANS, 85% ИБ-специалистов разбираются в сетевых технологиях, 77% – в операционной системе Linux, 73% – в Windows, также 73% знают общие практики поиска уязвимостей, программированием овладели только 39% специалистов. Чаще всего к соискателям на должность ИБ-специалиста предъявляются несколько иные требования. Самыми популярными являются поиск уязвимостей (его требуют в 66% случаев), знание компьютерных архитектур – в 47% случаев, знание сетей – 46% случаев. В то же время только 14% соискателей могут продемонстрировать знание Linux, 12,5% – общих архитектур и 11,5% – навыки программирования. Продемонстрировать знания работы сетей могут лишь 4% соискателей. Таким образом, наблюдается явная разница между тем, какие навыки нужны ИБ-специалистам, какие навыки требуют работодатели от них, и реальными навыками соискателей. Очевидно, что всем участникам рынка подготовки кадров в области ИБ стоит согласовать наборы компетенций для практикующих ибешников и в соответствии с этим формировать программы обучения специалистов.

![]() Уязвимость в Schneider

Уязвимость в Schneider

Центр реагирования на инциденты США US-CERT в июле выпустил предупреждение о серии опасных уязвимостей (CVSS v3 10.0), обнаруженных в ПЛК TriStation 1131 в версиях с 1.0.0 по 4.9.0, а также в коммуникационном модуле Tricon Communications Module (TCM) моделей 4351, 4352, 4351A/B и 4352A/B, устанавливаемых в шасси Tricon с версий 10.0 до 10.5.3. Такой высокий уровень CVSS означает, что уязвимость позволяет исполнять код в системе, может легко эксплуатироваться и не требует высокой квалификации для нападения. Указывается, что уязвимость связана с функцией включения «пароля» в ПЛК, а в коммуникационном модуле опасен режим совместимости. Правда, производитель в свое время уже исправил указанные уязвимости: еще в мае 2013 г. он выпустил версии 4.9.1 и 4.10.1 для контроллеров, где ошибка была исправлена, а в коммуникационном модуле – версия 10.5.4 была выпущена даже раньше, в феврале 2012-го. Да, ошибку обнаружили сейчас, но если пользователи обновляли программное обеспечение хотя бы раз за прошедшие семь лет, то они уже будут защищены. Остальным стоит максимально быстро обновить соответствующее программное обеспечение.

Сквозь облачную защиту

Облачная защита от DDoS атак строится на том, что хакеры не знают реальных IP-адресов защищаемых ресурсов. Текущее адреса, приведенные в DNS, указывают на защитное облако провайдера. Однако, если злоумышленники узнают реальные адреса клиентов облачного защитника, то они смогут атаковать сайты напрямую, в обход защиты. Именно это случилось с провайдером Cloudflare – в июле Национальный координационный центр кибербезопасности Украины объявил о том, что реальные IP-адреса 3 млн сайтов оказалось доступны в теневой Паутине [3]. Причем украинцы обнаружили в этом списке 45 адресов из домена gov.ua и 6,5 тыс. адресов из домена .ua. Всем владельцам этих доменов Центр разослал предупреждения, что у Cloudflare произошла утечка, и нужно в ближайшем времени защищать свои IP-адреса. Впрочем, вся база оценивается журналистами несколько скромнее – в 2 593 320 реальных адресов, тем не менее, в ней могут быть и российские ресурсы. Поэтому всем клиентам компании Cloudflare следует быть готовым к атакам сквозь облако данного провайдера.

Облачная защита от DDoS атак строится на том, что хакеры не знают реальных IP-адресов защищаемых ресурсов. Текущее адреса, приведенные в DNS, указывают на защитное облако провайдера. Однако, если злоумышленники узнают реальные адреса клиентов облачного защитника, то они смогут атаковать сайты напрямую, в обход защиты. Именно это случилось с провайдером Cloudflare – в июле Национальный координационный центр кибербезопасности Украины объявил о том, что реальные IP-адреса 3 млн сайтов оказалось доступны в теневой Паутине [3]. Причем украинцы обнаружили в этом списке 45 адресов из домена gov.ua и 6,5 тыс. адресов из домена .ua. Всем владельцам этих доменов Центр разослал предупреждения, что у Cloudflare произошла утечка, и нужно в ближайшем времени защищать свои IP-адреса. Впрочем, вся база оценивается журналистами несколько скромнее – в 2 593 320 реальных адресов, тем не менее, в ней могут быть и российские ресурсы. Поэтому всем клиентам компании Cloudflare следует быть готовым к атакам сквозь облако данного провайдера.

Кибератаки США

В британской прессе [4] появились сообщения о том, что ЦРУ проводит секретные кибероперации против таких стран, как Иран, Китай, Россия и Северная Корея. В сообщениях даже фигурирует термин «русский стиль» подобных операций, т. е. сотрудники спецслужбы взламывают информационные системы, например банков, и затем продают полученные сведения на черном рынке. В качестве примера такой операции приводится случай с публикацией чувствительных сведений 15 млн держателей карт иранских банков. Другим примером является утечка разработок из компании SyTech, якобы связанной с ФСБ России, которая произошла ровно год назад. Утверждается, что подобные операции проводятся в рамках Меморандума президента о национальной безопасности (NSPM), подписанный президентом Трампом в 2018 г. Контроль за этими операциями со стороны правительства США сознательно ослаблен.

В британской прессе [4] появились сообщения о том, что ЦРУ проводит секретные кибероперации против таких стран, как Иран, Китай, Россия и Северная Корея. В сообщениях даже фигурирует термин «русский стиль» подобных операций, т. е. сотрудники спецслужбы взламывают информационные системы, например банков, и затем продают полученные сведения на черном рынке. В качестве примера такой операции приводится случай с публикацией чувствительных сведений 15 млн держателей карт иранских банков. Другим примером является утечка разработок из компании SyTech, якобы связанной с ФСБ России, которая произошла ровно год назад. Утверждается, что подобные операции проводятся в рамках Меморандума президента о национальной безопасности (NSPM), подписанный президентом Трампом в 2018 г. Контроль за этими операциями со стороны правительства США сознательно ослаблен.

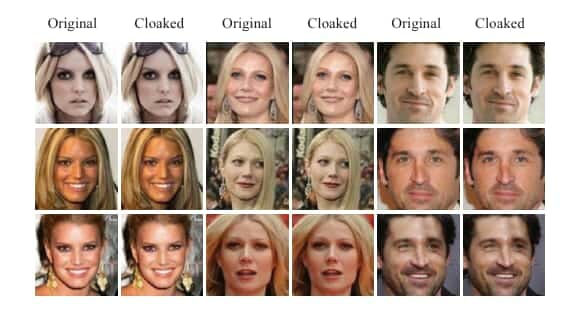

Противодействие распознаванию

Противодействие распознаванию

Далеко не все пользователи Интернет рады успехам искусственного интеллекта, особенно в части распознавания лиц. Так, специалисты компании SAND Lab, организованной выходцами из Чикагского университета, разработали алгоритм под названием Fawkes [5], который позволяет так обработать публикуемые в Интернете изображения, чтобы их не могли распознать популярные нейронные сети. В частности, с помощью предложенного алгоритмы удалось «ослепить» такие нейронные сети, как Microsoft Azure Face API, Amazon Rekognition и Face++. У инструмента есть реализация для Linux, Windows и Mac OS, а исходные коды алгоритма выложены на Github. Приложение можно использовать перед загрузкой своих фотографий на сайты в Интернет, причем человек вообще не заметит разницы с оригинальным изображением.

[1] https://krebsonsecurity.com/2020/07/thinking-of-a-cybersecurity-career-read-this/

[2] https://us-cert.cisa.gov/ics/advisories/icsa-20-205-01

[3] https://www.hackread.com/cloudflare-data-leak-expose-ip-addresses-ukraine/

[4] https://news.yahoo.com/secret-trump-order-gives-cia-more-powers-to-launch-cyberattacks-090015219.html

[5] https://www.hackread.com/privacy-tool-fawkes-blocks-images-facial-recognition/