Правительства скупают уязвимости

Компания HackerOne проанализировала [1] программы выплат за уязвимости, проводимые с мая 2017 по апрель 2018 г. и пришла к выводу, что средняя выплата за найденную критическую уязвимость увеличилась с 2016 г. на 6% и достигла 2041 долл. В качестве исходных данных эксперты компании использовали 119 сообщений о найденных ошибках, опубликованных различными компаниями и ведомствами. При этом обнаружилось, что правительственные организации, технологические компании, телекоммуникационные операторы и профессиональные сервисы платят за критические уязвимости в среднем больше – 3892, 3635, 2976 и 2719 долл. соответственно. При этом минимальные деньги за обнаруженные уязвимости готовы платить туристические компании и гостиницы – всего 668 долл в среднем.

Компания HackerOne проанализировала [1] программы выплат за уязвимости, проводимые с мая 2017 по апрель 2018 г. и пришла к выводу, что средняя выплата за найденную критическую уязвимость увеличилась с 2016 г. на 6% и достигла 2041 долл. В качестве исходных данных эксперты компании использовали 119 сообщений о найденных ошибках, опубликованных различными компаниями и ведомствами. При этом обнаружилось, что правительственные организации, технологические компании, телекоммуникационные операторы и профессиональные сервисы платят за критические уязвимости в среднем больше – 3892, 3635, 2976 и 2719 долл. соответственно. При этом минимальные деньги за обнаруженные уязвимости готовы платить туристические компании и гостиницы – всего 668 долл в среднем.

Охота на российских ведьм

В июле в иностранных СМИ было несколько сообщений о деятельности «русских хакеров». Началось с обвинений комиссии Роберта Мюллера [2] о взломе двух демократических комитетов во время выборов президента США в 2016 г. Комиссия объявила, что взлом и распространение информации совершили 12 офицеров российского ГРУ. Через несколько дней появилось сообщение [3] о компании шпионажа, организованного «русскими хакерами» из группы APT28, за итальянским военными. При этом утверждается, что для шпионажа использовался модифицированный X-Agent, упомянутый в материалах комиссии Мюллера. Чуть позже вице-президент Microsoft по ИБ Том Барт (Tom Burt) обвинил [4] «русских хакеров» из группировки FancyBear (другой псевдоним хакеров, взломавших демократические комитеты), в сканировании инфраструктуры на предмет влияния на выборы 2018 г. Эту группировку Microsoft объявила [5] причастной к атаке на демократического сенатора Клэр МакКаскилл от штата Миссури.

В июле в иностранных СМИ было несколько сообщений о деятельности «русских хакеров». Началось с обвинений комиссии Роберта Мюллера [2] о взломе двух демократических комитетов во время выборов президента США в 2016 г. Комиссия объявила, что взлом и распространение информации совершили 12 офицеров российского ГРУ. Через несколько дней появилось сообщение [3] о компании шпионажа, организованного «русскими хакерами» из группы APT28, за итальянским военными. При этом утверждается, что для шпионажа использовался модифицированный X-Agent, упомянутый в материалах комиссии Мюллера. Чуть позже вице-президент Microsoft по ИБ Том Барт (Tom Burt) обвинил [4] «русских хакеров» из группировки FancyBear (другой псевдоним хакеров, взломавших демократические комитеты), в сканировании инфраструктуры на предмет влияния на выборы 2018 г. Эту группировку Microsoft объявила [5] причастной к атаке на демократического сенатора Клэр МакКаскилл от штата Миссури.

Дальше появились сообщения [6] о проникновении «русских хакеров» в управление энергетическими сетями, где злоумышленники умудрялись преодолевать «воздушные зазоры». Правда, это сообщение официальных лиц Департамента собственной безопасности США настолько неконкретно, что ему посвящены всего несколько абзацев в новостях. Апофеозом стало сообщение [7], что Пентагон якобы составил список производителей российского и китайского ПО, которым запрещено продавать свои продукты в структуры, связанные с Министерством обороны США. Прямо кибернацизм какой-то – притеснение программного обеспечения по национальному признаку. Забавно, что и американские, и русские чиновники хотят одного – определить «русскость» программного обеспечения.

Навигатор не туда

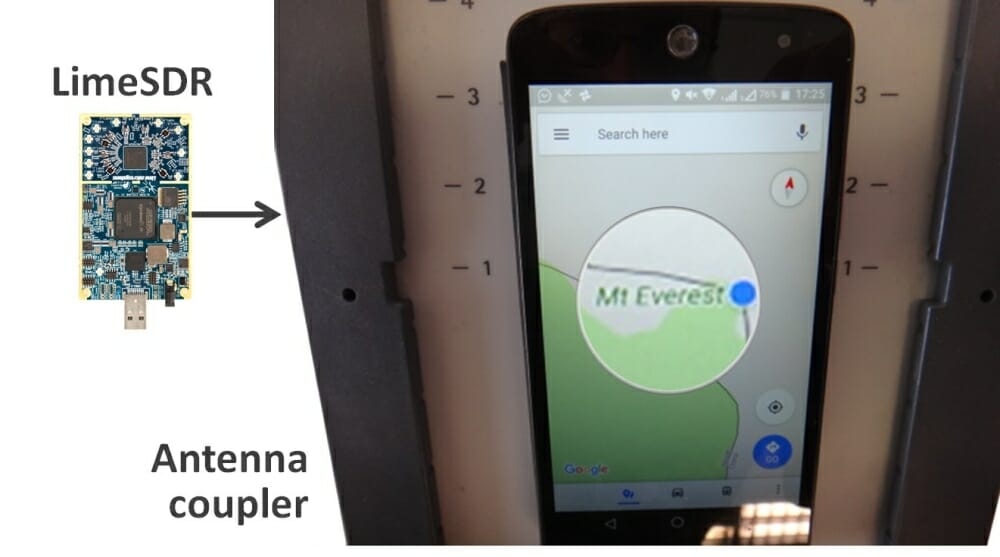

Китайские исследователи продемонстрировали [8] технологию поделки GPS-сигнала, которая позволяет заманить жертву в нужное злоумышленнику место. Устройство стоимостью не более 250 долл. позволяет создать в навигаторе жертвы поддельную карту местности, по которой будет проводиться составление маршрута. Если водитель будет полностью следовать инструкциям такого навигатора, то приедет в место, указанное злоумышленником. Для этого необходимо, чтобы устройство было прикреплено к машине или не удалялось от нее на расстояние более 50 метров. Демонстрации проводились на приложении Google Maps, и пока не совсем понятно, подвержены ли такой атаке другие системы навигации. Для беспилотных автомобилей это может стать серьезной проблемой.

Китайские исследователи продемонстрировали [8] технологию поделки GPS-сигнала, которая позволяет заманить жертву в нужное злоумышленнику место. Устройство стоимостью не более 250 долл. позволяет создать в навигаторе жертвы поддельную карту местности, по которой будет проводиться составление маршрута. Если водитель будет полностью следовать инструкциям такого навигатора, то приедет в место, указанное злоумышленником. Для этого необходимо, чтобы устройство было прикреплено к машине или не удалялось от нее на расстояние более 50 метров. Демонстрации проводились на приложении Google Maps, и пока не совсем понятно, подвержены ли такой атаке другие системы навигации. Для беспилотных автомобилей это может стать серьезной проблемой.

Сведения о шпионе

В теневой паутине были выставлены на продажу [9] секретные материалы армии США по шпионскому военному дрону MQ-9 Reaper. Хакеру удалось украсть материалы по техническому обслуживанию, учебники для управления дроном, пособия по его выживанию и даже списки летчиков, использующих дрон. Все эти сведения хакер хотел продать за 150–200 долл. Удалось выяснить, что утечка произошла с базы ВВС США в штате Невада из-за неправильно настроенного маршрутизатора Netgear. Пикантно, что в украденных материалах обнаружилось сведения о том, что капитан базы в феврале этого года прошел курс по кибер-безопасности и должен был бы знать, как правильно настраивать маршрутизаторы, чтобы обеспечить надежный контроль доступа.

В теневой паутине были выставлены на продажу [9] секретные материалы армии США по шпионскому военному дрону MQ-9 Reaper. Хакеру удалось украсть материалы по техническому обслуживанию, учебники для управления дроном, пособия по его выживанию и даже списки летчиков, использующих дрон. Все эти сведения хакер хотел продать за 150–200 долл. Удалось выяснить, что утечка произошла с базы ВВС США в штате Невада из-за неправильно настроенного маршрутизатора Netgear. Пикантно, что в украденных материалах обнаружилось сведения о том, что капитан базы в феврале этого года прошел курс по кибер-безопасности и должен был бы знать, как правильно настраивать маршрутизаторы, чтобы обеспечить надежный контроль доступа.

Без шифрования ненадежен

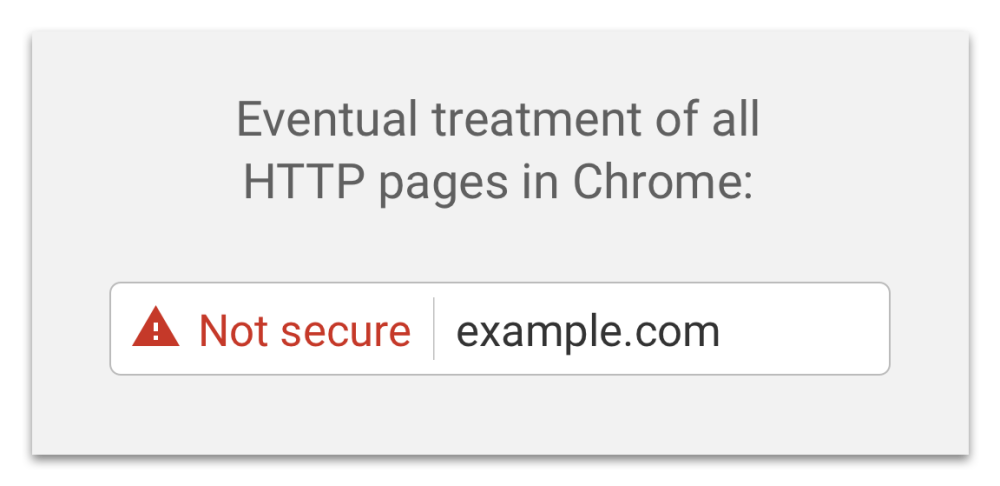

Компания Google в новой версии своего браузера Chrome помечает [10] сайты, которые используют нешифрованный протокол HTTP, как ненадежные. Пока это просто предупреждение, что сайт не вызывает доверия, но с октября браузер будет выделять адресную строку таких сайтов красным цветом. По оценкам Google, 20% сайтов все еще пользуются ненадежным протоколом HTTP, что увеличивает вероятность их фишинга и взлома. Компания два года назад, после публикации материалов Эдварда Сноудена, взяла курс на шифрование всего веб-пространства и добилась в этом серьезных результатов.

Компания Google в новой версии своего браузера Chrome помечает [10] сайты, которые используют нешифрованный протокол HTTP, как ненадежные. Пока это просто предупреждение, что сайт не вызывает доверия, но с октября браузер будет выделять адресную строку таких сайтов красным цветом. По оценкам Google, 20% сайтов все еще пользуются ненадежным протоколом HTTP, что увеличивает вероятность их фишинга и взлома. Компания два года назад, после публикации материалов Эдварда Сноудена, взяла курс на шифрование всего веб-пространства и добилась в этом серьезных результатов.

[3] http://www.theregister.co.uk/2018/07/16/apt28_italian_job/

[4] http://www.theregister.co.uk/2018/07/20/microsoft_fancy_bear_warning/

[6] http://www.theregister.co.uk/2018/07/24/russia_us_energy_grid_hackers/

[7] http://www.theregister.co.uk/2018/07/30/pentagon_russia_china_embargo_software/

[8] https://www.hackread.com/road-navigation-systems-can-be-spoofed-using-223-equipment/

[9] https://www.hackread.com/hacker-selling-data-on-mq-9-reaper-drone-on-dark-web/