Три проблемы АСУ ТП

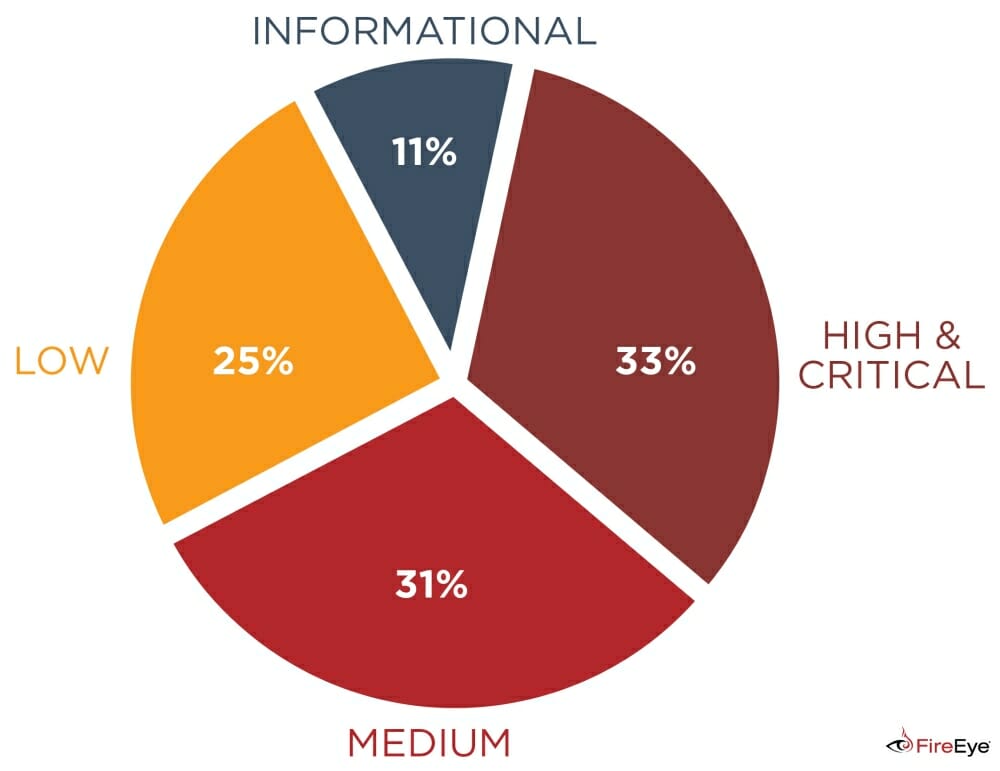

Компания FireEye опубликовала [1] результаты исследования Mandiant ICS Healthchecks, которое посвящено оценке «ИБ-здоровья» промышленных АСУ ТП. Исследование основано на результатах аудита различных компаний в таких отраслях, как промышленное производство, добыча природных ископаемых, автомобилестроение, энергетика, химия, нефтегазовая отрасль и коммунальные услуги. В процессе исследования специалисты FireEye обнаружили, что 33% обследованных ими промышленных объектов имеют высокий или критический уровень риска. Три наиболее часто встречающиеся высокорискованные уязвимости в промышленных системах: отсутствие системы управления обновлениями (32% случаев), слабая система контроля доступа (25%), отсутствие сетевой или архитектурной сегментации (11%). Причем реже всего встречается несоответствие требованиям регулятора и лучшим практикам – всего 4%. Не совсем понятно, почему последний пункт отнесен к высокому риску – видимо, в методике учитываются и юридические аспекты эксплуатации информационных систем.

Кибербезопасность по FICO

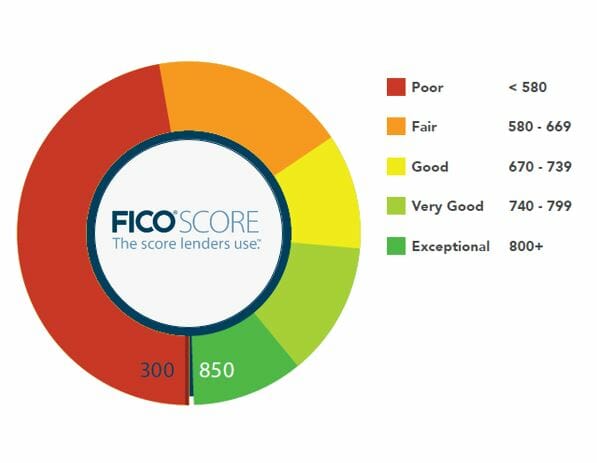

Аналогичный рейтинг рисков ИБ в информационных системах представила компания FICO [2] на седьмом ежегодном саммите Торговой палаты США по кибербезопасности. В соответствии с методикой оценки рисков FICO для каждой отрасли вычисляется специальный индекс киберриска, который может принимать значения от 300 до 850, и чем больше это значение, тем меньше риск. Метод оценки рисков базируется на технологиях машинного обучения с экспертами, которые оценивают качество построенной модели угроз и связанного с ними риска. При моделировании учитываются такие факторы, как доступность из интернет-сети предприятия, защищенность корпоративных ИТ-систем и инфраструктуры в целом, качество поддержки программного обеспечения и услуг, предоставляемых организацией.

Общая оценка национальной безопасности США установлена FICO на уровне в 687, что соответствует низкому риску. Интересно, что «рискованность» крупных компаний выше, чем средних и даже мелких (646, 714 и 737 соответственно). Причем наиболее «рискованными» с точки зрения кибербезопасности по FICO являются следующие отрасли: медиа, телеком- и ИТ-компании (средний уровень отрасли определен как 619); финансовый и банковский секторы (642); промышленность и добыча (672); АПК (671). Предприятия этих секторов могут иметь средний уровень риска, особенно крупные.

Возникает вопрос: почему результаты FireEye и FICO так сильно отличаются? Первая компания говорит о трети «рискованных» с точки зрения кибербезопасности предприятий, а оценки FICO существенно лучше. Дело в том, что FireEye оценивает возможность проникновения, основываясь на технических уязвимостям, а исходными данными для FICO являются реальные атаки, статистика которых обобщается на другие предприятия отрасли с помощью методов искусственного интеллекта. К тому же FireEye продает средства защиты, а FICO работает с государственными чиновниками. К сожалению, в России подобных сравнений и ключевых показателей защищенности нет.

Современное оружие небезопасно

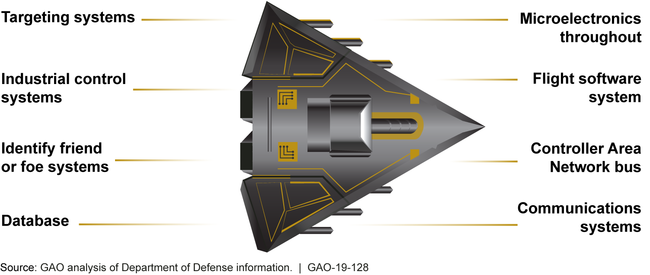

В октябре Счетная палата США обнародовала доклад [3], в котором утверждается, что современные вооружения США уязвимы для кибератак. В докладе отмечается, что оружие, разрабатываемое сейчас по заказу министерства обороны, имеет высокий уровень компьютеризации и привязки к телекоммуникационной инфраструктуре, что обеспечивает посторонним возможность получить над ним контроль и вмешаться в его работу. Счетная палата проанализировала программы развития вооружений и рассчитывает, что министерство обороны США уделит внимание обеспечению киберустойчивости своих вооружений. Пока никаких конкретных рекомендаций Счетная палата не дала, но продолжает наблюдать за сложившейся ситуацией.

Химическое кибероружие

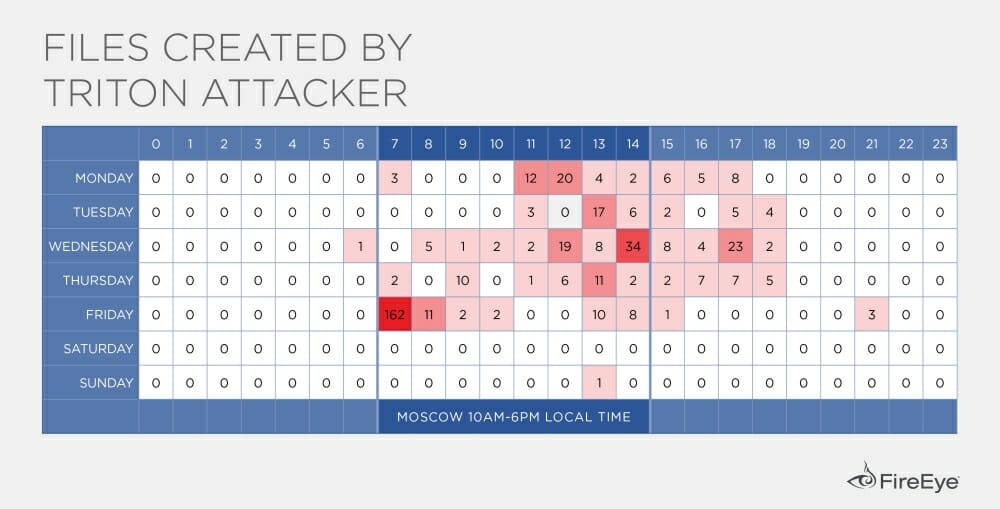

Компания FireEye опубликовала в октябре отчет [4], в соответствии с которым инструмент для проникновения в системы АСУ ТП под названием TRITON, возможно, был разработан в российском Центральным научно-исследовательским институтом химии и механики (ЦНИИХМ). Для доказательства компания привела следующие аргументы: компания обнаружила тестовую активность одного из компонентов TRITON под названием TEMP.Veles, которая была связана с одним человеком якобы из ЦНИИХМ. Кроме того, тестовые варианты вредоноса использовали IP-адреса ЦНИИХМ для отправки сведений о своей работе. Ну, и конечно, временная зона и часы сборки тестовых компонент совпадали с рабочим временем по Москве, где и располагается ЦНИИХМ. На основе этой информации и был сделан вывод, что TRITON был разработан профессором ЦНИИХМ, имя которого, впрочем, не называется.

Спам-цензура

Компания Facebook в преддверии промежуточных выборов в США заблокировала около 810 информационных ресурсов [5], из которых было 559 страниц и 251 учетная запись. Утверждается, что все они были заблокированы из-за нарушений правил защиты от спама. В частности, были заблокированы такие ресурсы, как Right Wing News (3,6 млн подписчиков), Nation in Distress (3,2 млн подписчиков), Reverb Press (813 тыс. подписчиков) и другие информационные страницы. Джеймс Ридер, администратор одной из заблокированных страниц – Reverb Press – заявил в своем Твиттере: «Мы всегда проверяем публикуемые факты. Да, мы придерживаемся левых взглядов. Но поддельные новости? НИКОГДА». Понятно, что Facebook дует на воду после истории с президентскими выборами и Cambridge Analytica, но результат оказывается не в пользу свободы слова.

Компания Facebook в преддверии промежуточных выборов в США заблокировала около 810 информационных ресурсов [5], из которых было 559 страниц и 251 учетная запись. Утверждается, что все они были заблокированы из-за нарушений правил защиты от спама. В частности, были заблокированы такие ресурсы, как Right Wing News (3,6 млн подписчиков), Nation in Distress (3,2 млн подписчиков), Reverb Press (813 тыс. подписчиков) и другие информационные страницы. Джеймс Ридер, администратор одной из заблокированных страниц – Reverb Press – заявил в своем Твиттере: «Мы всегда проверяем публикуемые факты. Да, мы придерживаемся левых взглядов. Но поддельные новости? НИКОГДА». Понятно, что Facebook дует на воду после истории с президентскими выборами и Cambridge Analytica, но результат оказывается не в пользу свободы слова.

[3] https://www.gao.gov/products/GAO-19-128?u

[5] https://threatpost.com/facebook-bans-more-than-800-accounts-in-disinformation-purge/138245/