Почта не теряет популярности

Компания Comodo опубликовала отчет Global Threat Report 2018 Q3 [1], в котором проанализировала используемые фишерами схемы проникновения в информационные системы предприятий. По данным этого отчета, каждое сотое письмо, полученное предприятием, – фишинговое. Самой распространенной схемой фишинга являются вредоносные вложения – они используются в 60% фишинговых нападений. И только в 40% случаев фишеры присылают своим жертвам ссылки на поддельный сайт. Наиболее известными компаниями, от имени которых приходят фишинговые сообщений, в Comodo назвали Microsoft (19% случаев), PayPal (17%) и Google (9,7%). Популярными сообщениями признаны блокировка аккаунта PayPal (40% случаев), информационное сообщение от FedEx (10%) и августовская почтовая рассылка Microsoft Azure (8%).

Компания Comodo опубликовала отчет Global Threat Report 2018 Q3 [1], в котором проанализировала используемые фишерами схемы проникновения в информационные системы предприятий. По данным этого отчета, каждое сотое письмо, полученное предприятием, – фишинговое. Самой распространенной схемой фишинга являются вредоносные вложения – они используются в 60% фишинговых нападений. И только в 40% случаев фишеры присылают своим жертвам ссылки на поддельный сайт. Наиболее известными компаниями, от имени которых приходят фишинговые сообщений, в Comodo назвали Microsoft (19% случаев), PayPal (17%) и Google (9,7%). Популярными сообщениями признаны блокировка аккаунта PayPal (40% случаев), информационное сообщение от FedEx (10%) и августовская почтовая рассылка Microsoft Azure (8%).

«Хьюстон, у нас проблемы!»

NASA объявила [2] о взломе в середине октября двух своих серверов неизвестными хакерами, которые смогли украсть 17 300 записей о сотрудниках, которые работали в Аэрокосмическом агентстве с июля 2006 г. по октябрь 2018 г. Утверждается, что космические и другие проекты Агентства при этом не пострадали. По сообщениям организации, злоумышленники похитили информацию, которая позволяет идентифицировать сотрудников Агентства, но какие именно данные оказались в руках хакеров, не сообщается. Агентство будет предоставлять для всех пострадавших сотрудников услуги по защите их электронной личности.

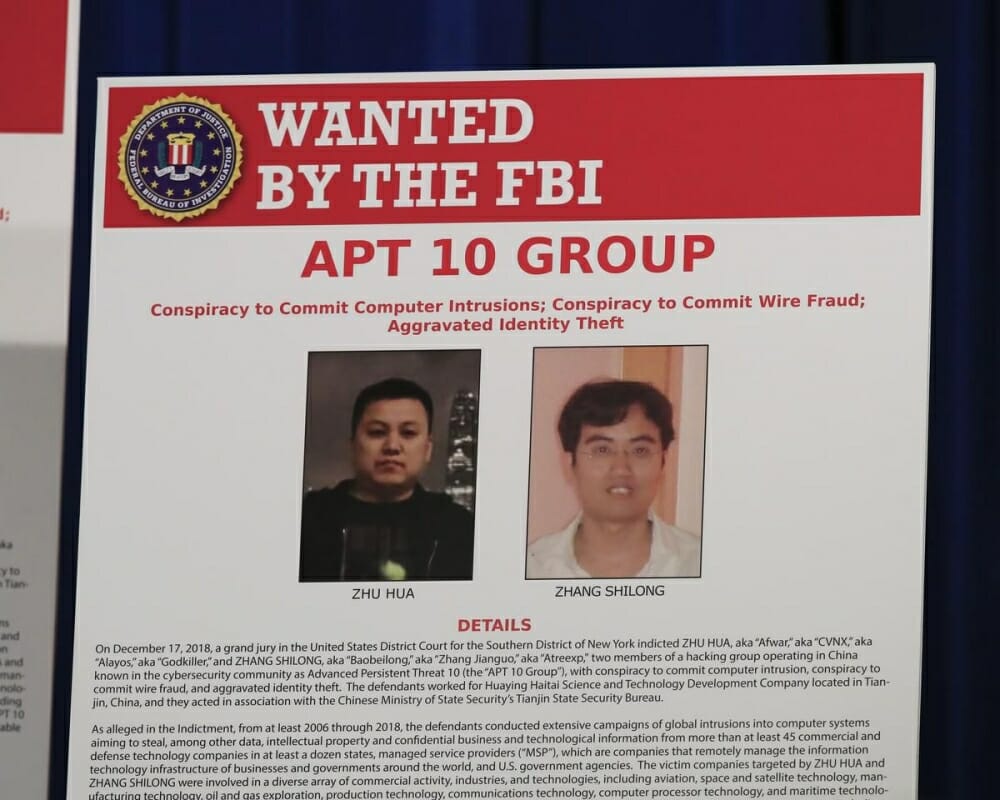

Жу Хуа и Жанг Шилонг

ФБР объявило в розыск двух китайских граждан – Жу Хуа и Жанга Шилонга. Их обвиняют в том, что они являются участниками группы APT10, которая занималась промышленным кибершпионажем на территории 12 штатов Америки. Конкретно Жу и Жанга обвиняют в том, что они от имени китайской компании Huaying Haitai Science and Technology Development Company (Huaying Haitai), ассоциированной с тяньцзенским бюро государственной безопасности министерства государственной безопасности Китая, регистрировали адреса и доменные имена, которые использовались преступной группой APT10 (называемой иногда как Red Apollo, CVNX, Stone Panda, MenuPass или POTASSIUM) для атаки на провайдеров управляемых сервисов (MSP), арендованных американскими компаниями.

ФБР объявило в розыск двух китайских граждан – Жу Хуа и Жанга Шилонга. Их обвиняют в том, что они являются участниками группы APT10, которая занималась промышленным кибершпионажем на территории 12 штатов Америки. Конкретно Жу и Жанга обвиняют в том, что они от имени китайской компании Huaying Haitai Science and Technology Development Company (Huaying Haitai), ассоциированной с тяньцзенским бюро государственной безопасности министерства государственной безопасности Китая, регистрировали адреса и доменные имена, которые использовались преступной группой APT10 (называемой иногда как Red Apollo, CVNX, Stone Panda, MenuPass или POTASSIUM) для атаки на провайдеров управляемых сервисов (MSP), арендованных американскими компаниями.

Группа APT10 обвиняется в воровстве ценной информации с серверов MSP, где содержалась информация их клиентов. Для этого на компьютеры сотрудников MSP устанавливались троянские программы, которые отключали антивирусы, скрывались в системе и воровали данные с компьютеров. После того, как в поле зрения злоумышленников попадали учетные данные от серверов или ресурсов клиентов, они их использовали для дальнейшего захвата серверов и сетей. Как только хакеры обнаруживали ценную информацию, они шифровали ее и скачивали на свои серверы. Утверждается также, что Жу занимался проникновением, а Жанг – разработкой вредоноса.

Среди пострадавших называются семь аэрокосмических компаний, в том числе и само NASA, три телекоммуникационные компании, три промышленные организации и еще 27 различных фирм из различных отраслей. Группой были атакованы 40 компьютеров, принадлежащих военным, откуда якобы были украдены персональные данные 100 тыс. военнослужащих США. И как тут не вспомнить о случае [5] воровства китайскими хакерами в июне 2018 г. 614 Гбайт информации об американских противокорабельных ракетах.

Зарядки с уязвимостями

Компания Schneider Electric подтвердила наличие трех уязвимостей в своей зарядной станции для электромобилей EVLink Parking, которые были обнаружены исследователями российской компании Positive Technologies Владимиром Кононовичем и Вячеславом Москвиным. Одна ошибка – несменяемые пароли по умолчанию – позволяет получить контроль над системой, вторая – внедрить код, третья – выполнить посторонний SQL-запрос в контексте портала управления зарядной станции. Компания выпустила обновления для устранения уязвимостей и, кроме того, предлагает клиентам установить защиту сети зарядок с помощью межсетевого экрана. Зарядки EVLink Parking предназначены для установки рядом с офисами, отелями и супермаркетами. Впрочем, ранее специалисты из «Лаборатории Касперского» проанализировали домашнюю зарядку для электромобилей ChargePoint Home и тоже нашли в ней много интересного. Не совсем понятно, можно ли повредить электромобиль с помощью взломанной зарядки, но построить зомби-сеть из них, скорее всего, получится.

Закладки в законе

В Австралии принят закон, который получил наименование Assistance and Access Act (Закон о помощи в доступе), который требует от разработчиков программ для шифрованного взаимодействия пользователей, распространяемых на территории страны, помогать государству разрабатывать импланты и закладки для проведения оперативно-розыскных мероприятий. Понятно, что это очень опасный прецедент, осужденный, как мы уже писали в июньском обзоре, инженерами IEEE. Опасность в том, что воспользоваться подобными интерфейсами смогут не только правоохранительные органы. Рано или поздно инструменты для встраивания закладок станут доступны и широкой общественности. Кроме того, государство может потерять контроль над имплантатами, как это было в случае с EternalBlue. В России разработка вредоносного ПО вообще запрещена, что фактически означает запрет на поставку подобных разработок в Австралию.

[2] http://www.theregister.co.uk/2018/12/18/nasa_server_hack/

[3] https://www.hackread.com/chinese-hackers-stole-secret-us-navy-data/

[4] http://www.theregister.co.uk/2018/12/20/two_alleged_chinese_hackers/

[5] https://www.hackread.com/chinese-hackers-stole-secret-us-navy-data/

[6] https://threatpost.com/critical-bug-patched-in-schneider-electric-vehicle-charging-station/140370/

[7] https://threatpost.com/australia-anti-encryption-law-triggers-sweeping-backlash/139697/