Рекомендации лидеров

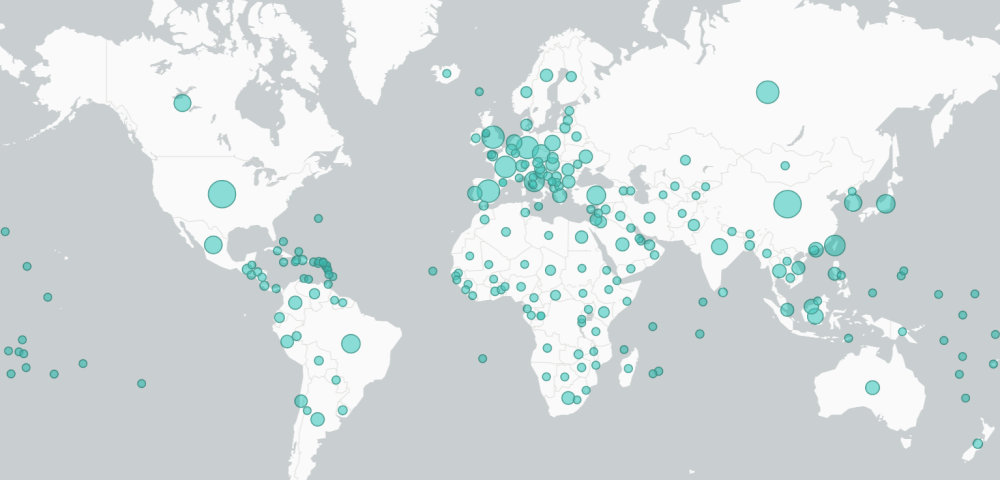

Компания Microsoft в блоге опубликовала [1] рекомендации по обеспечению безопасности удаленного подключения своих пользователей. Компания отмечает, что по получаемой ей телеметрии наиболее пострадавшими странами являются США, Китай и Россия. Наибольшую активность развили представители двух семейств вредоносных программ Trickbot и Emotet, которые используют для своего распространения тему пандемии коронавируса, во всяком случае этим вредны распространяются в сообщениях от имени ВОЗ, центра по контролю и профилактики заболеваний CDC и министерства здравоохранения, провоцируя получателей открыть вложенные в сообщения файлы. Также фиксируются попытки подделать интерфейс авторизации веб-сервиса Microsoft Office 365, в результате которых злоумышленники стремятся получить учетные данные пользователей и вмешаться в их работу. Однако рекомендации Microsoft достаточно прямолинейны: защитить с помощью Microsoft Defender ATP до пяти устройств, подключить многофакторную аутентификацию, защитить почтовые системы с помощью услуги Office 365 ATP и контролировать использование «теневых ИТ» с помощью Cloud App Security.

Чуть более конкретные рекомендации были озвучены в рамках вебинара на платформе BrightTALK [2], в котором приняли участие представители Microsoft, Zoom и NTT DATA, в котором как раз и обсуждались возможные методы защиты удаленной работы. В нем Гари Соррентино, технический директор компании Zoom, предложил соблюдать следующие правила для ВКС-сеансов: использовать для каждой конференции уникальный идентификационный номер и пароль, а также пользоваться такой функцией как зал ожидания. Если включить эту функцию, то все входящие подключаются не сразу в общую конференцию, но попадают в зал ожидания, откуда их в конференцию может пригласить уже сам организатор. Эта функция была реализована компанией по результатам нескольких неприятных инцидентов, когда посторонние смогли принять участие в правительственных Zoom-конференциях, но об этом ниже.

Картинка для взлома

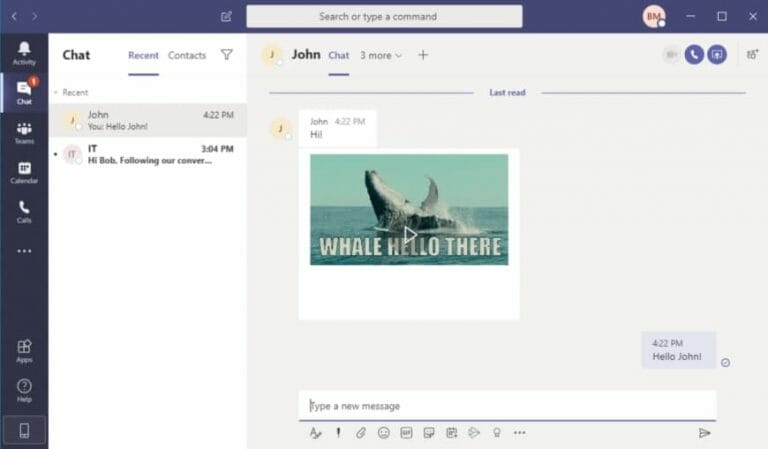

В корпоративном инструменте для удаленной работы Microsoft Teams была обнаружена особенность [3], которая позволяет постороннему получать доступ к чатам и другой корпоративной информации. Специалисты из компании CyberArk продемонстрировали как можно получить токен федеративной аутентификации с помощью URL-ссылки на картинку. Оказалось, что Teams после прохождения аутентификации передает этот токен любому ресурсу, к которому получает доступ даже если он находиться за пределами корпоративной сети. В результате, достаточно одному пользователю нажать на вредоносный URL внутри корпоративного чата, и токен этой жертвы попадет на сервер злоумышленников, которые смогут от его имени публиковать в чате картинки с внешними адресами. Далее ни каких действий от остальных пользователей не требуется — токен аутентификации уходит злоумышленникам при загрузке картинки. Уязвимость позволяет написать червя, который собирал токены аутентификации всех корпоративных пользователей. Однако на момент публикации сообщения она уже была исправлена, а Microsoft заявила, что не фиксировала ее использования «в живой природе».

Кибер-порно-вебинар

Неприятный инцидент произошел с министром по делам женщин, молодежи и инвалидов ЮАР Маите Нкоана Машабане [4], которая собиралась провести в Zoom вебинар о влиянии COVID-19 на различные группы риска в ЮАР. Однако хакеры вмешались в его работу, продемонстрировав контент порнографического содержания. Посетители вебинара в количестве около 400 человек были в недоумении, до тех пор пока министр в своем твиттере не извинилась и не назначила новую встречу уже «в более приватной» zoom-конференции. Подробностей о том, как именно была перехвачена эта Zoom-конференция не публикуется, однако за два дня до этого инцидента на черном рынке появилась база данных с 500 тыс. верифицированных пользователей Zoom. Вполне возможно, что информация об аккаунте Маите Нкоана Машабане могла оказаться в проданной базе данных. Другой инцидент произошел с Кэролин Мэлоуни [5], председателем комитета по надзору и реформам США, которая пыталась провести zoom-брифинг по правам женщин в Афганистане со Специальным генеральным инспектором по восстановлению Афганистана. Однако его трижды бомбардировали непродуктивными запросами неизвестные с целью прекратить это совещание. Причем, ФБР уже предупреждало правительственные структуры о проблемах с безопасностью приложения Zoom [6].

Снижение требований к безопасности

Снижение требований к безопасности

Министерство обороны Великобритании временно на период вспышки коронавируса снизило требования по безопасности для своих поставщиков. В это время они не будут строго требовать выполнения всех требований сертификации по Cyber Essentials Plus (уровень CE+), поскольку часть из них проверяется очно специальными аудиторами, а в удаленном режиме выполнить такие проверки не представляется возможным. От организаций, которые должны соответствовать требованиям CE+, требуют предоставить план внедрения соответствующих средств защиты в будущем. Однако требования уровня CE для всех поставщиков остаются обязательными. Постановление было принято 6 апреля и действует до сих пор — оно требует отдельного документа для отмены.

Zoom шифруется

После громких инцидентов с публикацией базы данных своих пользователей и срывом правительственных мероприятий команда Zoom приняла решение усилить инструменты безопасности своей платформы. Компания разработала пятую версию своего приложения, в которой будет встроено шифрование данных с помощью алгоритма AES-GCM в его 256-битном исполнении. Также администраторы конференций смогут выбирать какие центры обработки запросов будут обрабатывать запросы, поскольку внутрикитайские сервера компании сейчас обслуживают только внутренние потребности страны. Также администратор конференции будет лучше контролировать поведение участников — все функции безопасности должны быть сгруппированы в одном месте. Компания планирует перевести всех пользователей на новую версию приложения до конца мая — после стары версии приложения не будут поддерживаться.

После громких инцидентов с публикацией базы данных своих пользователей и срывом правительственных мероприятий команда Zoom приняла решение усилить инструменты безопасности своей платформы. Компания разработала пятую версию своего приложения, в которой будет встроено шифрование данных с помощью алгоритма AES-GCM в его 256-битном исполнении. Также администраторы конференций смогут выбирать какие центры обработки запросов будут обрабатывать запросы, поскольку внутрикитайские сервера компании сейчас обслуживают только внутренние потребности страны. Также администратор конференции будет лучше контролировать поведение участников — все функции безопасности должны быть сгруппированы в одном месте. Компания планирует перевести всех пользователей на новую версию приложения до конца мая — после стары версии приложения не будут поддерживаться.

[1] https://www.microsoft.com/security/blog/2020/04/08/microsoft-shares-new-threat-intelligence-security-guidance-during-global-crisis/

[2] https://www.brighttalk.com/webcast/288/395617

[3] https://www.hackread.com/vulnerability-hijacking-microsoft-teams-account-gif/

[4] https://www.hackread.com/minister-zoom-webinar-hijacked-display-porn/

[5] https://threatpost.com/zoom-bombing-attack-hits-u-s-government-meeting/154903/

[6] https://www.fbi.gov/contact-us/field-offices/boston/news/press-releases/fbi-warns-of-teleconferencing-and-online-classroom-hijacking-during-covid-19-pandemic

[7] https://www.gov.uk/government/publications/industry-security-notices-isns/cyber-security-model-and-cyber-essentials-plus-certification-during-covid-19-isolation

[8] https://www.theregister.co.uk/2020/04/22/zoom_5/