Государственные информационные систем (ГИС) в России активно строятся и развиваются. В частности, на федеральном уровне реализуется проект Минкомсвязи, выполняемый ОАО «Ростелеком». В рамках этого проекта создается серия закрытых центров обработки данных государственных органов. Разработка идет в рамках Национальной платформы для распределенной обработки данных. В статье рассматриваются дополнительные угрозы и риски, которые несет для ГосИС использование облачных технологий, больших данных и мобильности.

Угрозы и проблемы безопасности

Распределенный характер облачных вычислений, сопряженный с наличием нескольких групп внутренних пользователей, преобладание дистанционного доступа к услугам облачных вычислений и большое количество организаций, участвующих в каждом процессе, приводят к тому, что облачные вычисления изначально более уязвимы как к внутренним, так и к внешним угрозам безопасности, нежели другие парадигмы. При этом многие угрозы безопасности для облачных вычислений могут быть уменьшены применением традиционных процессов и механизмов обеспечения безопасности. В связи с тем, что безопасность затрагивает многие составляющие услуг облачных вычислений и воздействует на них, одним из важнейших аспектов защиты облачных вычислений является управление обеспечением их безопасности и связанных с ними ресурсов.

Прежде чем переводить систему ИКТ в среду облачных вычислений, потенциальному потребителю облачной услуги (CSC) следует выявить существующие угрозы и проблемы безопасности. На основе оценки риска CSC можно определить, стоит ли вообще внедрять облачные вычисления, а также принять обоснованные решения относительно поставщиков услуг и архитектуры. Такая оценка риска должна осуществляться с помощью принципов управления рисками информационной безопасности (например, принципов управления рисками, определенных в стандарте ISO/IEC 27005).

Угрозы безопасности облачных вычислений связаны с потенциальным ущербом ресурсам, например информации, процессам и системам, а значит, и организациям. Угрозы могут иметь стихийное или антропогенное происхождение, они могут быть случайными либо намеренными. Угроза может возникнуть внутри или вне организации. Угрозы можно разделить на случайные и намеренные, активные и пассивные. Конкретные обнаруженные угрозы напрямую зависят от типа выбранной облачной услуги.

Угрозы безопасности для потребителей облачной услуги (CSC): потеря и утечка данных, незащищенный доступ к услуге, внутренние угрозы.

Угрозы безопасности для поставщиков облачной услуги (CSP): несанкционированный административный доступ, внутренние угрозы.

Проблемы безопасности включают отличные от непосредственной угрозы безопасности трудности, в том числе косвенные угрозы, которые обусловлены характером и рабочей средой облачных услуг. Косвенная угроза возникает в том случае, когда какая-либо угроза одному пользователю облачной услуги может привести к отрицательным последствиям для других пользователей.

Перечислим проблемы безопасности для потребителей облачной услуги (CSC), связанные со сложностями облачной среды или косвенными угрозами: неопределенность в отношении ответственности, потеря доверия, потеря управления, потеря конфиденциальности, неготовность услуги, привязка к одному поставщику облачной услуги, неправомерное присвоение интеллектуальной собственности, потеря целостности программного обеспечения.

Проблемы безопасности для поставщиков облачной услуги (CSP): неопределенность в отношении ответственности, совместно используемая среда, несогласованность и конфликт механизмов защиты, конфликт юрисдикций, риски, связанные с изменениями, неудачный переход и интеграция (переход в облако нередко подразумевает перенос больших объемов данных и серьезные изменения конфигурации), перебои в деятельности, привязка к партнеру облачной услуги, уязвимость цепи поставок, взаимозависимость программного обеспечения.

Проблемы безопасности для партнеров облачной услуги (CSN): неопределенность в отношении ответственности, неправомерное присвоение интеллектуальной собственности, потеря целостности программного обеспечения.

Модель доверия

В связи с чрезвычайно распределенным характером облачных вычислений, сопряженным с наличием нескольких участников, которые сотрудничают в целях оказания заслуживающей доверие услуги, необходимо, чтобы облачная среда включала общую модель доверия. Эта модель позволит создавать так называемые острова и/или федерации доверенных объектов, чтобы затем уже разрозненные элементы системы могли аутентифицировать идентичность и санкционированные права других объектов и компонентов. Каждый остров федерации доверия будет основан на одном или нескольких доверенных органах выдачи сертификатов инфраструктуры открытых ключей (PKI – Public Key Infrastructure). В настоящее время существует достаточное количество моделей доверия, предназначенных для использования как в облачной, так и в необлачной среде.

К услугам облачных вычислений имеет отношение множество администраторов и пользователей, при этом доступ к подобного рода услугам и их использование осуществляются внутренним (CSP) и внешним (CSC) образом. Управление определением идентичности необходимо не только для защиты идентичностей, но и для упрощения процессов управления доступом, аутентификации, авторизации и аудита транзакций в такой динамичной и открытой инфраструктуре облачных вычислений. Одна или несколько общих моделей безопасности необходимы для управления определением идентичности и доступом (IAM – Identity and Access Management), для аутентификации идентичностей, а также разработчикам, гипервизорам и другим компонентам системы для аутентификации компонентов системы, например загруженных программных модулей, приложений и наборов данных. Процесс IAM способствует обеспечению конфиденциальности, целостности и готовности услуг и ресурсов, именно потому он имеет столь большое значение для облачных вычислений.

Кроме того, IAM обеспечивает возможность однократной регистрации и реализации федерации идентичности в облаках с помощью различных механизмов аутентификации или механизмов, распределенных по различным доменам безопасности.

Аудит транзакций обеспечивает защиту от непризнания участия, позволяет выполнять экспертно-технический анализ после инцидентов безопасности и является средством предотвращения атак (как внешних, так и внутренних вторжений). Аудит транзакций подразумевает не просто ведение журнала, но активный мониторинг в целях привлечения внимания к подозрительным действиям.

Не следует забывать и об обеспечении физической защиты. Доступ в помещения, где находится оборудование CSP, разрешается только авторизованным лицам и только в те области, которые необходимы для выполнения их функциональных обязанностей, – эта задача является частью процесса IAM. Однако степень физической безопасности зависит от ценности данных и масштабов доступа, разрешенного множеству пользователей.

Безопасность интерфейсов, открытых для CSC и/или других привлекаемых на основании договора CSP, посредством которых доставляются различные виды услуг облачных вычислений, обеспечивает безопасность взаимодействия, осуществляемого на основе этих интерфейсов. Доступные механизмы обеспечения безопасности включают: одностороннюю/взаимную аутентификацию, контрольную сумму для проверки целостности, сквозное шифрование, цифровую подпись и т. д.

Безопасность виртуализации вычислений относится к безопасности всей среды виртуализации вычислений. Эта возможность обеспечивает защиту гипервизора от атак, защиту хост-платформы от угроз, возникающих в среде виртуализации вычислений, и защиту виртуальных машин на протяжении их срока действия.

В среде облачных вычислений безопасность сети позволяет изолировать физическую и виртуальную сети и обеспечить безопасную связь между всеми участниками. Эта возможность делает доступным разбиение домена безопасности, средства управления доступа на границе сети (например, брандмауэр), обнаружение и предотвращение вторжения, разделение сетевого трафика на основе политики безопасности. Кроме того, она обеспечивает защиту сети от атак в средах физической и виртуальной сетей.

Изолирование данных, защита данных и защита конфиденциальности – так решаются общие проблемы защиты данных, которые нередко имеют правовые последствия. В различных услугах облачных вычислений подразумеваются разные способы реализации средств управления безопасностью, поэтому с целью не допустить конфликта механизмов защиты с помощью данной возможности обеспечения безопасности координируются действия разнородных механизмов обеспечения безопасности.

Необходимость обеспечения эксплуатационной безопасности включает в себя:

- определение набора принципов политики безопасности и деятельности по обеспечению безопасности, например, управление конфигурацией, совершенствование корректировки, оценку безопасности, реагирование на инциденты (см. также п. 9.10 «Управление инцидентами»), обеспечение правильного применения этих мер безопасности в целях выполнения требований применимого законодательства и договоров, включая любые SLA, связанные с безопасностью;

- контроль выполнения CSP мер безопасности и их эффективности, предоставление надлежащих отчетов затронутым CSC, а также соответствующим сторонним аудиторам (действующим как CSN), позволяющим CSC оценить, обеспечивает ли CSP выполнение обязательств в области безопасности, предусмотренных SLA.

В случае изменения мер безопасности CSP все нижестоящие CSP и CSC оповещаются о таких изменениях. Это позволяет авторизованным CSC просматривать информацию о соответствующих инцидентах, информацию аудита, а также данные конфигурации, относящиеся к их услугам облачных вычислений.

Не стоит забывать об управлении инцидентами, которое предусматривает мониторинг и прогнозирование инцидентов, оповещение об инцидентах и реагирование на них. Для того чтобы знать, работает ли услуга облачных вычислений в штатном режиме в пределах всей инфраструктуры, необходим непрерывный мониторинг (например, мониторинг показателей работы виртуализированной платформы и виртуализированной машины в реальном времени). Это дает возможность системе собирать информацию о состоянии безопасности услуги, выявлять нештатные условия и обеспечивать раннее предупреждение о перегрузках системы безопасности, нарушениях работы, перебоях в обслуживании и т. д. После наступления событий инцидента безопасности обеспечиваются выявление проблемы и быстрое реагирование на инцидент, осуществляемое либо автоматически, либо с вмешательством администратора. Обработанные инциденты заносятся в журнал, проводится их анализ в целях создания на их основе шаблонов, с помощью которых в дальнейшем обеспечивается упреждающая обработка.

Оценка и аудит безопасности услуги позволяют осуществлять оценку безопасности услуг облачных вычислений, а авторизованной стороне – проводить проверку соответствия облачной услуги требованиям обеспечения безопасности. Оценка безопасности или аудит безопасности может осуществляться CSC, CSP или третьей стороной (CSN), а сертификация системы безопасности – авторизованной третьей стороной (CSN).

При разработке принципов обеспечения облачных технологий для ГИС необходимо воспользоваться международной рекомендацией Х.1631 (Code of practice for information security controls, 07/15), которая основана на контролях ISO/IEC 27002 и дополнительных документах, разработанных только для облачных технологий.

Большие данные в рамках ГИС

Напомним, что наряду с понятием «большие данные» существует сходное понятие «озеро данных» (data lake), которое подразумевает репозиторий с достаточно большим объемом неструктурированных данных, использующий плоскую архитектуру для их хранения. Сырые данные организации загружаются на Hadoop (проект фонда Apache Software Foundation, свободно распространяемый набор утилит, библиотек и фреймворк для разработки и выполнения распределённых программ), далее работают средства глубинного анализа данных (data mining) и/или системы бизнес-анализа (business intelligence). Впрочем, важна разница не столько в терминах, сколько в подходах: одни компании продвигают на рынке инструменты для хранения и обработки больших данных, другие – средства анализа, которые позволяют извлекать из больших данных ценную информацию (рис. 1).

Интересным направлением анализа данных для ГосИС является создание и развитие систем обнаружения атак (IDS – Intrusion Detection System). Сначала архитекторы систем безопасности ГосИС, понимая, что обеспечить 100%-ную защиту невозможно, начали использовать IDS совместно с межсетевыми экранами, антивирусами и другими системами. Затем применение систем класса SIEM (Security Information and Event Management – управление информационной безопасностью и управление событиями безопасности) позволило агрегировать и анализировать данные от различных источников, в том числе от IDS. Так называемое второе поколение SIEM-систем уже использует ресурс больших данных, обеспечивая серьезный прогресс в изучении проблем защиты с учетом ретроспективы, информации от различных источников, разнородного контента и т. п.

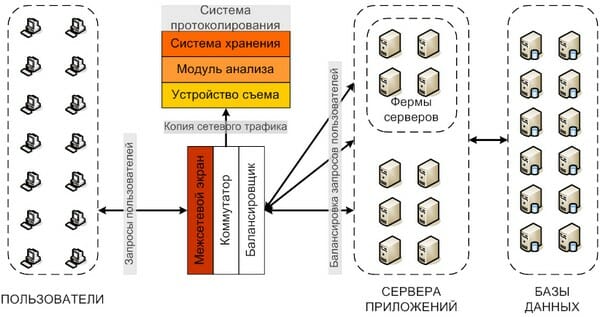

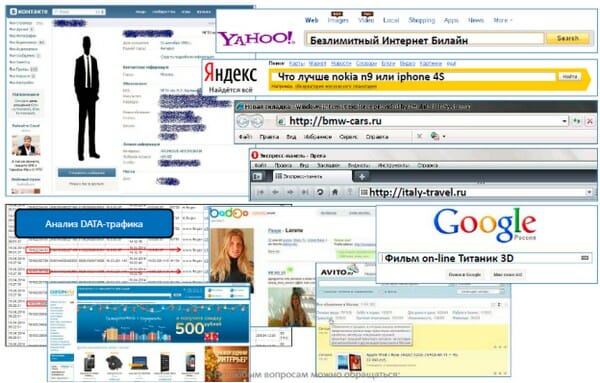

Использование средств обработки неструктурированных данных позволяет ускорить получение выборки из больших гетерогенных массивов в беспрецедентных масштабах. Эти технологии изменяют аналитику безопасности путем сбора данных в массовом масштабе от различных источников, в том числе из социальных сетей, а также представления консолидированных отчетов офицеру информационной безопасности в реальном времени (рис. 2). Здесь следует отметить, что системы обработки больших данных требуют мощных системных архитекторов и аналитиков, которые ранее не входили в команды ИБ-отделов предприятий.

Анализ больших данных, обрабатываемых в рамках ГосИС, можно использовать для прогнозирования новых типов атак и разработок, которые также можно монетизировать. Главная задача анализа больших данных в рамках ГосИС в целях обеспечения требуемого уровня защиты – предоставление офицерам безопасности, обслуживающим ГосИС, необходимых данных в режиме реального времени. Вместе с тем, офицер безопасности должен понимать происхождение данных, быть уверенным в подлинности и целостности анализируемой информации. По мере расширения источников анализируемых данных следует проверять достоверность каждого источника для выявления «подставленных» данных. Важно разработать нормативные документы в этой области, особенно в части сохранения конфиденциальности собранных данных, для чего целесообразно привлекать группу экспертов по ИБ.

Данные и мобильная среда

Как следует из отчета корпорации Google по проблемам безопасности платформы Android, в России уровень зараженных устройств в четыре раза выше общемирового. Согласно отчету, вредоносные программы установлены на 1% всех Android-смартфонов. В текущем году на лентах новостных агентств также появлялась информация о том, что и в США государственные служащие используют непроверенные программы с вирусами, что приводит к утечкам данных (в том числе чувствительных – вспомним историю с почтой Хиллари Клинтон).

Многие считают, что системы класса MDM (Mobile Device Management – управление мобильными устройствами) и есть решение проблемы. Действительно, MDM позволяют удаленно (централизованно) управлять множеством мобильных устройств, будь то девайсы, предоставленные сотрудникам компанией, или собственные устройства. Однако на практике не все так просто. Создание «песочниц» на собственном смартфоне не всегда поддерживается пользователем, а разношерстность любимых гаджетов часто сводит на нет применение системы. Пользователь покупает последние модели, а разработчики MDM не успевают за разработчиками гаджетов.