На презентации решения ScanFactory VM эксперты показали, как из одного окна управлять уязвимостями, характерными для внутренней сети и периметра. Представители компании-разработчика нового инструмента оценили перспективы изменения данного сегмента рынка и потенциал решения ScanFactory.

Для поиска уязвимостей на рынке представлено несколько категорий решений: внешний сканер (EASM), внутренний сканер (VM) и защита бренда (BP). Заказчикам приходится пилотировать по несколько решений из каждой категории, чтобы на основе их сравнения найти подходящий вариант, затем интегрировать инструмент в имеющиеся средства защиты. При этом выбор вендора для долгосрочного сотрудничества – вопрос доверия. Будет ли компания развивать технические характеристики продукта, располагает ли базой детекторов, необходимых для защиты инфраструктуры? Нередко это риторические вопросы.

Для поиска уязвимостей на рынке представлено несколько категорий решений: внешний сканер (EASM), внутренний сканер (VM) и защита бренда (BP). Заказчикам приходится пилотировать по несколько решений из каждой категории, чтобы на основе их сравнения найти подходящий вариант, затем интегрировать инструмент в имеющиеся средства защиты. При этом выбор вендора для долгосрочного сотрудничества – вопрос доверия. Будет ли компания развивать технические характеристики продукта, располагает ли базой детекторов, необходимых для защиты инфраструктуры? Нередко это риторические вопросы.

Утвердительный ответ есть у компании ScanFactory, заявил CEO Владимир Иванов. Вендор предлагает продукт, отвечающий запросам широкого круга заказчиков (закрывает потребности в EASM, VM и BP), при этом решение, по его словам, «не будет стоить как крыло самолета или чугунный мост». Уровень детектирования, заложенный в продукте, выше, чем в аналогичных российских решениях, утверждают в ScanFactory.

Утвердительный ответ есть у компании ScanFactory, заявил CEO Владимир Иванов. Вендор предлагает продукт, отвечающий запросам широкого круга заказчиков (закрывает потребности в EASM, VM и BP), при этом решение, по его словам, «не будет стоить как крыло самолета или чугунный мост». Уровень детектирования, заложенный в продукте, выше, чем в аналогичных российских решениях, утверждают в ScanFactory.

Предваряя разговор о новом продукте, Владимир Иванов обрисовал ситуацию на полях киберсражений, где действуют атакующие, не ограниченные в своих возможностях армии пентестеров, и защитники, одна из проблем которых – детектирование уязвимостей. У атакующих супероружие, с помощью которого они сканируют все веб-сайты, инфраструктуру и ни в чем не ограничены. Защищаться инструментами на основе открытого ПО зачастую бесполезно – такие решения не всегда отвечают нужным требованиям. Дисбаланс сил эксперт назвал причиной утечек и потерь. Если превентивно не сканировать инфраструктуру тем же ПО, ничего не увидишь.

Предваряя разговор о новом продукте, Владимир Иванов обрисовал ситуацию на полях киберсражений, где действуют атакующие, не ограниченные в своих возможностях армии пентестеров, и защитники, одна из проблем которых – детектирование уязвимостей. У атакующих супероружие, с помощью которого они сканируют все веб-сайты, инфраструктуру и ни в чем не ограничены. Защищаться инструментами на основе открытого ПО зачастую бесполезно – такие решения не всегда отвечают нужным требованиям. Дисбаланс сил эксперт назвал причиной утечек и потерь. Если превентивно не сканировать инфраструктуру тем же ПО, ничего не увидишь.

Российские решения, доступные на рынке в последние годы, оставляют желать лучшего. Процесс VM базируется на ручных действиях, без автоматической обратной связи, поэтому заказчикам приходится внедрять несколько решений, нести расходы на интеграцию, а результат все равно не дотягивает до желаемого уровня.

Брать на вооружение слабое решение, не соответствующее стандартам ИБ, – только вредить себе, поскольку такой инструмент не обнаруживает угрозы, но при этом создает бесполезную нагрузку на ИТ, оставляя «белые пятна».

Недобросовестные вендоры, по сути, зарабатывают на незнании заказчиков о наличии уязвимости и о том, насколько она критична. Зарубежные компании ежедневно выпускают полсотни новых плагинов по детектированию уязвимостей, пишут детекторы под трендовые и не только угрозы. В России многомиллиардная индустрия в сфере VM тратит деньги преимущественно на маркетинг и тем самым вредит заказчикам и сегменту в целом.

На этом фоне ScanFactory предлагает свой подход к решению задачи. Его суть – в агрегации. Компания сама сканеры не пишет, а объединяет экспертизу других продуктов, что соответствует принципу мультивендорности. Под «капотом» ScanFactory VM On-Premise сканеры ведущих коммерческих вендоров, инструменты на основе Open Source, которыми тоже пользуются пентестеры при проведении тестов и проникновении. «Мы все это объединили, чтобы дать возможность заказчику пользоваться набором возможностей. Как на Яндекс Маркете, можно выбрать сразу много товаров, так и у нас можно запускать любые сканеры, нужные заказчику», – пояснил Владимир Иванов.

Реализация данного подхода сулит заказчикам немало преимуществ. ScanFactory – крупнейшая база CVE-уязвимостей в РФ, утверждают в компании. Мультивендорное решение разрабатывалось с целью автоматизации пентеста. В его составе коммерческие сканеры, которыми пользуются хакеры.

Реализация данного подхода сулит заказчикам немало преимуществ. ScanFactory – крупнейшая база CVE-уязвимостей в РФ, утверждают в компании. Мультивендорное решение разрабатывалось с целью автоматизации пентеста. В его составе коммерческие сканеры, которыми пользуются хакеры.

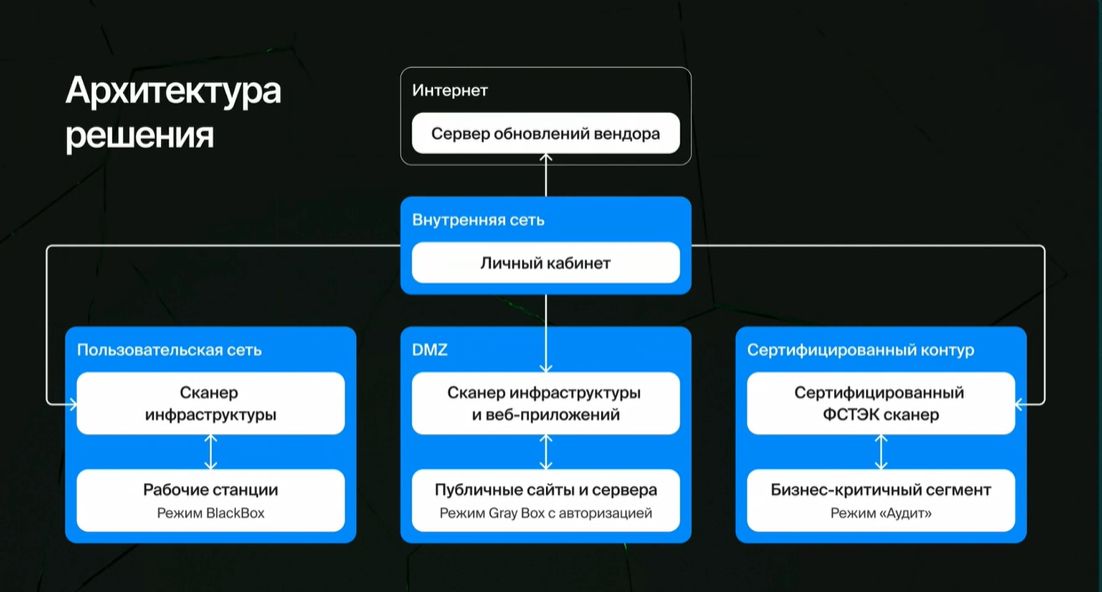

С помощью инструмента доступно сканирование внутренней сети «черным ящиком» (обычный режим пентеста). «Белым ящиком» можно сканировать хосты с авторизацией (Windows, Linux, сетевые устройства). Предусмотрены PCI DSS сканирование, детектирование уязвимостей по СРЕ, детектирование через nuclei плагины.

Пентестеры знают, что есть возможность писать собственные детектируемые правила для приложений. Разработчики решения собирают из Интернета базы плагинов в автоматическом режиме, покупают их и пишут сами. В настоящее время аккумулировано более 8 тыс. плагинов, что значительно превосходит их количество в публичных репозиториях. В составе решения также десять платных источников поддоменов (shodan, netlas и т.п.). Все это позволяет руководителю компании заявлять, что «с такой экспертизой продуктов мы сильнее, чем большинство российских решений».

Решением можно пользоваться в формате SaaS из облака вендора (эксперты-пентестеры регулярно анализируют результаты, которые выдает сканер). Характерно, что не только вендор, но и партнер может предлагать подобные услуги.

Второй вариант – режим установки на российские ОС в режиме on-premice (полностью на мощностях заказчика), без доступа в Интернет. Обновления приходят, но заказчик сам сканирует инфраструктуру с помощью всех имеющихся инструментов, управляя сканером самостоятельно.

Предусмотрена возможность масштабирования – сканировать можно любое количество раздельных сетевых сегментов. Для изолированных сегментов сети ставится агент, с помощью которого (с авторизацией или без) сканируется нужный участок. При этом обеспечивается гибкая настройка сканирования сегментов сети.

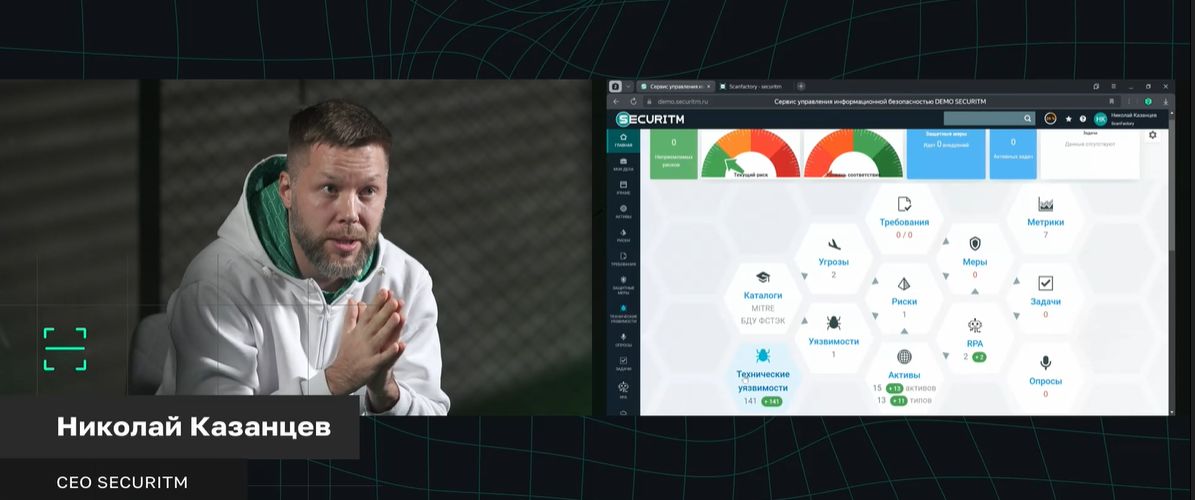

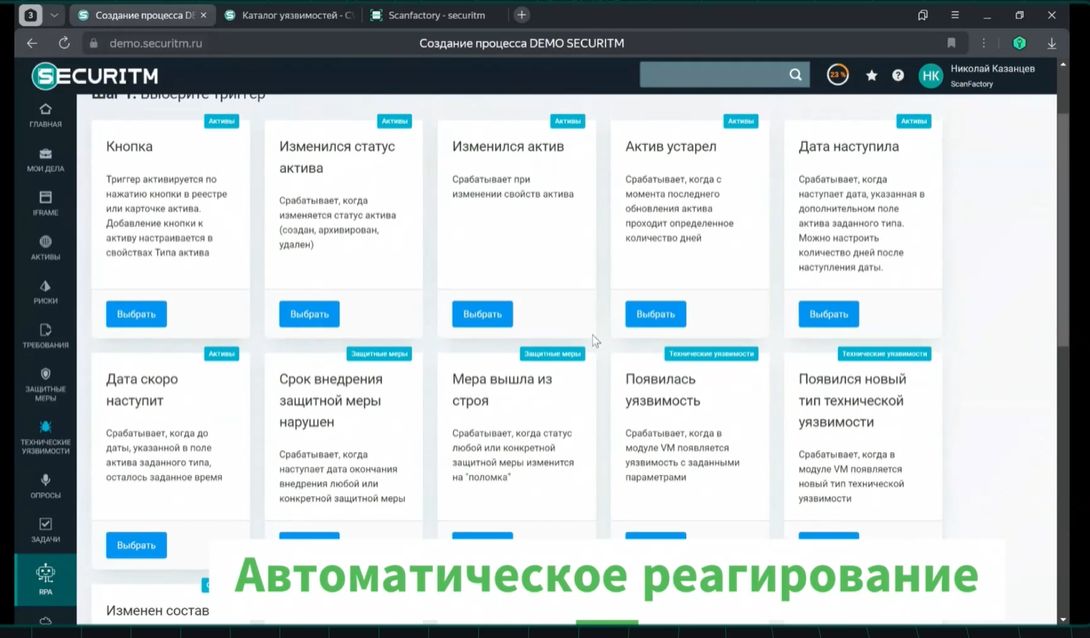

В рамках презентации решения СЕО Securitm Николай Казанцев показал, как за несколько кликов создать готовый процесс VM с двусторонней интеграцией. Компания Securitm развивает платформу для управления процессами информационной безопасности. Результатами работы таких продуктов, как ScanFactory VM On-Premise, «питаются» ИБ-системы. Знания об инфраструктуре заказчика в сочетании с интеграцией соответствующих решений приносят пользу службам информационной безопасности, что в ходе демонстрации ScanFactory + Securitm показал СЕО.

В рамках презентации решения СЕО Securitm Николай Казанцев показал, как за несколько кликов создать готовый процесс VM с двусторонней интеграцией. Компания Securitm развивает платформу для управления процессами информационной безопасности. Результатами работы таких продуктов, как ScanFactory VM On-Premise, «питаются» ИБ-системы. Знания об инфраструктуре заказчика в сочетании с интеграцией соответствующих решений приносят пользу службам информационной безопасности, что в ходе демонстрации ScanFactory + Securitm показал СЕО.

По словам экспертов, предложенное ScanFactory решение – мегаагрегатор знаний, то, к чему должны стремиться сканеры уязвимостей, когда они дают максимально экспертную, объемную информацию, то есть своевременно сигнализируют о проблемах в инфраструктуре. В ScanFactory считают, что российские заказчики достойны того, чтобы быть вооруженными лучше, чем атакующие, только в таком случае можно будет предупреждать актуальные киберугрозы.

По словам экспертов, предложенное ScanFactory решение – мегаагрегатор знаний, то, к чему должны стремиться сканеры уязвимостей, когда они дают максимально экспертную, объемную информацию, то есть своевременно сигнализируют о проблемах в инфраструктуре. В ScanFactory считают, что российские заказчики достойны того, чтобы быть вооруженными лучше, чем атакующие, только в таком случае можно будет предупреждать актуальные киберугрозы.