В Москве состоялась пресс-конференция компании Bi.Zone, на которой был представлен отчет «Threat Zone 2025», посвященный текущим тенденциям в области киберугроз в России. Эксперты компании проанализировали активность десятков группировок и выявили ключевые изменения в мотивации и методах атак на российские компании за последний год.

В Москве состоялась пресс-конференция компании Bi.Zone, на которой был представлен отчет «Threat Zone 2025», посвященный текущим тенденциям в области киберугроз в России. Эксперты компании проанализировали активность десятков группировок и выявили ключевые изменения в мотивации и методах атак на российские компании за последний год.

В 2024 г. в России наблюдалось значительное изменение в ландшафте киберугроз, о чем свидетельствует исследование «Threat Zone 2025», проведенное компанией BI.ZONE. Согласно данным, наибольшее количество кибератак пришлось на государственный сектор, который стал целью 15% всех инцидентов. Это заметное увеличение по сравнению с предыдущим годом, когда этот показатель составлял всего 9%. Финансовая отрасль занимает второе место с 13% атак (12% в 2023 г.). Транспорт и логистика остаются на третьем месте (11%), что соответствует уровню прошлого года.

Стоит отметить, что в ритейле ситуация изменилась значительно. Если в 2023 г. он был на первом месте с 15% всех атак, то в 2024 г. его доля сократилась до 4%. Компании из сферы электронной коммерции также стали жертвами кибератак в 9% случаев.

Стоит отметить, что в ритейле ситуация изменилась значительно. Если в 2023 г. он был на первом месте с 15% всех атак, то в 2024 г. его доля сократилась до 4%. Компании из сферы электронной коммерции также стали жертвами кибератак в 9% случаев.

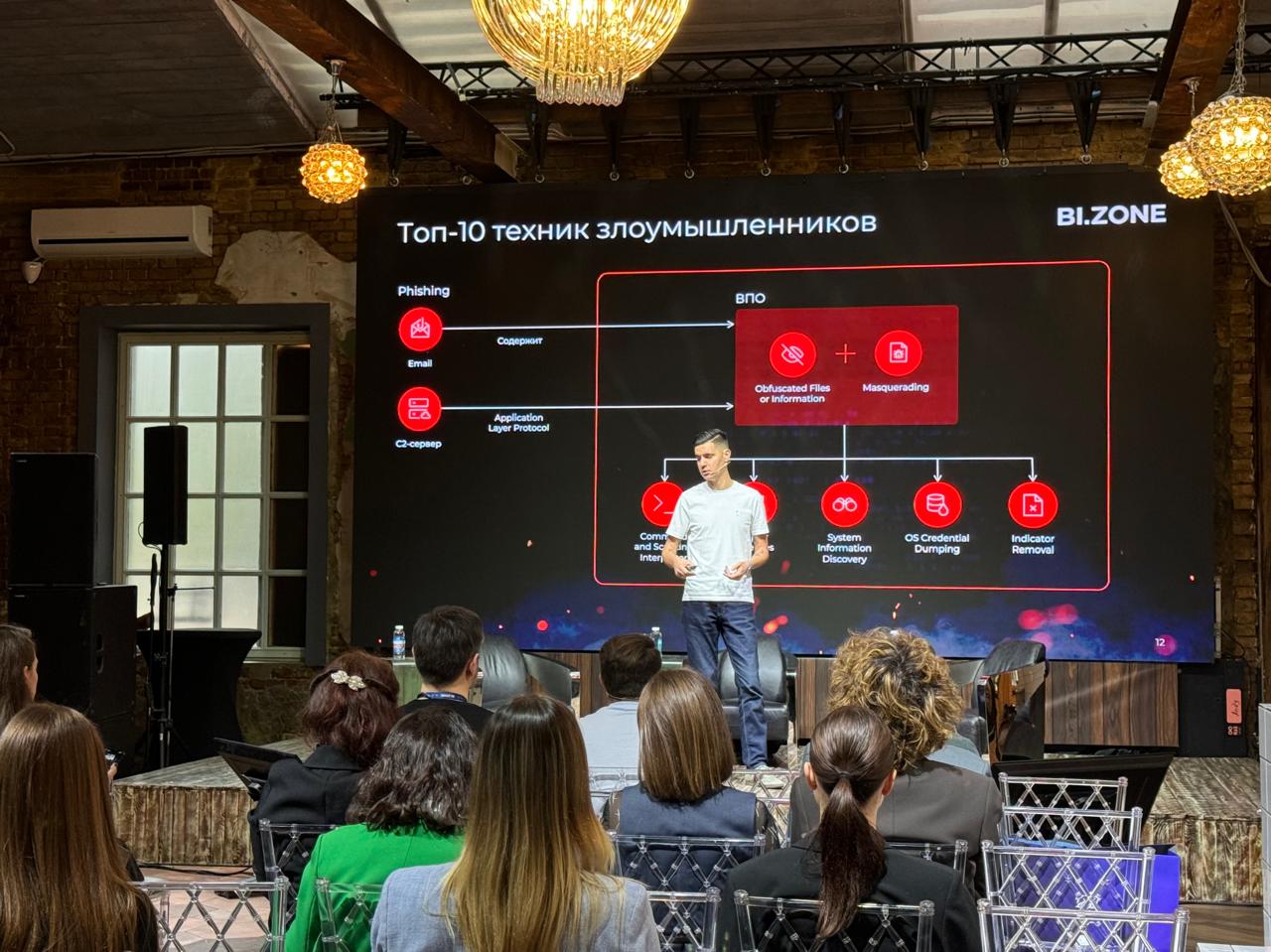

Эксперты BI.ZONE отмечают, что злоумышленники все чаще атакуют компании с целью шпионажа и по идеологическим мотивам. Несмотря на то, что преступники продолжают экспериментировать с инструментами и методами, самым популярным способом проникновения в ИT-инфраструктуру по-прежнему остается фишинг, хотя его доля и уменьшилась к концу года.

«Такие изменения во многом связаны с всплеском активности хактивистов, который пришелся на третий квартал 2024 г. В этот период каждая пятая кибератака была нацелена именно на госсектор. То, какие цели атакующие выбирают в качестве приоритетных, неизбежно влияет на их методы, инструменты и подходы. Все эти изменения и ключевые особенности ландшафта угроз отражены в исследовании Threat Zone 2025», – рассказал Теймур Хеирхабаров, директор департамента мониторинга, реагирования и исследования киберугроз, BI.ZONE.

В 2024 г. наблюдался рост хактивизма и атак с целью шпионажа, однако финансовая мотивация остается основной причиной киберпреступлений, хотя ее доля снизилась с 76% до 67%. Суммы выкупа за расшифровку данных продолжают расти, достигая десятков миллионов рублей, так как злоумышленники изучают финансовую отчетность жертв.

Доля атак с целью шпионажа возросла до 21% (с 15% в 2023 г.), и некоторые группы теперь совершают деструктивные действия в скомпрометированных системах. Хактивистские атаки также увеличились с 9% до 12%, при этом злоумышленники публикуют незаконно полученные данные и анализируют их для дальнейших атак. В 2024 г. преступники, занимающиеся хактивизмом, активно сотрудничали, что усложнило кластеризацию атак, но помогло специалистам выявлять взаимосвязи между вредоносной деятельностью.

Доля атак с целью шпионажа возросла до 21% (с 15% в 2023 г.), и некоторые группы теперь совершают деструктивные действия в скомпрометированных системах. Хактивистские атаки также увеличились с 9% до 12%, при этом злоумышленники публикуют незаконно полученные данные и анализируют их для дальнейших атак. В 2024 г. преступники, занимающиеся хактивизмом, активно сотрудничали, что усложнило кластеризацию атак, но помогло специалистам выявлять взаимосвязи между вредоносной деятельностью.

В 2023 г. фишинг оставался основным методом доступа к ИT-инфраструктуре, начиная с 68% целевых атак на российские организации. Однако к концу 2024 г. данный показатель снизился до 57%. При этом возросла доля фишинговых рассылок от имени государственных организаций: в первом полугодии такие письма составляли 4% общего объема, а к концу года – уже 8%. Это связано с увеличением атак на государственный сектор, где злоумышленники стараются сделать свои письма максимально правдоподобными.

На втором месте по популярности методов проникновения оказались легитимные учетные записи, которые киберпреступники получают через стилеры, перебор паролей и утечки данных (27%). Третьим методом стали атаки на уязвимости в общедоступных приложениях (13%).

Хотя и в 2024 г. атаки через подрядчиков составили всего 5% общего числа, они представляют собой серьезную угрозу: успешная компрометация даже одного подрядчика позволяет преступникам получить доступ к конфиденциальным данным множества компаний. Это подтверждается данными сервиса мониторинга и реагирования на инциденты BI.ZONE TDR: в 2024 г. количество киберинцидентов, связанных с атаками через подрядчиков, выросло почти в два раза. При этом в зоне риска оказываются не только крупные, но и небольшие провайдеры.

Эксперты также рассказали, что злоумышленники активно используют коммерческое вредоносное ПО с русскоязычных форумов и экспериментируют с различными инструментами. Применение непопулярных и легитимных программ, а также фреймворков постэксплуатации позволяет им обходить средства защиты и повышает шансы на успешные кибератаки. Атакующие используют легитимное ПО для туннелирования трафика, что обеспечивает персистентный доступ к скомпрометированным системам. Они также загружают интерпретаторы, в частности, Python или NodeJS, что затрудняет обнаружение вредоносной активности. Коммерческое вредоносное ПО из теневых форумов и телеграм-каналов остается популярным среди атакующих, позволяя им получать готовые инструменты без необходимости разработки.

Итоги подвел Михаил Прохоренко, руководитель управления по борьбе с киберугрозами компании BI.ZONE. Эксперт отметил, что к 2025 г. главные угрозы будут связаны с более сложными атаками хактивистских кластеров, причем фокус этих атак сместится на шпионаж. Также сохранится высокий риск кибератак с целью получения выкупа, причем запрашиваемые злоумышленниками суммы будут расти. Важно отметить, что количество атак на Linux-системы возрастет, что связано с увеличением их доли на рынке из-за импортозамещения. Киберпреступники продолжат экспериментировать с инструментами, используя более редкие решения для повышения шансов на успешное развитие атаки. В ответ на новые вызовы продвинутые средства мониторинга, такие как XDR-решения, будут играть ключевую роль в защите.

Конференция BI.ZONE подчеркивает важность адаптации киберзащиты в условиях меняющихся угроз. Отчет «Threat Zone 2025» демонстрирует рост атак на государственный сектор и финансовую отрасль, что требует повышенного внимания со стороны организаций к вопросам безопасности. Учитывая динамику киберугроз, компании должны активно внедрять современные решения для защиты своих информационных систем и минимизации рисков.