7 декабря 2016 г. российская компания Qrator Labs, специализирующаяся на противодействии DDoS-атакам и обеспечении доступности интернет-ресурсов, и разработчик решений для защиты веб-приложений от хакерских атак и поиска уязвимостей Wallarm пригласили журналистов отечественных ИТ-изданий на дружескую беседу, в неформальной обстановке которой обсудили последние (произошедшие летом и осенью 2016 г.) события в мире ботнетов.

Главными спикерами мероприятия стали Александр Лямин, глава компании Qrator Labs, и Степан Ильин, директор по развитию бизнеса Wallarm. Как заявили эксперты, в этом году случилось именно то, о чем они предупреждали представителей ИТ-отрасли, а именно: бездумное подключение разнообразных устройств к глобальной сети послужило созданию самого крупного ботнета за всю историю – Mirai. Под этим названием скрывается ботнет, образованный сломанными (скомпрометированными) IoT-устройствами, основной костяк которых, по признанию Александра Лямина, составили китайские «умные» веб-камеры и видеопроигрыватели.

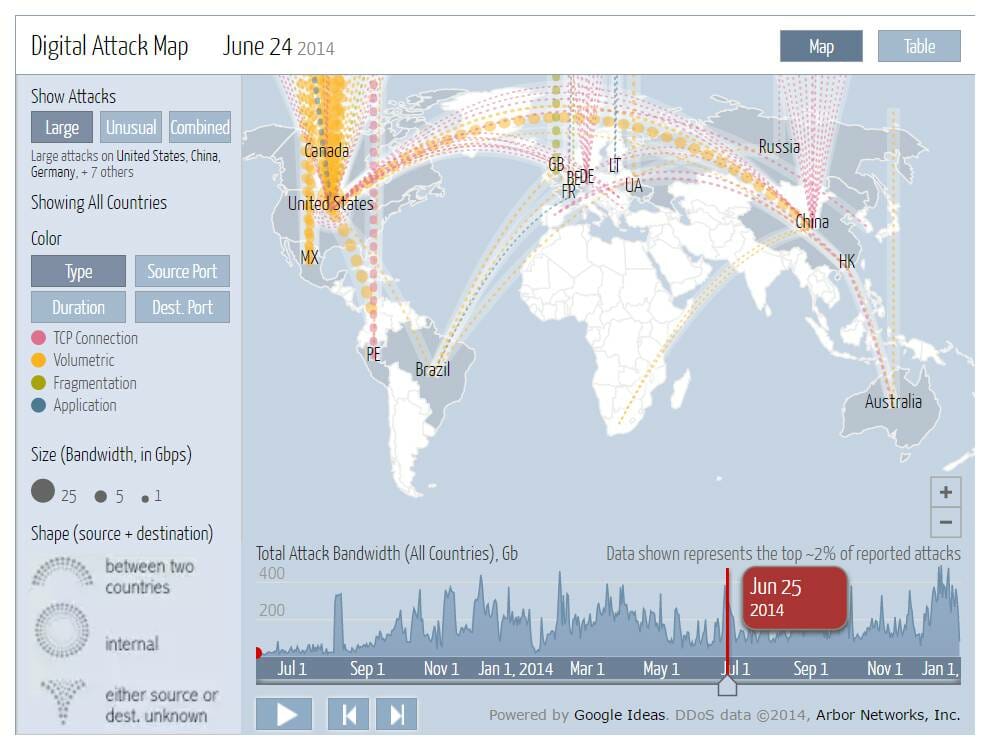

Собственно говоря, события происходили сравнительно недавно: в сентябре текущего года после публикации статьи независимого блоггера Брайана Кребса (англ. Brian Krebs) о группировках, которые продают услуги ботнетов для осуществления DDoS-атак, автору пришло «миролюбивое предложение» убрать материал с веб-сайта. Брайан Кребс, видимо, не понял, что это было предложение, от которого нельзя отказываться, и проигнорировал послание. Через некоторое время его сайт сам стал жертвой DDoS-атаки, трафик которой на пике достиг 665 Гбит/с, что делает ее одной из самых мощных известных DDoS-атак.

Поскольку хостер отказался дальше бесплатно предоставлять свои услуги, сайт пришлось на некоторое время закрыть, пока не был найден новый хостер. Особую пикантность ситуации придало то обстоятельство, что защитой сайта занималась знаменитая компания Akamai Technologies, CDN-серверы которой используются именно для отражения DDoS-атак. Как выяснилось, даже этому интернет-монстру DDoS-атака Mirai оказалась не по зубам. Исследования показали, что по состоянию на 23 сентября, когда атака достигла пика интенсивности, в Интернете можно было найти более 560 тыс. устройств, уязвимых к подобному типу атак.

Прокачав мускулы на несчастном Брайане Кребсе, сайт которого потом пришлось спасать буквально «всем интернет-миром» (как справедливо заметил Александр Лямин, это было делом чести, поскольку нельзя ущемлять свободу слова в Глобальной сети), ботнет Mirai решил найти себе дичь покрупнее. В пятницу, 21 октября 2016 г. произошла мощная распределенная атака на отказ в обслуживании против Dyn DNS, оператора DNS в США. Атака проходила в две волны: первая длилась с 11:10 до 13:20, вторая – в промежутке между 15:50 и 17:00 (UTC, всемирное координированное время). Хотя инженерам удалось оперативно принять меры для отражения атаки, она все же сказалась на пользователях. Последствия атаки можно было заметить вплоть до 20:30 того же дня.

Обе волны атаковали серверы компании, которые находились в различных регионах – от Азии до США. Атака была усилена спровоцированным ею потоком повторных запросов от миллионов различных компьютеров по всему миру. Спровоцированные запросы через IP и UDP на порт 53 превышали нормальный трафик в 40–50 раз (без учета тех запросов, которые не смогли добраться до серверов компании в результате принятых защитных мер и перегрузки каналов связи). В результате атаки возникли проблемы с доступом ко многим веб-сайтам, в частности, Twitter, Etsy, Github, Soundcloud, Spotify, Heroku, и др.

Проведенное компанией расследование показало, что костяк атаки опирался на пул из 100 тыс. IoT-устройств, управляемых вредоносным ПО Mirai.

Интересно отметить, что уже в октябре в Интернете были опубликованы исходные тексты использованного вредоносного ПО. Как считает Александр Лямин, это было сделано кем-то из компаний, работающих в сфере безопасности, с единственной целью – попытаться снизить риски последующих атак, раскрыв код Mirai.

По заявлению Александра Лямина и Степана Ильина, Интернет уже больше никогда не будет прежним. Как же нам жить и строить цифровой бизнес в эпоху Интернета вещей? На этот простой, казалось бы, вопрос, как выяснилось, нет ясного и четкого ответа.

Одной из главных проблем в данной области остается пресловутый человеческий фактор. Как утверждает Степан Ильин, до сих пор огромное количество домашних владельцев интернет-девайсов (маршрутизаторов, веб-камер и пр.) не меняют сразу же стандартный пароль, предустановленный на устройстве производителем. Существует примерно 80–90 стандартных комбинаций символов, которые используются на них в качестве паролей по умолчанию, и злоумышленники первым делом сканируют Интернет, чтобы найти такие беззащитные девайсы.

Увы, но проблема не только в домашних пользователях, которые, кстати говоря, и не должны быть «системными администраторами». Беда в том, что огромное количество настоящих дыр (пишем это слово здесь без кавычек!) оставляют в интернет-устройствах сами производители. Иногда это делается с «благими намерениями», которыми, как известно, вымощена дорога в «интернет-Ад». Вендоры зачастую намеренно оставляют в прошивках роутеров и других сетевых устройств бэкдоры, чтобы можно было зайти на устройства для их сервисного обслуживания, отладки, восстановления и пр. Они наивно полагают, что такие бэкдоры сложно найти, но злоумышленники спокойно отыскивают подобного рода лазейки, декомпилируя код.

Далее, Александр Лямин и Степан Ильин привели пример, когда крупнейший немецкий провайдер занимался тем, что производил удаленный автоматический (опять же, с вполне благими целями) апдейт прошивок на 900 тыс. маршрутизаторов. В результате под ударом оказались ничего не подозревающие пользователи.

С апдейтами вообще, как выяснилось, связано много возможных неприятностей. Так, когда вендор выпускает свежую прошивку для роутера, он обычно сопровождает ее подробным описанием исправлений – перечисляет закрытые дыры. Однако именно это и позволяет злоумышленникам находить лазейки. В самом деле, не все же пользователи моментально накатывают на свои устройства свежие прошивки, а злоумышленники, получив в свои руки описание исправлений, тут же начинают сканировать Интернет на наличие указанных в описании дыр. Таким образом сами вендоры подсказывают им, в каком направлении имеет смысл «работать».

Так как же нам бороться со всеми этими напастями? Может быть, продавать только сертифицированные устройства? По мнению Александра Лямина, это не выход, поскольку сертификация однозначно играет против бизнеса. Дело в том, что процесс сертификации устройства занимает много времени, да и денег стоит, удорожая таким образом производство девайсов.

Кроме того, сертифицировать необходимо не только «железо», но и программное обеспечение, а именно тут и скрываются новые проблемы. Положим, что какой-либо добросовестный производитель произведет сертификацию своего роутера и прошивки к нему. Давайте зададим себе простой вопрос: сколько времени пройдет до появления новой прошивки, в которой будут исправлены вновь открытые баги и дыры в безопасности? Правильно, не так уж много. Тогда вендору снова придется проходить процедуру сертификации.

А злоумышленнику не нужно никого ждать. Как справедливо указывают представители Qrator Labs и Wallarm, в мире ботнетов счет идет на часы, в прямом смысле слова. По утверждению Степана Ильина, простейшие тесты показывают, что сегодня интернет-устройство способно «прожить» в спокойной обстановке около 5 минут – после этого происходит первая попытка его взлома.

Экспоненциальное увеличение количества IoT-устройств в ближайшие годы не сулит нам в этом смысле ничего хорошего. По заявлению представителей Qrator Labs и Wallarm, уже в следующем году можно ожидать катастрофические атаки на различные секторы – банковскую сферу, энергетические предприятия и пр.

Возможно, самое печальное, что наши компании психологически не готовы воспринимать серьезность этих угроз. Александр Лямин заметил, что российские банки, которые недавно подверглись атаке, были заранее предупреждены (в том числе и главой компании Qrator Labs), но не предприняли никаких защитных мер адекватного характера. Компании используют устаревшие инструменты и методологию, которая уже не может защитить их от тех же ботнетов.

Как считает Александр Лямин, корпорациям необходимо не только обращаться за помощью к таким экспертам, каковым сегодня является та же Qrator Labs, но и обязательно нанимать третьи компании для тестирования ИТ-инфраструктуры. Кроме того, нужно думать и о том, как можно регулировать все эти процессы на государственном и межгосударственном (ICANN) уровнях.