Кибероружие АНБ

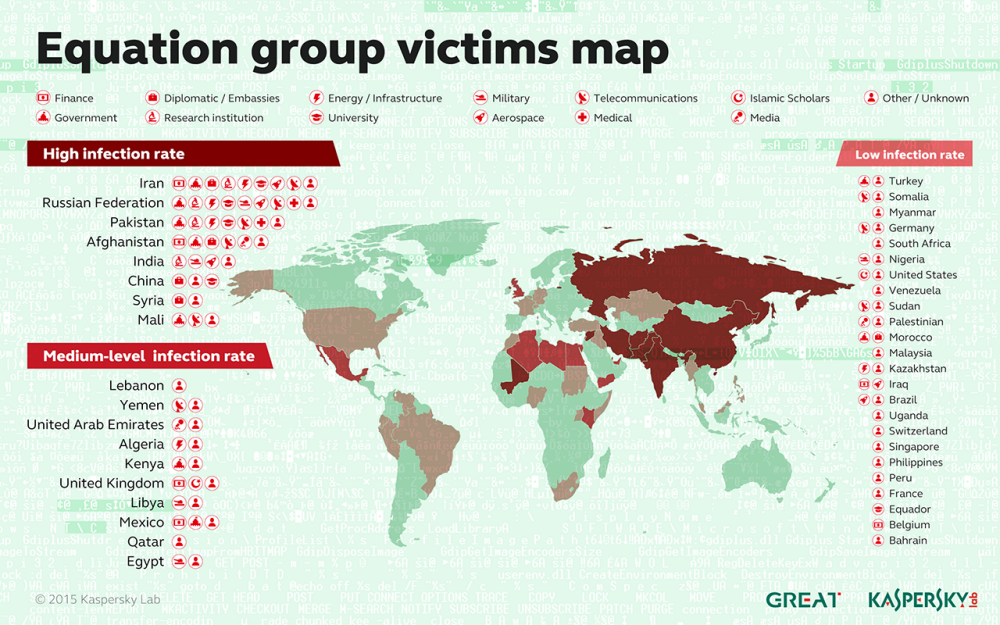

В августе хакерская группа, именующая себя The Shadow Brokers, опубликовала сведения о том, что ею была взломана хакерская группа Equation Group, которую еще в 2015 г. сотрудники «Лаборатории Касперского» упоминали в качестве разработчиков кибероружия для АНБ – его использовали, в частности, в таких компаниях кибершпионажа, как Stuxnet и Flame. Хакеры из The Shadow Brokers якобы взломали серверы Equation Group и скачали оттуда разработанное группой оружие для АНБ. Теперь любой желающий может приобрести соответствующий файл за 1 млн BTC (примерно 500 млн долл.). В доказательство справедливости своих слов часть архива была выложена в открытом виде, что позволило независимым экспертам проанализировать предложенные хакерами утилиты.

Эксперты «Лаборатории Касперского», в частности, обнаружили в архиве неизвестные ранее эксплойты для уязвимостей в программном обеспечении Cisco, Fortigate, Juniper, TOPSEC и Watchguard. Причем инструменты под названием BANANAGLEE и EPICBANANA упоминаются также в документах, опубликованных ранее Эдвардом Сноуденом. Однако разработка некоторых инструментов датируется уже октябрем 2013 г., т. е. после публикации откровений Сноудена. Компания Cisco уже опубликовала обновление для своих продуктов Cisco ASA, в которых были обнаружены неизвестные уязвимости. Другие упомянутые в архиве компании также подготовили исправления для своих продуктов.

Журналисты тут же заподозрили, что за The Shadow Brokers стоят российские спецслужбы, которые якобы пытаются отвлечь общественность от взлома почты демократической партии. Однако профессор Иллинойского института Шломо Энгельсон, который специализируется на анализе текстов, уверяет, что текст аукциона The Shadow Brokers составлен носителем американского английского, который намеренно вносил опечатки в сообщение, чтобы имитировать «иностранный акцент». Эта информация противоречит гипотезе о «российском следе». Высказывается даже гипотеза, что архив опубликовали внутренние сотрудники, видимо, Equation Group, с целью заработать денег. Похоже, американские спецслужбы так и не научились контролировать «собственных» хакеров.

Выбор за хакерами

Выбор за хакерами

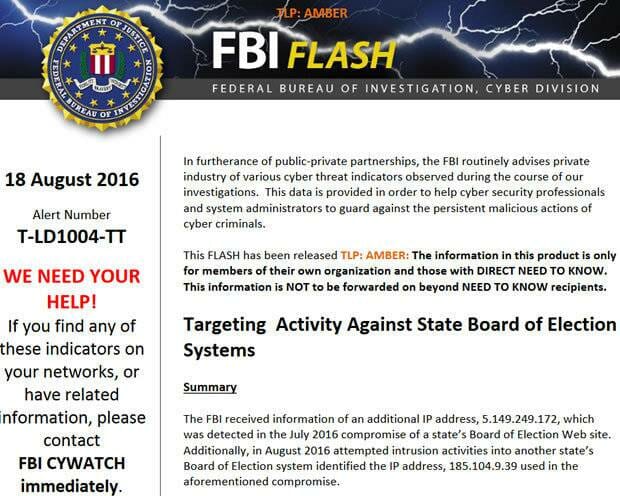

Компьютерный департамент ФБР опубликовал предупреждение, что сайты электронного голосования в двух штатах – Иллинойс и Аризона – были взломаны неизвестными. В результате персональные данные граждан США, которые регистрировались на сайте, возможно, были украдены. ФБР не исключает, что системы электронного голосования в других штатах также могут быть подвержены кибератакам.

Подробностей о взломе голосования в Аризоне не публикуется, но про Иллинойс представлено достаточно детальная информация. Дело в том, что сайт голосования данного штата в июле не работал в течение десяти дней – не заметить этого было сложно. В опубликованном сообщении указывается, что хакеры использовали коммерческий сканер веб-уязвимостей для платформы Acunetix с широкими возможностями по поиску SQL-инъекций. Под такое определение подходит, в частности, российская разработка MaxPatrol компании Positive Tecnologies, которая как раз и отличается уникальным механизмом поиска неизвестных уязвимостей типа SQL-инъекции. Возможно, именно потому и возник в этой истории российской след, хотя купить такой сканер можно и за пределами России – продукт достаточно популярен. Для доступа к данным было использовано два продукта с открытыми кодами: SqlMap – для выкачивания данных из уязвимой базы и DirBuster – для поиска скрытых файлов и каталогов. С помощью этих инструментов хакерам удалось скачать персональные данные 200 тыс. зарегистрированных на сайте пользователей. Отмечено также, что атака была выполнена с IP-адресов двух операторов виртуального хостинга – из Болгарии и Нидерландов.

Если бы США присоединилась к Евроконвенции по персональным данным, и у разработчиков сайта были бы требования по защите ПДн, аналогичные требованиям 152-ФЗ, то им пришлось бы разделить базу данных CMS-системы веб-сервера и базу персональных данных голосующих, что исключило бы возможность для нападающих получить доступ к критически важным данным с помощью указанного набора хакерских инструментов.

Проведенная атака заставила разработчиков систем электронного голосования задуматься о том, как обеспечить защиту систем голосования, сохранив доверие к результатам. В частности, журнал Dark Reading выделил шесть компонентов систем для голосования, которые желательно улучшить: сами машины-считыватели бланков; защита регистрационных баз; защита критической для голосования инфраструктуры; защита серверов электронной почты; обеспечение надежного функционирования системы голосования; защита от внутреннего мошенничества. Вполне возможно, что часть этих элементов будет модернизирована уже в ходе голосований в рамках текущей президентской кампании.

В других странах также начинается переосмысление требований к безопасности систем для голосования. В частности, в эстонском издании Estonian Cyber Security News появилась статья, где предлагается пересмотреть эстонскую систему голосования, в частности, добавить в нее дополнительную идентификацию, например по Mobile-ID. Кроме того, рекомендуется провести качественный аудит кода системы голосования, чтобы найти максимально возможное количество уязвимостей. При этом эстонцы по-прежнему предпочитают иметь систему для голосования с открытыми исходными кодами, чтобы любой желающий мог проверить качество программирования и быть уверен, что программа не делает ничего лишнего. Именно в этом и заключается возможность повысить доверие к электронной системе для голосования. Забавно, что в анонимном комментарии к статье указывается, что Финляндия заморозила развитие своей системы электронного голосования.

Атаки на SWIFT

Атаки на SWIFT

Информационное агентство Reuters опубликовало сообщение о том, что сотрудники SWIFT разослали предупреждения банкам, которые взаимодействуют с данной организацией, об участившихся случаях мошенничества с помощью сообщений, отправляемых через систему SWIFT. Утверждается, что некоторые банки были атакованы и уже понесли убытки, поэтому всем участникам SWIFT настоятельно рекомендуется обеспечить информационную безопасность инфраструктуры, которая взаимодействует с системой SWIFT.

Организация, в частности, установила последний срок на обновление программного обеспечения терминалов SWIFT, в котором интегрированы такие инструменты защиты, как контроль пользователей, работающих с терминалами, более строгие правила формирования паролей и интеграция механизмов обнаружения вредоносной активности в компьютерах, где установлено программное обеспечение SWIFT. Переход на новую версию программного обеспечения рекомендуется завершить до 19 ноября. В случае невыполнения этих рекомендаций SWIFT будет публиковать сведения о случаях мошенничества в банках, не выполняющих требования по информационной безопасности.

Следует отметить, что атаки на различные банки с помощью сообщений SWIFT уже проводились несколько раз. В частности, известно об атаке на эквадорский банк Banco del Austro, из которого злоумышленники смогли похитить 12 млн долл., и о попытке украсть аналогичным способом деньги из вьетнамского банка Tien Phong Bank. Последняя атака была пресечена. Эти инциденты случились в 2015 г. А в начале 2016 г. произошел самый известный инцидент – вывод через систему SWIFT 81 млн долл. из национального банка Бангладеш. Операция была проведена путем взлома коммутатора за 10 долл. и заражения терминала SWIFT вредоносным ПО. Злоумышленники предварительно послали в SWIFT предупреждение о переводе больших сумм денег, но отправлены они были в длинные выходные, поэтому затерялись среди сообщений о мелких транзакциях. В предупреждении сообщалось, что в июле попытки воспользоваться этой схемой мошенничества возобновились, стали достаточно массовыми, и несколько банков потеряли значительные средства.

Ситуация становится настолько серьезной, что это может угрожать всей мировой банковской системе, поскольку клиентами SWIFT являются национальные банки разных стран. Для решения проблемы шесть демократических сенаторов рекомендовали президенту США Бараку Обаме поднять тему кибербезопасности мировой финансовой системы на саммите G20 в Пекине. Как отметил сенатор от Мичигана Гари Петерс, «международная финансовая система является основой для международной торговли, а киберпреступники – независимо от того, действуют они самостоятельно или поддерживаются каким-нибудь государством, – угрожают ее стабильности».

Дела сердечные

Дела сердечные

Инвестиционная компания Muddy Waters Research обнародовала сведения об уязвимостях в кардиостимуляторах и дефибрилляторах компании St. Jude Medical. Уязвимости были обнаружены сотрудниками компании MedSec, штаб-квартира которой располагается на Майами. В исследовании утверждается, что в устройствах St. Jude Medical есть уязвимости, которые позволяют манипулировать ритмом работы кардиостимулятора и полностью разрядить встроенную батарейку.

Собственно, давно известно, что уязвимости в таких устройствах, как кардиостимуляторы, есть, и они, как правило, очень опасны. Причем иногда даже для самих исследователей, которые эту уязвимость обнаружат. В частности, два года назад один из хакеров – Джек Барнаби, нашедший уязвимость в кардиостимуляторе и планирующий выступить с сообщением о ней на конференции Black Hat, неожиданно скончался при загадочных обстоятельствах за несколько дней до планируемого доклада. Пользовался ли он сам кардиостимулятором – не уточняется. Были и другие сообщения об уязвимостях.

Данный случай уникален тем, что исследователи в этот раз наняли консультанта по инвестициям – компанию Muddy Waters Research, которая будет заниматься получением прибыли от публикаций об уязвимостях. Не совсем понятно, как именно, однако после публикации сообщения об уязвимости акции St. Jude Medical подешевели на 5%, несмотря на то, что представители производителя заявили, что информация об уязвимости устройств не соответствует действительности.

Это новый способ получения прибыли на уязвимостях, который ранее использовался редко. Дело в том, что исследователи безопасности придерживались определенных правил разглашения информации об уязвимостях – они предварительно сообщали об обнаруженных проблемах производителю программного обеспечения и публиковали подробные сведения об уязвимостях уже после того, как производитель представил исправления уязвимости. Манипуляция ценой акций компании – новый способ сравнительно честного способа получения прибыли от разглашения сведений об уязвимостях, который может нарушить существующий баланс отношений между производителями и хакерами, что чревато новыми публикациями об обнаруженных уязвимостях, которые на момент публикации еще не имеют решения.

Первым делом самолеты…

Первым делом самолеты…

В журнале SecurityWeek опубликована статья Стивена Гроссмана, вице-президента по стратегии и развитию компании Bay Dynamics, под названием «Почему руководители отдела информационной безопасности нуждаются в собственном кокпитах». Автор сравнивает развитие корпоративных средств защиты с процессом становления современной системы управления полетами: «На ранних этапах развития авиации пилоты оценивали состояние двигателя по его шумам и дыму, а навигацию производили по звездам». Однако в современной авиаиндустрии такие примитивные и разрозненные системы мониторинга и управления, как были в те времена, уже не используют. На смену им пришли автоматизированные комплексные системы, которые не только сами автоматически проводят диагностику всех систем, но и подсказывают пилоту, что он должен сделать на всех этапах полета.

Аналогичный путь развития должны пройти и системы корпоративной безопасности, которые сейчас разделены на разрозненные элементы – межсетевые экраны, средства обнаружения вторжений, инструменты защиты мобильных решений, системы шифрования и многое другое. Часто решения различных производителей имеют собственные, не совместимые друг с другом системы управления, поэтому даже комплексные решения разделены по системам управления. Однако руководители отделов ИБ (CISO) как участники совета директоров должны иметь общую картину состояния защищенности информационных систем, без чего не построить современный «лайнер» цифрового предприятия.

Компания Bay Dynamics совместно с Osterman Research провела исследование того, каким образом информация по киберрискам предоставляется членам советов директоров различных компаний. По данным исследования, 59% опрошенных отметили, что руководители ИБ были уволены из-за того, что не предоставили руководству актуальную информацию о состоянии защищенности информационных систем. Зачастую такая информация является настолько технически сложной, что члены совета директоров не могут принять адекватное решение по снижению киберрисков. Чтобы наглядно и оперативно предоставлять информацию о защищенности корпоративных ИС, CISO должен иметь собственный кокпит, иначе компании придется «лететь» вслепую, без приборов.

http://resources.infosecinstitute.com/hacked-nsa-linked-hacking-unit-equation-group/

http://arstechnica.com/security/2016/08/hints-suggest-an-insider-helped-the-nsa-equation-group-hacking-tools-leak/

http://securityaffairs.co/wordpress/33637/cyber-crime/the-equation-group-atp.html

http://www.securityweek.com/why-chief-information-security-officers-need-their-own-cockpits

https://www.yahoo.com/news/fbi-says-foreign-hackers-penetrated-000000175.html

http://arstechnica.com/security/2016/08/after-illinois-hack-fbi-warns-of-more-attacks-on-state-election-board-systems/

http://www.darkreading.com/endpoint/6-ways-to-hack-an-election/a/d-id/1326762?_mc=RSS_DR_EDT

https://cybersec.ee/2016/08/02/estonian-internet-voting-system-to-be-rewritten-from-scratch/

http://www.reuters.com/article/us-cyber-heist-swift-idUSKCN11600C

http://www.muddywatersresearch.com/research/stj/mw-is-short-stj/

http://www.scmagazine.com/medsec-goes-its-own-way-with-medical-device-flaw/article/518822/

http://www.reuters.com/article/us-hacker-death-idUSBRE96P0K120130726