Среди многочисленных актуальных тем в сфере ИБ (персональные данные, коммерческая тайна, подключение к госсистемам и др.) одной из наиболее злободневных остается задача обеспечения безопасности критической информационной инфраструктуры. Об этом шла речь на заседание секции «Информационная безопасность на предприятии: нововведения, законодательство, надзор», которая прошла в рамках Недели «Техэксперт» «Современная промышленность: актуальные изменения законодательства – 2025 и будущие тренды».

Среди многочисленных актуальных тем в сфере ИБ (персональные данные, коммерческая тайна, подключение к госсистемам и др.) одной из наиболее злободневных остается задача обеспечения безопасности критической информационной инфраструктуры. Об этом шла речь на заседание секции «Информационная безопасность на предприятии: нововведения, законодательство, надзор», которая прошла в рамках Недели «Техэксперт» «Современная промышленность: актуальные изменения законодательства – 2025 и будущие тренды».

ФСТЭК – один из основных регуляторов в области КИИ – выявил в прошлом году более 500 нарушений в сфере категорировании объектов критической информационной инфраструктуры. По результатам контроля субъектов КИИ выяснилось, что для 49% субъектов характерен низкий уровень защищенности, для 31% – средний, для 11% – базовый (имеется в виду соблюдение набора требуемых мер защиты).

Итоги мониторинга подталкивают к тому, чтобы стимулировать субъекты к повышению уровня безопасности. Такая роль отводится, в частности, планируемым нормативно-правовым актам, регулирующим вопросы сертификации средств защиты, безопасной разработки, аттестации, моделирования угроз, определяющим требования к государственным системам и т. д.

В текущем году ожидается немало изменений: в частности, планируется создание личных кабинетов для субъектов КИИ, что позволит оптимизировать их взаимодействие с контролирующими органами в части проверок. Так что, этот год не будет скучным – с точки зрения новых нормативных актов, требований и рекомендаций, заметил генеральный директор компании OvodovCyberSecurity Александр Оводов, который выступил в роли модератора сессии.

Характеризуя ситуацию в сегменте КИИ, эксперт обратил внимание на слабую активность в части предоставления информации в банк данных уязвимостей ФСТЭК. Производители ПО не торопятся сообщать об уязвимостях, выявляемых в выпускаемом ими программном обеспечении. Данное обстоятельство – один из фокусов регулирующего воздействия ФСТЭК.

За последнее время стало известно о большом количестве атак на цепочки поставок – ИТ-компании, которые работают с субъектами КИИ. Модератор обратился к аудитории с вопросом, знают ли они (уверены ли), что относятся к субъектам КИИ. Многие затруднились с ответом, даже несмотря на наличие в организациях информационных систем, функционирующих в сфере металлургии, горнорудной, химической, атомной промышленности, топливно-энергетическом комплексе, энергетике, на транспорте, в связи, финсекторе, здравоохранении, оборонной промышленности.

Анонс изменений

На сессии шла речь о внесенных и предстоящих изменениях в нормативные акты регуляторов. В частности, ожидается издание документов, определяющих порядок аккредитации, контроля за деятельностью центров госсистемы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ (ГосСОПКА). По оценкам экспертов, одно из возможных требований по аккредитации – допуск к гостайне. Процедура аккредитация будет включать документарную проверку соискателя, а также теоретическую и практическую проверку знаний работников центра.

Взаимодействие аккредитованных центров и НКЦКИ будет осуществляться только через техническую инфраструктуру. Аккредитация будет действовать на протяжении пяти лет. Каждый год аккредитованные центры ГосСОПКА будут проходить контрольные процедуры в другом аккредитованном центре по принципу взаимопроверки коллег.

Аккредитация будет осуществляться по четырем направлениям: обнаружение, реагирование, пентесты, координация центров ГосСОПКА.

Действующие нововведения

На сессии был представлен обзор нормативных изменений, которые уже вступили в силу. Ранее для субъектов КИИ действовало послабление в части взаимодействия с Единой биометрической системой (применительно к данным сотрудников). Самый распространенный пример – система контроля управления доступом на предприятии, получившая распространение во времена ковида.

До прошлого года ряд учреждений, например образовательных, не были обязаны хранить все биометрические векторы в ЕБС. С принятием новых нормативных актов это правило, а точнее исключение, утратило силу. К основным биометрическим признакам относятся лицо и голос. Теперь компании, которые осуществляют биометрическую идентификацию сотрудников, обязаны взаимодействовать с ЕБС.

Комментируя обновленные редакции нормативных актов, эксперт обратил внимание на Указ Президента РФ № 250. Пункт, предусматривающий аккредитацию центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ, дополнен положениями следующего содержания: «Установить требования к таким центрам, определить порядок их аккредитации, в том числе порядок приостановления процедуры аккредитации, приостановления действия аккредитации и отзыва аккредитации, а также установить требования к аккредитованным центрам». Отсутствие данных формулировок сдерживало процесс создания центров ГосСОПКА, поскольку не было определено, кто устанавливает требования к ним.

Широко известна норма о том, что с 1 января 2025 г. запрещено использовать иностранные средства защиты информации (из недружественных государств). После ее введения регуляторы столкнулись с тем, что компании и предприятия стали пользоваться внешними сервисами, в том числе зарубежными. Согласно обновленным нормативно-правовым актам, такими сервисами (услугами или работами, выполняемыми иностранными юрлицами) теперь также нельзя пользоваться.

С 1 сентября 2024 г. запрещено покупать и эксплуатировать для значимых объектов (!) КИИ недоверенные программно-аппаратные комплексы (ПАК). Критерии доверенности ПАК: включен в реестр Минпромторга и реестр отечественного ПО, сертифицирован ФСТЭК (если выполняет функции защиты). Полный переход должен быть осуществлен в срок до 1 января 2030 г.

Новые недоверенные ПАК приобретать нельзя, но находящиеся в эксплуатации использовать можно. Единственное послабление из этого правила гласит: покупка возможна при наличии заключения об отнесении продукции к промышленной, не имеющей произведенных в России аналогов. Не без оснований эксперт предположил, что это, пожалуй, исключительный случай, а в отношении средств защиты информации в принципе нереальный, поскольку основные средства защиты информации в нашей стране выпускаются, и качество их достойное.

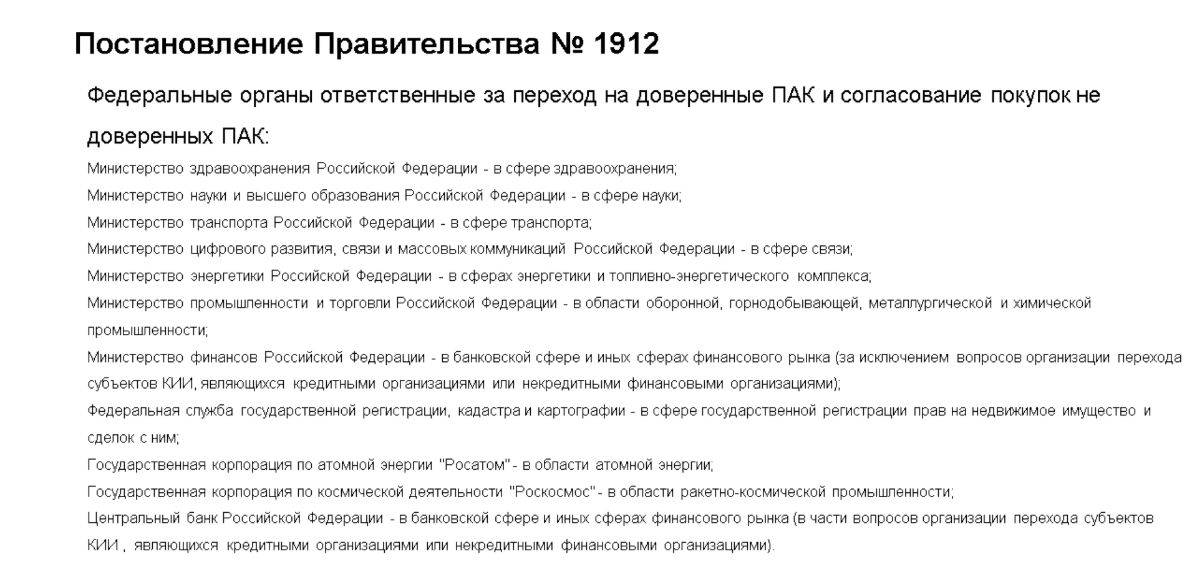

Постановлением Правительства РФ № 1912 определены федеральные органы, госкорпорации, ответственные за переход на доверенные ПАК и согласование покупок недоверенных по каждой сфере деятельности.

До 1 января субъекты КИИ были обязаны направить в федеральный орган исполнительной власти копию плана перехода на доверенные ПАК (по действующим значимым объектам КИИ). В отношении новых ЗО КИИ, получивших или изменивших категорию после 1 сентября 2024 г., копия плана должна быть направлена в течение четырех месяцев. Данное требование – не разовая история. При каждом изменении категории объекта нужно будет повторять процедуру, так как внесение изменений в план перехода выполняется путем утверждения плана в новой редакции.

До 1 января субъекты КИИ были обязаны направить в федеральный орган исполнительной власти копию плана перехода на доверенные ПАК (по действующим значимым объектам КИИ). В отношении новых ЗО КИИ, получивших или изменивших категорию после 1 сентября 2024 г., копия плана должна быть направлена в течение четырех месяцев. Данное требование – не разовая история. При каждом изменении категории объекта нужно будет повторять процедуру, так как внесение изменений в план перехода выполняется путем утверждения плана в новой редакции.

Со следующего, 2026 г., субъектам КИИ предстоит ежегодно в срок до 1 марта направлять отчет о том, как реализуется план перехода на доверенные ПАК за прошедший год.

Нововведения коснулись и порядка категорирования объектов КИИ. Из постановления Правительства РФ № 127 исключен пункт о необходимости составления перечня объектов КИИ. Теперь при появлении нового объекта или в случае, если категорирование не проводилось, требуется категорировать его сразу и результаты направлять во ФСТЭК.

Данное изменение объясняется тем, что ранее у предприятий и организаций, направивших регулятору перечень КИИ, был временной зазор на осуществление самой процедуры категорирования. Поскольку Закон действует не первый год, надобность в дополнительном времени для проведения категорирования отпала.

Меры защиты

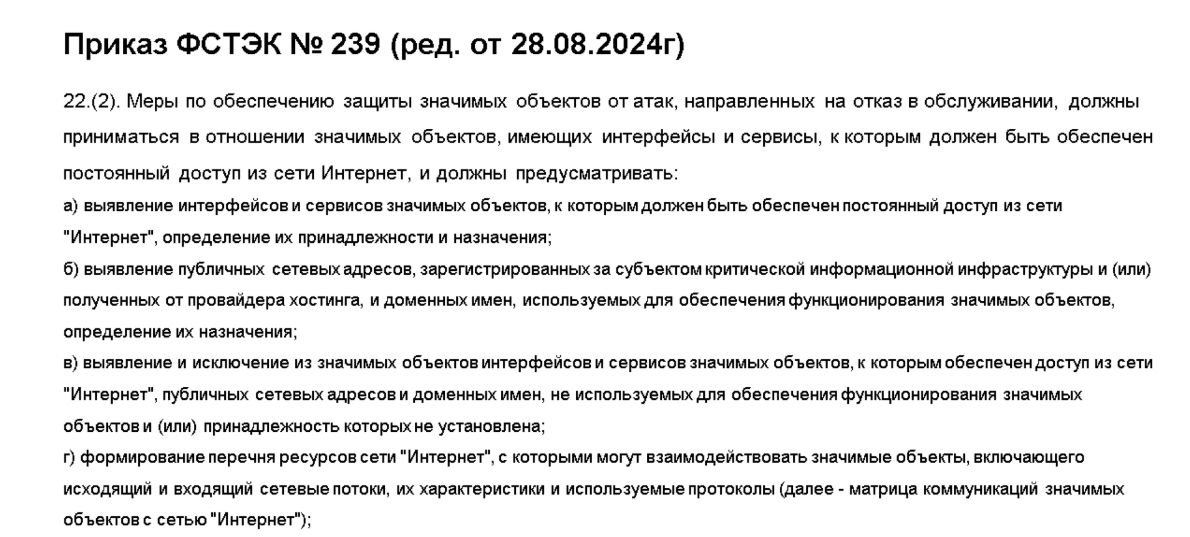

В Приказе ФСТЭК № 239 появился большой блок мер защиты значимых объектов от атак, направленных на отказ в обслуживании (DDoS-атак).

Защитные меры должны приниматься в отношении значимых объектов, имеющих интерфейсы и сервисы, к которым должен быть обеспечен постоянный доступ из сети Интернет. Среди основных мер – инвентаризация (понять, подключены ли ЗО к Интернету, какими сервисами, по каким портам, протоколам, с кем взаимодействуют), формирование перечня интернет-ресурсов, откуда может быть осуществлен доступ, определение средств, которые обеспечивают анализ и фильтрацию сетевых запросов (т. е. защиту от DDoS-атак).

Защитные меры должны приниматься в отношении значимых объектов, имеющих интерфейсы и сервисы, к которым должен быть обеспечен постоянный доступ из сети Интернет. Среди основных мер – инвентаризация (понять, подключены ли ЗО к Интернету, какими сервисами, по каким портам, протоколам, с кем взаимодействуют), формирование перечня интернет-ресурсов, откуда может быть осуществлен доступ, определение средств, которые обеспечивают анализ и фильтрацию сетевых запросов (т. е. защиту от DDoS-атак).

При наличии объектов, которые взаимодействуют с сетью Интернет, нужно позаботиться о налаживании коммуникации с телеком-провайдером. По словам эксперта, предстоит совместная работа по обеспечению безопасности, предусматривающая, в частности, ряд организационных мер. Должен быть определен порядок взаимодействия в рамках блокирования атак.

Кроме того, важно контактировать с центром мониторинга и управления сетью связи общего пользования, который создан Минцифры. Обязательным является также взаимодействие с ГосСОПКОЙ.

В числе других требований – обеспечить хранение в течение трех лет информации о фактах реализации атак, направленных на отказ в обслуживании. Фиксируются дата, время начала и окончания реализации атаки, ее тип, объем, перечень сетевых адресов – источников атак и принимаемые меры.

Программно-аппаратные средства для контроля, фильтрации и блокирования сетевых запросов, обладающих признаками атак, должны быть размещены на территории России. При проектировании вновь создаваемых или модернизируемых значимых объектов первой категории в качестве граничных маршрутизаторов с доступом в Интернет следует использовать маршрутизаторы, сертифицированные на соответствие требованиям по безопасности информации.

Алгоритм оценки

В Методике оценки показателя состояния защиты информации и обеспечения безопасности объектов КИИ (от 02.05.2024) представлен соответствующий алгоритм действий, которым можно руководствоваться при проведении самостоятельной проверки и подготовке к внешним контрольным мероприятиям. Методические материалы сгруппированы по четырем тематическим разделам: организация и управление, защита пользователей, защита информационных систем, мониторинг информационной безопасности.

Базовым называется необходимый уровень защиты, т. е. подтверждающий выполнение мер приказов ФСТЭК № 17, 21, 31, 239, который минимально достаточен для блокирования (нейтрализации) актуальных угроз. Такой уровень, как уже отмечалось, в прошлом году продемонстрировали 11% организаций. Эксперт отметил, что оцениваются не только значимый объект, но и все информационные системы, подлежащие защите в соответствии с нормативно-правовыми актами.

Базовым называется необходимый уровень защиты, т. е. подтверждающий выполнение мер приказов ФСТЭК № 17, 21, 31, 239, который минимально достаточен для блокирования (нейтрализации) актуальных угроз. Такой уровень, как уже отмечалось, в прошлом году продемонстрировали 11% организаций. Эксперт отметил, что оцениваются не только значимый объект, но и все информационные системы, подлежащие защите в соответствии с нормативно-правовыми актами.

Данная методика применяется по нескольким направлениям: мониторинг организаций со стороны ФСТЭК, самооценка уровня защиты, оценка эффективности деятельности уполномоченного заместителя, ответственного за обеспечение ИБ, и подразделения ИБ.

Периодичность оценки – не реже одного раза в шесть месяцев. Процедура не представляет особой сложности, если в организации имеются специалисты нужной квалификации, выстроены процессы ИБ. При наличии таких условий самостоятельно проверку можно выполнить быстро. В роли ее организатора выступает замруководителя по информационной безопасности, а проводится проверка силами ИБ-подразделения. Результаты оценки предоставляются во ФСТЭК по запросу.

Для ряда случаев предусмотрено проведение внеочередной оценки. К таковым относятся инцидент, повлекший негативные последствия, развитие или изменение архитектуры ИС, запрос руководителя организации о текущем значении показателя и запрос ФСТЭК России.

К моменту, когда ФСТЭК запустит информационную систему для взаимодействия с субъектами КИИ, запрос о направлении соответствующих сведений согласно методике будет рассматриваться как одна их текущих стандартных задач ИБ-подразделения. Алгоритм ее решения состоит в том, чтобы каждые шесть месяцев размещать результаты самооценки в личном кабинете субъекта КИИ. Эксперт не исключил, что такая возможность представится ориентировочно в 2026 г.