Компания Avast (LSE: AVST), мировой лидер в области продуктов для цифровой безопасности, в сотрудничестве с Центром борьбы с киберпреступностью Французской национальной жандармерии, уничтожили вредоносную программу-червя Retadup, которая заразила сотни тысяч ПК с операционной системой Windows в Латинской Америке. Retadup распространяют злоумышленники, специализирующиеся на криптовалюте. Иногда для этого они используют программы Stop Ransomware и Arkei.

На сегодняшний день благодаря сотрудничеству было нейтрализовано 850 000 случаев заражений Retadup, а сервер, с которого злоумышленники управляли зараженными устройствами, (C&C) был заменен на дезинфицирующий сервер, который спровоцировал самоуничтожение вредоносного ПО.

Специалисты Avast Threat Intelligence обнаружили, что Retadup в основном распространяется, перенося вредоносные ярлыки на подключенные диски в надежде, что люди поделятся вредоносными файлами с другими пользователями. Ярлык создается под тем же именем, что и уже существующая папка, но с добавлением текста, например, такого как «Копировать fpl.lnk». Таким образом, Retadup заставляет пользователей думать, что они открывают свои собственные файлы, когда в действительности они заражают себя вредоносным ПО. При открытии на компьютере ярлык запускает вредоносный скрипт Retadup.

«Киберпреступники, стоящие за Retadup, имели возможность запускать дополнительные вредоносные программы на сотнях тысяч компьютеров по всему миру, — говорит Ян Войтешек, реверс-инженер Avast. — Нашей основной целью было не допустить, чтобы злоумышленники смогли запускать вредоносные программы в мировых масштабах, и не давать продолжать использовать зараженные компьютеры».

Анализируя Retadup, команда Avast Threat Intelligence выявила уязвимость протокола C&C. Используя эту уязвимость, специалисты удалили вредоносное ПО с компьютеров жертв. Инфраструктура Retadup была в основном расположена во Франции, поэтому команда Avast связалась с Центром борьбы с киберпреступностью Французской национальной жандармерии в конце марта, чтобы поделиться своими выводами. 2 июля 2019 года сотрудники центра заменили вредоносный сервер C&C на другой — сервер дезинфекции. В самый первый момент работы нового сервера к нему подключилось несколько тысяч ботов для получения команд. Сервер дезинфекции смог вылечить их, используя уязвимость C&C. Благодаря этому все пользователи автоматически были защищены от Retadup.

Некоторые части инфраструктуры C&C были расположены в США. Французская жандармерия предупредила ФБР, которое затем их уничтожило. С 8 июля 2019 года киберпреступники больше не имели никакого контроля над зараженными ботами. Ни один из ботов не получал никаких новых заданий для майнинга после удаления сервера: они не использовали вычислительные мощности своих жертв, и злоумышленники не получали никакой прибыли.

Компьютеры, зараженные Retadup, отправляли довольно много информации об зараженных устройствах на сервер C&C. Жандармерия предоставила группе Avast доступ к снимку файловой системы сервера, чтобы получить некоторую агрегированную информацию о жертвах Retadup.

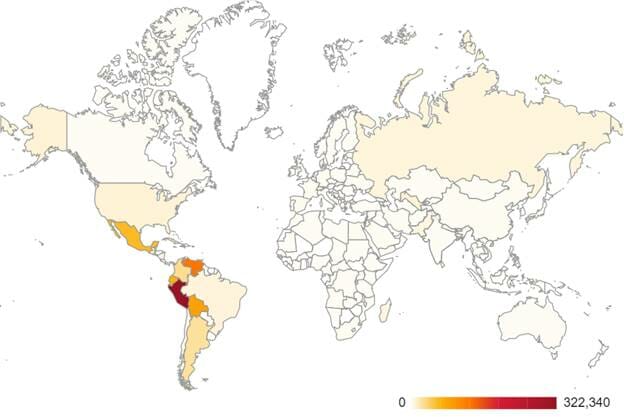

«Наиболее интересной информацией стало точное количество зараженных устройств и их географическое распределение. На сегодняшний день в общей сложности 850 000 уникальных случаев заражения Retadup нейтрализованы. Подавляющее большинство из них находилось в Латинской Америке, — рассказывает Ян Войтешек. — У более чем 85% жертв Retadup не было установлено стороннее антивирусное программное обеспечение. Некоторые просто отключили его, что сделало их абсолютно уязвимыми для червя и позволило невольно распространять инфекцию дальше. Обычно мы можем помочь только пользователям Avast, поэтому нам было очень интересно попробовать защитить остальных пострадавших во всем мире в таких огромных масштабах».

На карте: количество нейтрализованных случаев заражения в каждой стране. Большинство жертв Retadup зафиксировано в испаноязычных странах Латинской Америки.

Снимок файловой системы сервера C&C также позволил специалистам Avast получить представление о сумме в криптовалюте, которую получили киберпреступники с 15 февраля 2019 года по 12 марта 2019 года. Авторы вредоносных программ добыли 53,72 XMR (около 4500 долларов США) только в течение последнего месяца, когда адрес кошелька еще был активен. Команда Avast предполагает, что они могли сразу отправлять полученные средства на другие адреса, поэтому реальная прибыль от майнинга, вероятно, была выше.

Полный анализ распространения Retadup можно найти в Avast Decoded blog.