У каждого подхода к обеспечению информационной безопасности в сфере виртуализации свои преимущества. Одни вендоры предпочитают партнерство с профильными ИБ-компаниями, другие берутся за решение задачи самостоятельно, третьи комбинируют усилия и возможности. О перспективах этих подходов шла речь на вебинаре «Новая версия vGate. Защитим виртуализацию вместе!» с участием экспертов компании «Код Безопасности».

У каждого подхода к обеспечению информационной безопасности в сфере виртуализации свои преимущества. Одни вендоры предпочитают партнерство с профильными ИБ-компаниями, другие берутся за решение задачи самостоятельно, третьи комбинируют усилия и возможности. О перспективах этих подходов шла речь на вебинаре «Новая версия vGate. Защитим виртуализацию вместе!» с участием экспертов компании «Код Безопасности».

Представители компании – разработчика программных и аппаратных средств в сфере ИБ – рассказали о тенденциях в сегменте серверной виртуализации, представили кейсы по защите виртуальной инфраструктуры средствами vGate и поделились планами развития этого продукта. В роли модератора вебинара выступил генеральный директор «АМ Медиа» Илья Шабанов.

Отставание – это шанс

Начался разговор с обсуждения вопроса, надо ли российским поставщикам средств виртуализации самостоятельно создавать полноценную экосистему информационной безопасности или идти рука об руку с профильными в этой области компаниями?

Российский рынок ИБ отстает от мирового, по разным оценкам, на три-пять-семь лет. Коммерческий директор компании «Код Безопасности» Федор Дбар ничего плохого в этом не видит. Отставание в легкой атлетике и мире технологий принципиально различается. В результате стремительного роста технология выходит на уровень плато, когда потенциал возможностей новых сервисов исчерпывается (динамику скорости развития можно представить в виде графика логарифма). Компании – первопроходцы на данном пути неизбежно собирают «грабли», «шишки», тупиковые ветви, куда по незнанию или из-за нехватки опыта можно забрести. А у тех, кто начинает позже, есть возможность таких поворотов избежать.

Российский рынок ИБ отстает от мирового, по разным оценкам, на три-пять-семь лет. Коммерческий директор компании «Код Безопасности» Федор Дбар ничего плохого в этом не видит. Отставание в легкой атлетике и мире технологий принципиально различается. В результате стремительного роста технология выходит на уровень плато, когда потенциал возможностей новых сервисов исчерпывается (динамику скорости развития можно представить в виде графика логарифма). Компании – первопроходцы на данном пути неизбежно собирают «грабли», «шишки», тупиковые ветви, куда по незнанию или из-за нехватки опыта можно забрести. А у тех, кто начинает позже, есть возможность таких поворотов избежать.

Яркие примеры из российского опыта – банковская сфера и повсеместный интернет-доступ (мобильный, домашний), в чем отечественные компании и банковские организации преуспели, хотя начали с запозданием. Но теперь на Западе далеко не у всех есть возможность оплатить покупку с телефона, чем давно пользуются россияне.

По словам Федора Дбара, секрет в том, что, если первым отправился путь в высокотехнологичной отрасли, создал инфраструктуру и понял, что наступил на грабли, переделывать долго и затратно. У начавших позже высоки шансы избежать неправильных маршрутов, если учитывать ошибки предшественников.

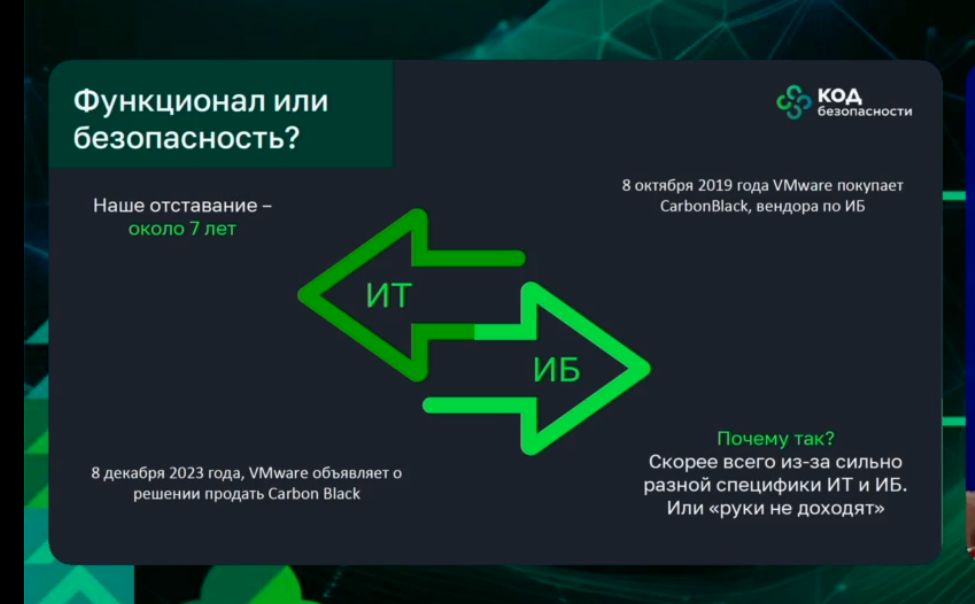

На мировом рынке виртуализации безоговорочным лидером остается VMware. По уровню зрелости отечественные вендоры в сфере серверной виртуализации отстают от западных лет на семь. Компания-лидер предпринимала попытки создать у себя «на борту» полноценную подсистему ИБ. С этой целью в 2019 г. она приобрела компанию CarbonBlack. Однако уже в прошлом году было принято решение о ее продаже. (Участники разговора пошутили: а не подсуетиться ли, чтобы купить? Лишним не будет.)

Идея VMware не сработала. Причина очевидна, считает Федор Дбар. При схожести ИБ и ИТ («кажется, в одном чане варимся»), у информационной безопасности серьезная специфика. Поэтому далеко не всегда одной компании удается совместить разработку прикладного софта и средств информационной безопасности.

Технологическая совместимость

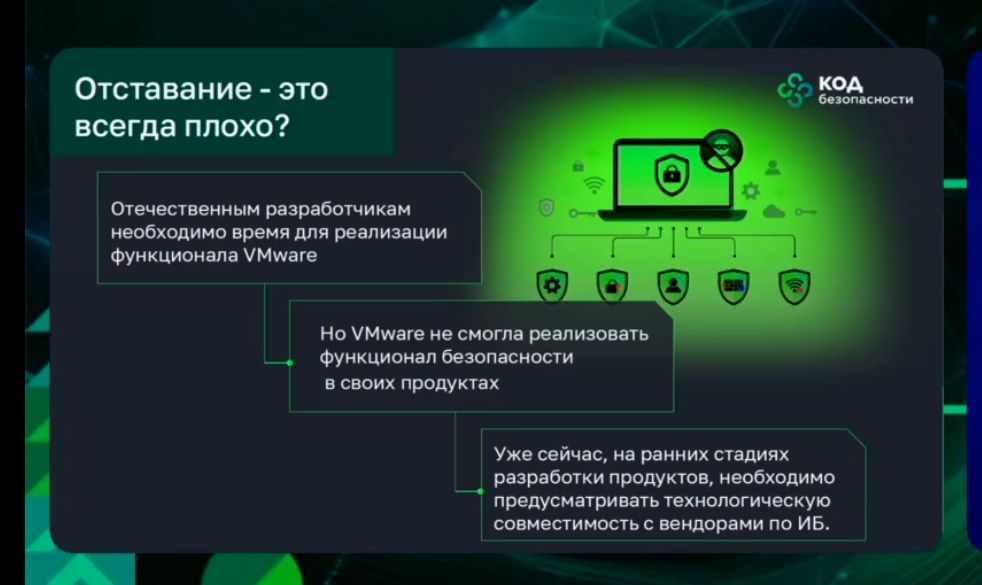

Если у вендора VMware не получилось реализовать функциональность безопасности в своих продуктах, возможно, этот опыт следует учитывать российским компаниям.

Сегодня, когда отечественным разработчикам решений в сфере серверной виртуализации нужно время для сокращения отставания, при этом всем участникам рынка необходимо в кратчайшие сроки перейти на отечественные решения, риторически звучит вопрос, надо ли отвлекать ресурсы на создание непрофильной для компании подсистемы ИБ. Лучше сосредоточиться на наращивании функциональности. Тем более что российские вендоры в области ИБ активно развиваются и хорошо себя зарекомендовали.

Сегодня, когда отечественным разработчикам решений в сфере серверной виртуализации нужно время для сокращения отставания, при этом всем участникам рынка необходимо в кратчайшие сроки перейти на отечественные решения, риторически звучит вопрос, надо ли отвлекать ресурсы на создание непрофильной для компании подсистемы ИБ. Лучше сосредоточиться на наращивании функциональности. Тем более что российские вендоры в области ИБ активно развиваются и хорошо себя зарекомендовали.

По мнению Федора Дбара, на ранних стадиях разработки продуктов следует предусматривать технологическую совместимость с вендорами по ИБ. Сосредоточившись на профильной функциональности, разработчики быстрее сократят отставание от зарубежных коллег и сведут к минимуму барьеры на пути перехода на российские решения по виртуализации.

По мнению Федора Дбара, на ранних стадиях разработки продуктов следует предусматривать технологическую совместимость с вендорами по ИБ. Сосредоточившись на профильной функциональности, разработчики быстрее сократят отставание от зарубежных коллег и сведут к минимуму барьеры на пути перехода на российские решения по виртуализации.

Сейчас время киберальянсов: важно формировать партнерства по признаку – у кого что лучше получается, считают в компании «Код Безопасности».

По данным опроса, который проводился в рамках вебинара, на российские системы виртуализации мигрируют 21% респондентов, 49% – планируют, но пока тестируют, 24% – ждут и присматриваются к ним, 6% намерены пользоваться импортными решениями.

Говоря о задачах обеспечения ИБ в области виртуализации, эксперты отмечали особенности этой среды. Как сделать так, чтобы уязвимая поверхность была ограничена, реализовано разграничение доступа? Многое зависит от стратегии взаимодействия с поставщиками. По словам руководителя отдела продвижения продуктов Павла Коростелева, вендоры, продукты которых мы защищаем, по-разному относятся к вмешательству. Одни ценят подход к обеспечению информационной безопасности в коллаборации с профильными ИБ-компаниями, а другие берутся за решение этой задачи сами. Время покажет, какой подход обеспечит результат, нужный рынку.

Говоря о задачах обеспечения ИБ в области виртуализации, эксперты отмечали особенности этой среды. Как сделать так, чтобы уязвимая поверхность была ограничена, реализовано разграничение доступа? Многое зависит от стратегии взаимодействия с поставщиками. По словам руководителя отдела продвижения продуктов Павла Коростелева, вендоры, продукты которых мы защищаем, по-разному относятся к вмешательству. Одни ценят подход к обеспечению информационной безопасности в коллаборации с профильными ИБ-компаниями, а другие берутся за решение этой задачи сами. Время покажет, какой подход обеспечит результат, нужный рынку.

«Расплата за кибератаку»

Кейсы по защите виртуальной инфраструктуры представил ведущий эксперт отдела продвижения продуктов Евгений Тарелкин. Защита виртуализации находится на стыке направлений ИТ и ИБ. Задача ИТ – дополнительная функциональность, которая обеспечит новые возможности бизнеса, позволит открыть рынки, повысить конкурентоспособность, снизить издержки. Задача ИБ – аккуратное использование этих возможностей. Инцидентов не избежать, но важно снижать их тяжесть или сокращать их количество.

Кейсы по защите виртуальной инфраструктуры представил ведущий эксперт отдела продвижения продуктов Евгений Тарелкин. Защита виртуализации находится на стыке направлений ИТ и ИБ. Задача ИТ – дополнительная функциональность, которая обеспечит новые возможности бизнеса, позволит открыть рынки, повысить конкурентоспособность, снизить издержки. Задача ИБ – аккуратное использование этих возможностей. Инцидентов не избежать, но важно снижать их тяжесть или сокращать их количество.

В сфере виртуализации всех интересует прежде всего функциональность. О безопасности, если и вспоминают, то не в первую очередь. В ИТ тщательно считают время простоя и инвестируют (два блока питания, два ввода в серверную, разнесенные площадки и т. п.), чтобы достичь определенных гарантий (не более 5 минут простоя в год). Но когда случаются инциденты, то, как показывает практика, они приводят не к 5- и даже не 10-минутным простоям ИТ-сервисов.

Многие инциденты, по понятным причинам, не афишируются, но, если что-то выходит наружу… Совсем недавно стало известно о хакерской атаке на компанию СДЭК. Финансовые потери («расплата за атаку») оцениваются в сумму от полмиллиарда рублей. По оценкам экспертов, инвестиции в ИБ, для сравнения, не превышают 3–10 млн руб. Этого достаточно, чтобы уменьшить тяжесть инцидента.

Интерес к инструментам защиты виртуальной среды возрос несколько лет назад, когда зарубежные продукты перестали получать обновление, не стало поддержки, а уязвимости в этих решениях обнаруживаются с завидной регулярностью.

«По ощущениям, критические уязвимости в VMware стали находить чаще», – заметил Павел Коростелев. «И это один из поводов, который заставляет заказчиков мигрировать на отечественные продукты, – продолжил Евгений Тарелкин. Российские продукты развиваются, предлагается их техническая поддержка, а найденные уязвимости исправляются. Конечно, процедура быстрого реагирования на уязвимости, их исправления оставляет желать лучшего. Но никто, кроме российских заказчиков, не может ускорить процесс повышения зрелости отечественных компаний. По словам Федора Дбара, начнем покупать российское – и у компаний появится больше ресурсов, компетентных сотрудников, которые наладят и оптимизируют соответствующие процессы. Во всяком случае, сегодня очевидно, что отечественные вендоры быстрее берутся за реализацию пожеланий заказчиков (короче путь обратной связи).

Основные заказчики продуктов «Код Безопасности» – госструктуры, органы власти, ИТ и телеком, СМИ, финансовый сектор, энергетика, холдинги, научно-производственные объединения.

У одного из крупнейших заказчиков «Кода Безопасности» в сфере энергетики (компания не называется) большой пул серверов – свыше 800. Энергетики используют решение VMware, но к вопросу обеспечения защиты подходят прагматично, поэтому предпочли российский продукт vGate. Пока отечественные средства виртуализации тестируются, безопасность нужна «здесь и сейчас». Заказчик понимает, что при переходе на отечественную систему он также сможет использовать продукт vGate для обеспечения микросегментации сети и безопасности виртуальных машин.

Решение задачи защищенной сети предусматривает разделение ее на атомарные сегменты. В таком случае атака на один из них не приведет к поражению соседнего сегмента.

Всегда актуален вопрос соответствия виртуальных машин требованиям безопасности. Для многих заказчиков непонятно, выполняются ли эти требования (чтобы найти ответ, нужны профильные специалисты и без ручного труда не обходится). На базе vGate предоставляется возможность проведения соответствующего аудита инфраструктуры по выбранным критериям защищенности и безопасности.

Всегда актуален вопрос соответствия виртуальных машин требованиям безопасности. Для многих заказчиков непонятно, выполняются ли эти требования (чтобы найти ответ, нужны профильные специалисты и без ручного труда не обходится). На базе vGate предоставляется возможность проведения соответствующего аудита инфраструктуры по выбранным критериям защищенности и безопасности.

Кроме того, доступна опция контроля действий администраторов. О востребованности такого механизма говорит тот факт, что количество атак за 2023 г. увеличилось в три раза. В результате компрометации администратора злоумышленник получает контроль над всей виртуальной инфраструктурой. У него появляется возможность копировать виртуальные машины, удалять, разворачивать зараженные и т. д. Известны публичные кейсы такого сценария – пострадал один из крупнейших телеком-операторов России.

Представляя ряд других проектов, эксперты подчеркивали, что миграция с одного решения на другое – не одномоментный процесс, на период которого vGate помогает сохранить чувство безопасности.

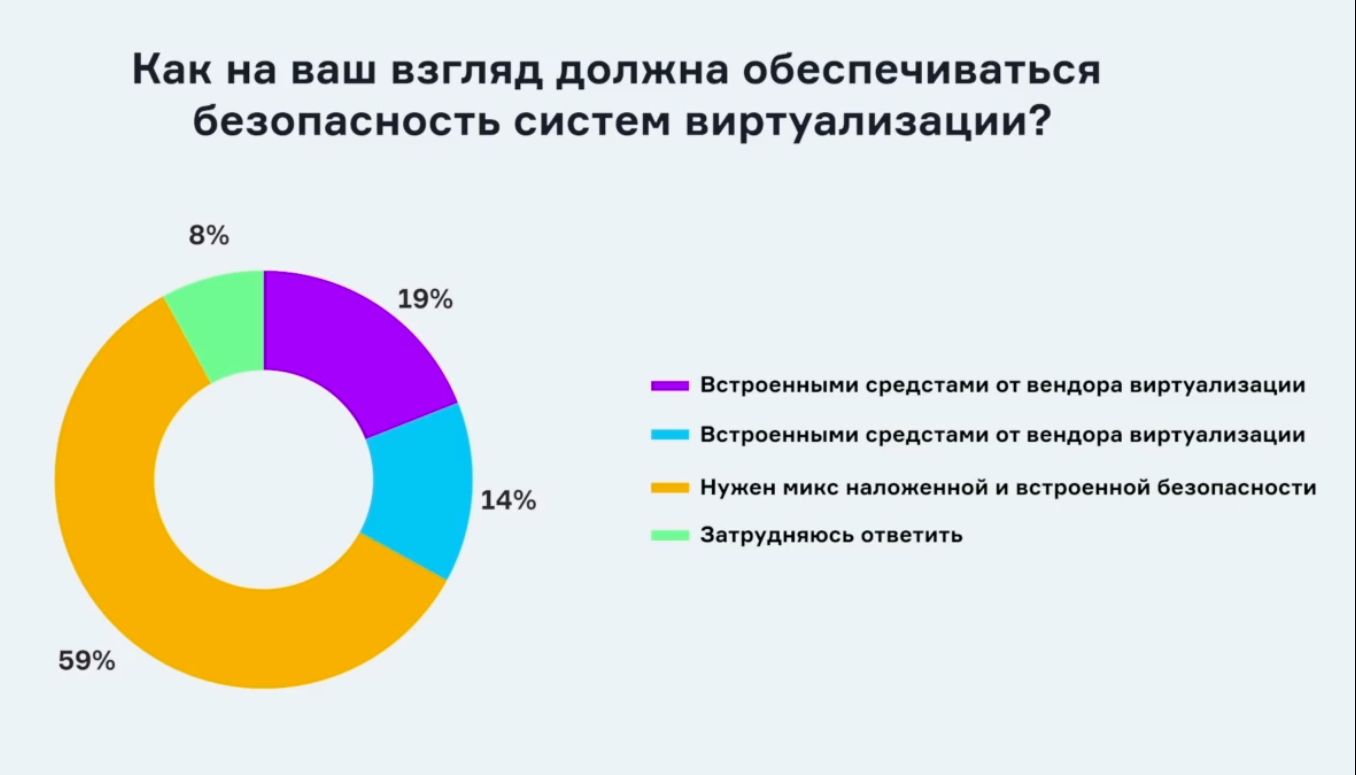

На вопрос, как должна обеспечиваться безопасность систем виртуализации, большая часть аудитории (59%) выбрала вариант ответа «микс наложенной и встроенной безопасности». Большинство разделяют идею экспертов «Кода Безопасности» о том, что все для защиты дальновидный вендор системы виртуализации самостоятельно сделать не может, поэтому предпочитает тандем с компанией в сфере ИБ.

На вопрос, как должна обеспечиваться безопасность систем виртуализации, большая часть аудитории (59%) выбрала вариант ответа «микс наложенной и встроенной безопасности». Большинство разделяют идею экспертов «Кода Безопасности» о том, что все для защиты дальновидный вендор системы виртуализации самостоятельно сделать не может, поэтому предпочитает тандем с компанией в сфере ИБ.

Аудиторию интересовал вопрос, будет ли продукт vGate по мере обновления совместим с новыми версиями VMware. Или после 1 января 2025 г. об этом можно забыть? По словам Федора Дбара, такая совместимость, безусловно, будет как минимум потому, что компания активно занимается международной деятельностью. За рубежом используется VMware, а идеи «Кода Безопасности» пользуются популярностью.

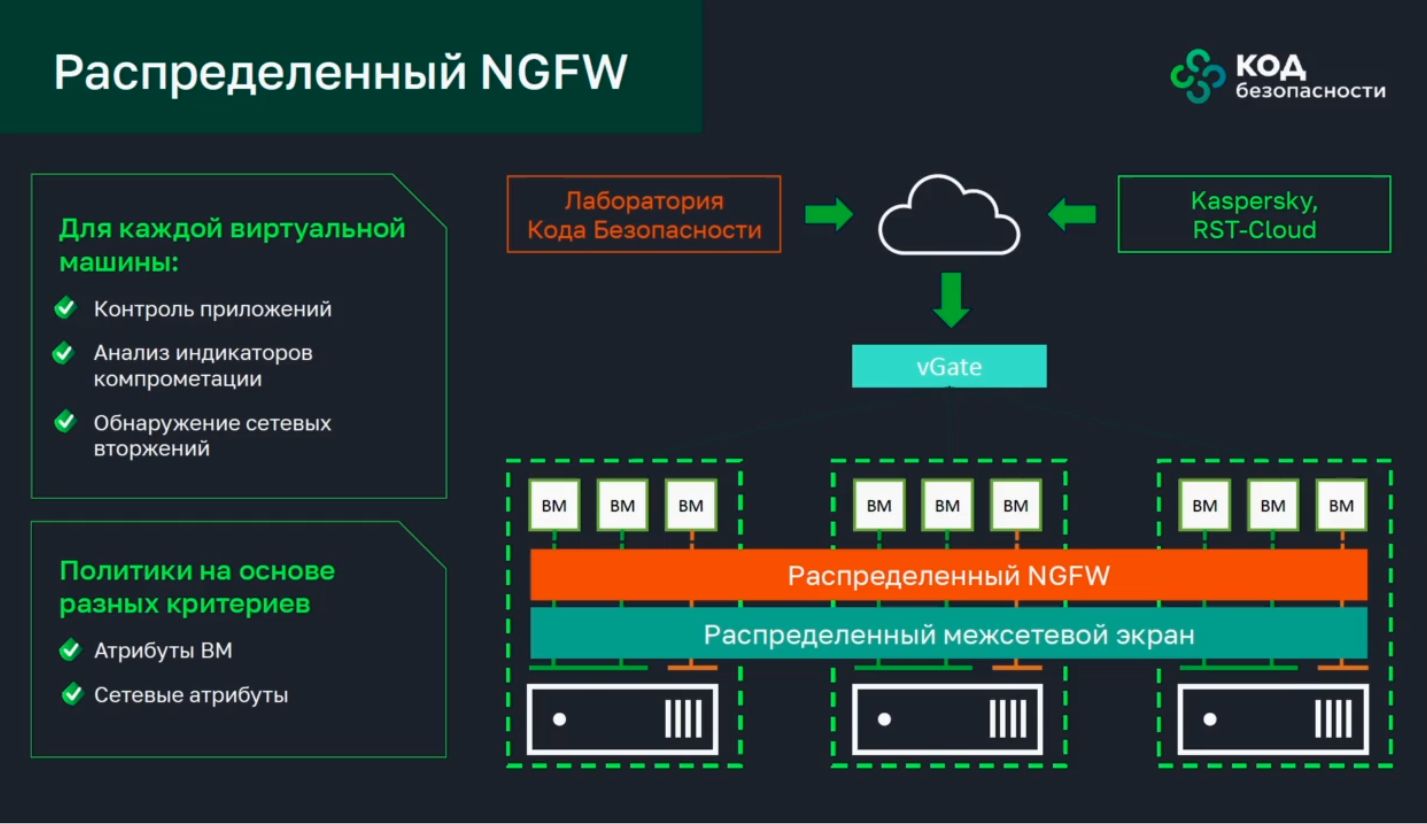

В ходе вебинара представители компании анонсировали новые возможности vGate, в частности, распределенный NGFW (в дополнение к среде микросегментации). Наличие сервисов NGFW означает, что при создании виртуальных машин к каждой из них можно будет автоматически применить и правила фильтрации, и политику безопасности. Это не повлияет на сетевую топологию, но позволяет наделить нужным свойствами конкретную виртуальную машину. Среди сервисов распределенного NGFW – контроль приложений, обнаружение и предотвращение вторжений, вскрытие зашифрованного трафика, индикаторы компрометации и URL-фильтрация. Дополнительная функциональность будет доступна в начале следующего года.

В ходе вебинара представители компании анонсировали новые возможности vGate, в частности, распределенный NGFW (в дополнение к среде микросегментации). Наличие сервисов NGFW означает, что при создании виртуальных машин к каждой из них можно будет автоматически применить и правила фильтрации, и политику безопасности. Это не повлияет на сетевую топологию, но позволяет наделить нужным свойствами конкретную виртуальную машину. Среди сервисов распределенного NGFW – контроль приложений, обнаружение и предотвращение вторжений, вскрытие зашифрованного трафика, индикаторы компрометации и URL-фильтрация. Дополнительная функциональность будет доступна в начале следующего года.